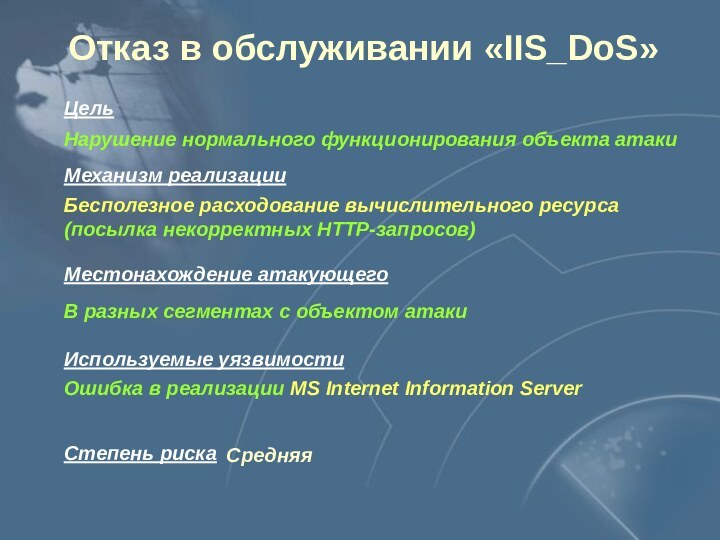

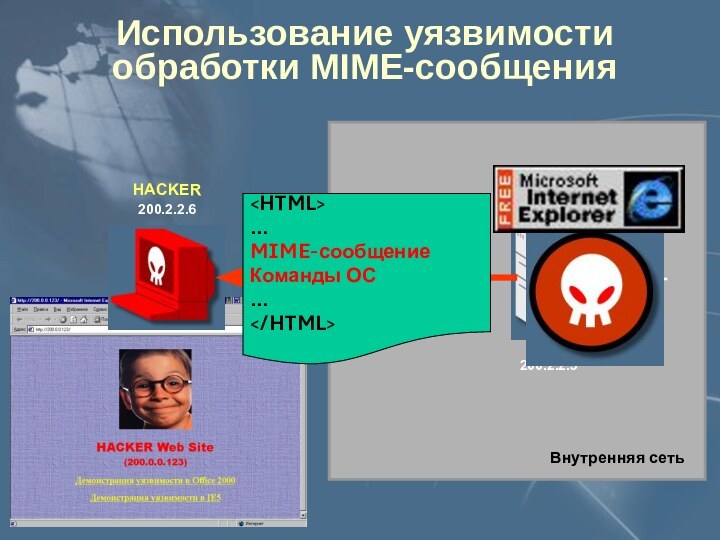

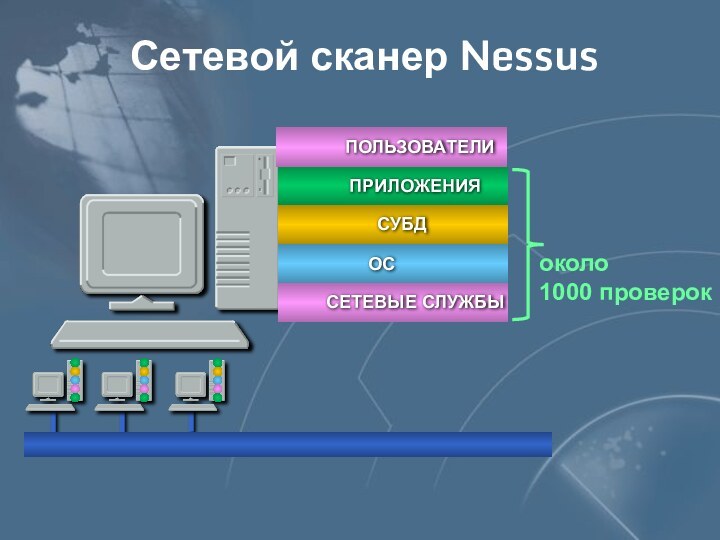

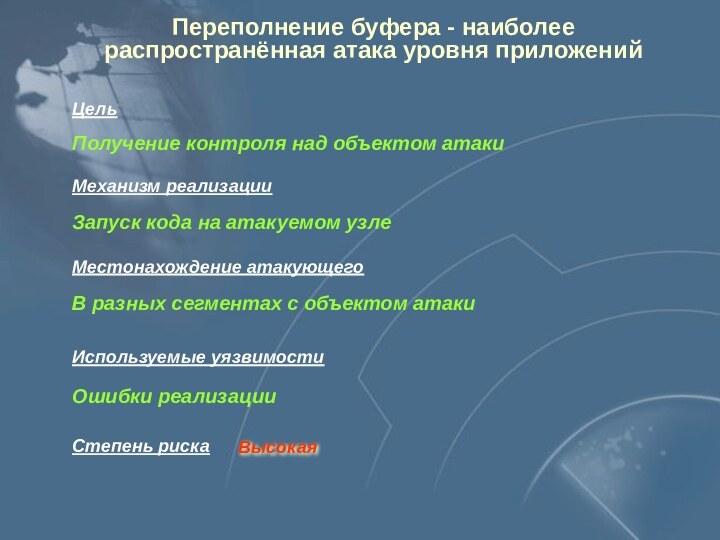

с объектом атаки

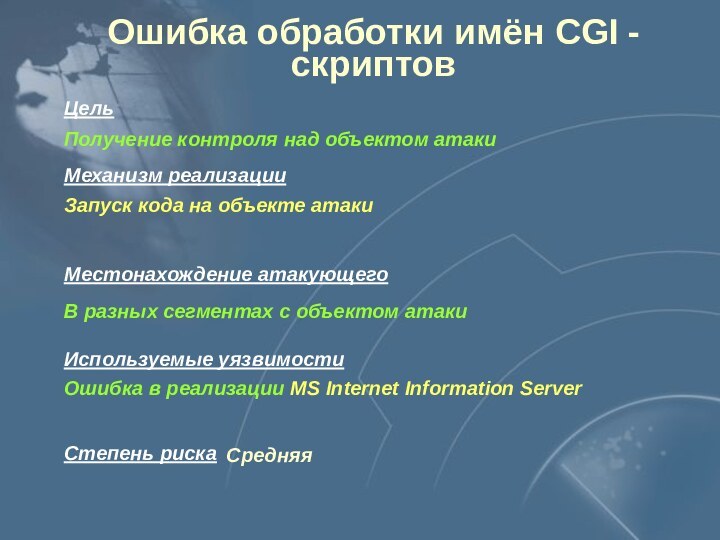

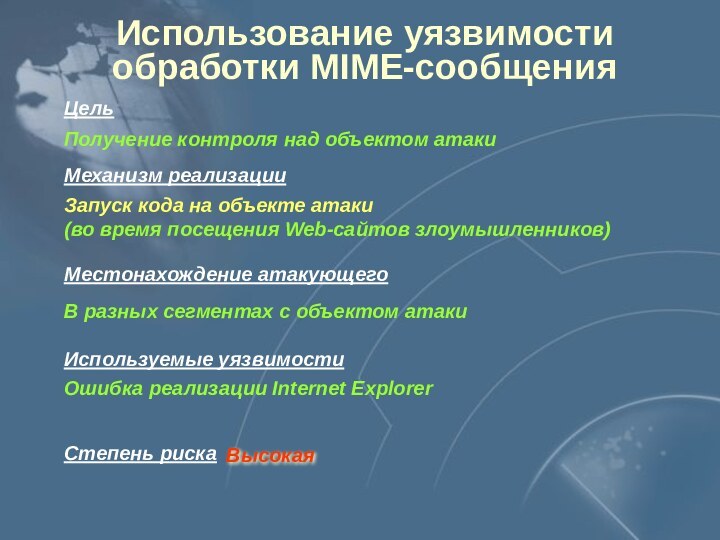

Используемые уязвимости

Цель

Ошибки реализации

Степень риска

Запуск кода на атакуемом

узлеМеханизм реализации

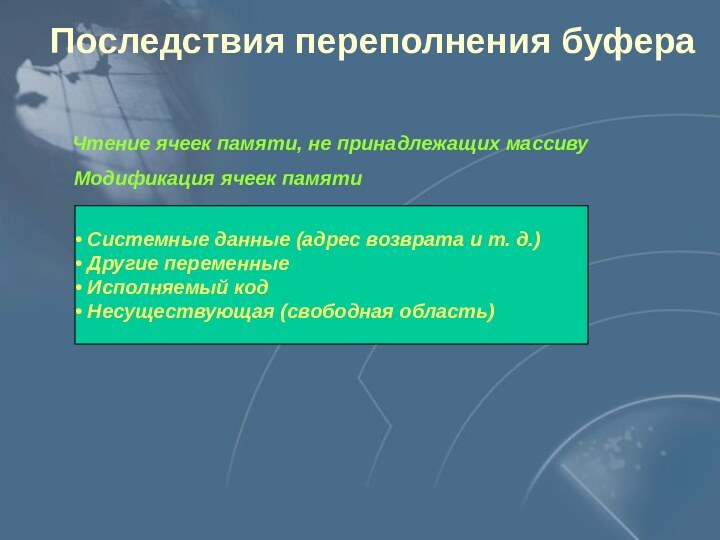

Переполнение буфера - наиболее

распространённая атака уровня приложений

Высокая

![Проблемы обеспечения безопасности приложений. Переполнение стека. Сетевой сканер Nessus Переполнение стекаадрес возвратаlocal[2]local[1]local[0]СтекБуферf_vulner(){char local[3]……}](/img/tmb/11/1096580/bc4cbff1f21d6d6eaa91d3ddd6ae06ea-720x.jpg)

![Проблемы обеспечения безопасности приложений. Переполнение стека. Сетевой сканер Nessus int f_vulner (char arg){ char local[100] //обработка](/img/tmb/11/1096580/f8bd4f5ee4320a98f734e4f83edc7f04-720x.jpg)

![Проблемы обеспечения безопасности приложений. Переполнение стека. Сетевой сканер Nessus int f_vulner (char arg){ char local[100] //обработка](/img/tmb/11/1096580/9e2ba1bd0a4f5102b0711de869185e88-720x.jpg)

![Проблемы обеспечения безопасности приложений. Переполнение стека. Сетевой сканер Nessus Данные [200]«Переполнение стека»Вызов функций ядра (программное прерывание INT 0x80)Вызов функций из модулей](/img/tmb/11/1096580/fa2155cc5d51c99fe2546776e7930176-720x.jpg)