- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Сетевые операционные системы

Содержание

- 2. Одна операционная система может поддерживать несколько… Микропрограммных средств Микропрограммных систем Операционных систем Операционных сред

- 3. Термин «маскирование» означает запрет отдельных … Сигналов прерывания Команд процессора Процессов пользователя Команд пользователя

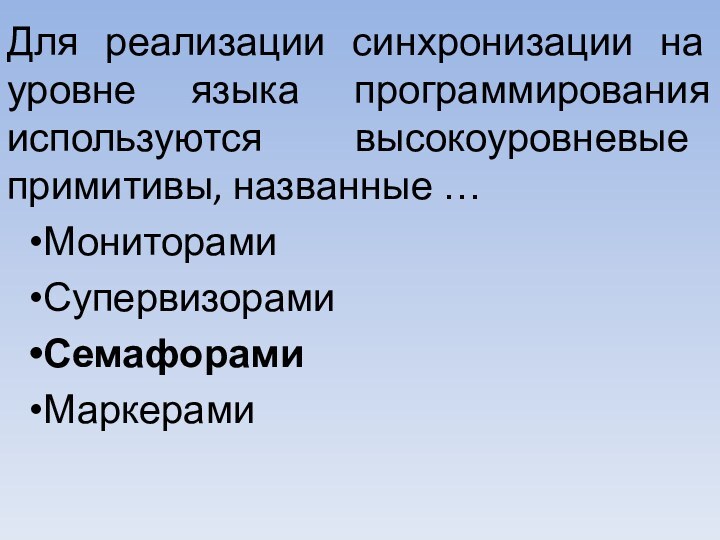

- 4. Для реализации синхронизации на уровне языка программирования используются высокоуровневые примитивы, названные …МониторамиСупервизорамиСемафорамиМаркерами

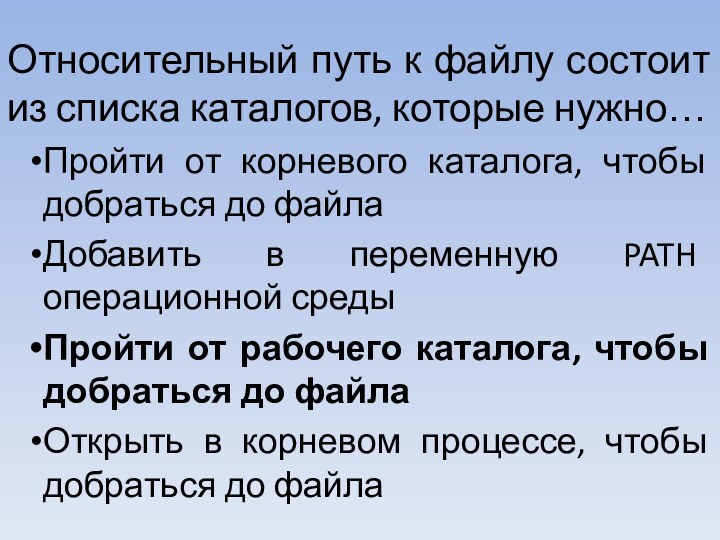

- 5. Относительный путь к файлу состоит из списка

- 6. Свопингом сегментов называется перемещение …Сегментов между оперативной

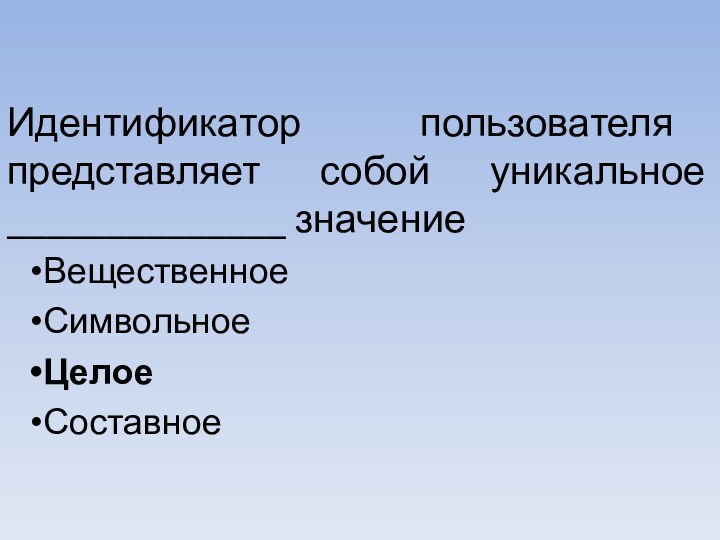

- 7. Идентификатор пользователя представляет собой уникальное ______________ значениеВещественноеСимвольноеЦелоеСоставное

- 8. Мультитерминальный режим работы предполагает совмещение …Аналогового режима

- 9. Последовательная трансляция двух исходных программ является …Одним последовательным процессомДвумя одинаковыми процессамиОдной последовательной задачейДвумя разными процессами

- 10. Идентификатор процесса является частью _______________ процесса (допустимо несколько ответов)КонтекстаТипаОписателяДескриптора

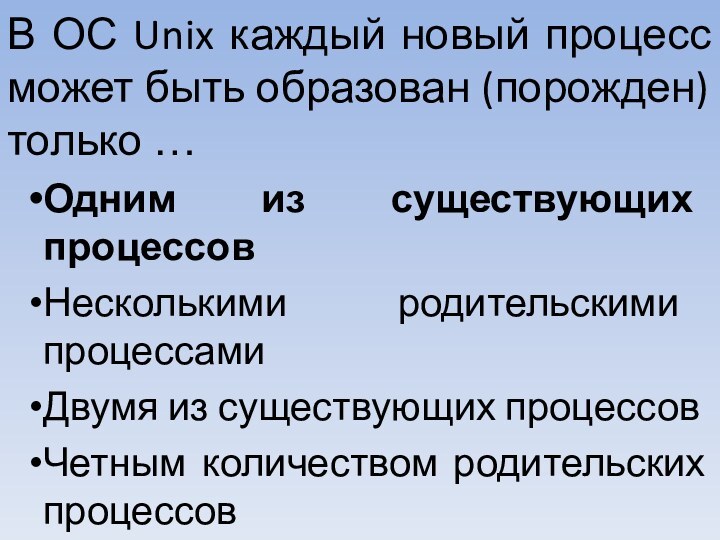

- 11. В ОС Unix каждый новый процесс может

- 12. Основное различие между долгосрочным и краткосрочным планированием (диспетчеризацией) заключается в…Длительности выполненияОчередности выполненияСкорости выполненияЧастоте выполнения

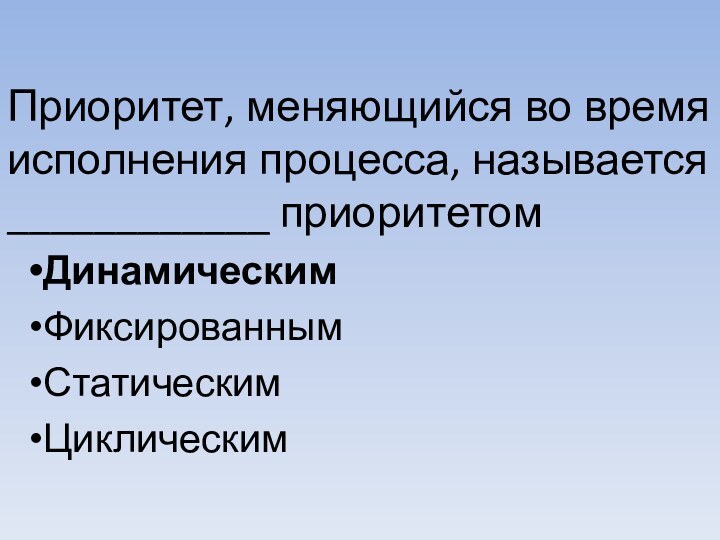

- 13. Приоритет, меняющийся во время исполнения процесса, называется ____________ приоритетомДинамическимФиксированнымСтатическимЦиклическим

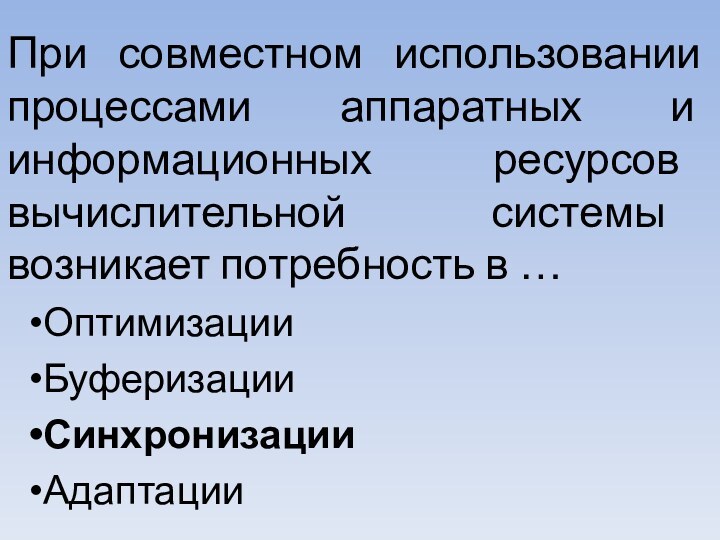

- 14. При совместном использовании процессами аппаратных и информационных ресурсов вычислительной системы возникает потребность в …Оптимизации БуферизацииСинхронизацииАдаптации

- 15. В операционной системе UNIX сигналы можно рассматривать как простейшую форму взаимодействия между…СегментамиПроцессамиПроцессорамиКаналами

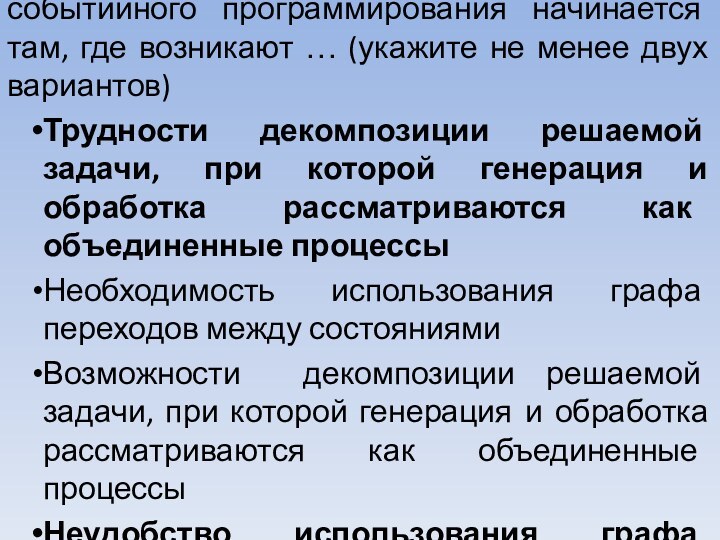

- 16. Область эффективного применения событийного программирования начинается там,

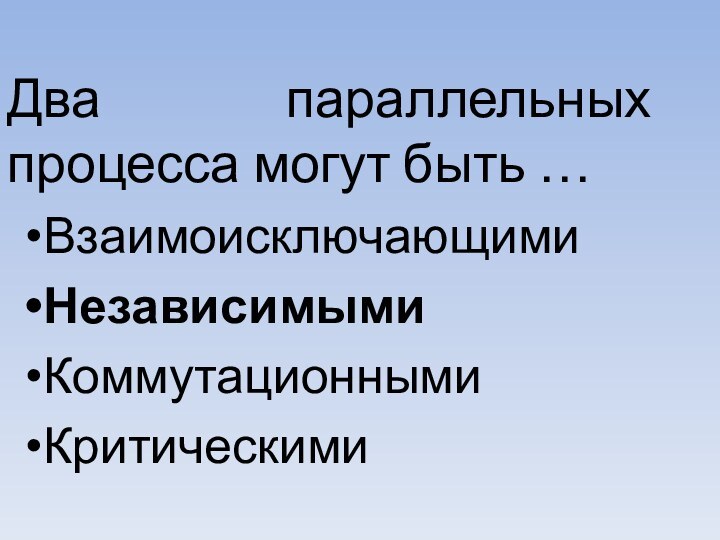

- 17. Два параллельных процесса могут быть …ВзаимоисключающимиНезависимымиКоммутационнымиКритическими

- 18. Главной целью мультипрограммирования в системах пакетной обработки

- 19. Учет участков свободной памяти с помощью связного

- 20. Использование виртуальной памяти в однопрограммном режиме приводит

- 21. Виртуальная память позволяет … (возможно несколько вариантов

- 22. Сегментная организация памяти … отдельно скомпилированных процедур.состоит изупрощает компоновкуневозможна безусложняет компоновку

- 23. При страничной организации памяти таблица страниц может

- 24. Страничная организация предназначена для …облегчения совместного использования

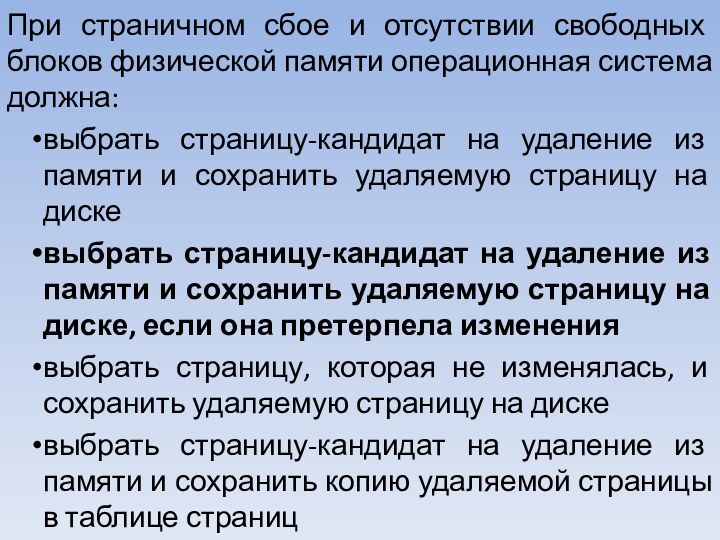

- 25. При страничном сбое и отсутствии свободных блоков

- 26. Полная реализация алгоритма LRU (Least Recently Used)

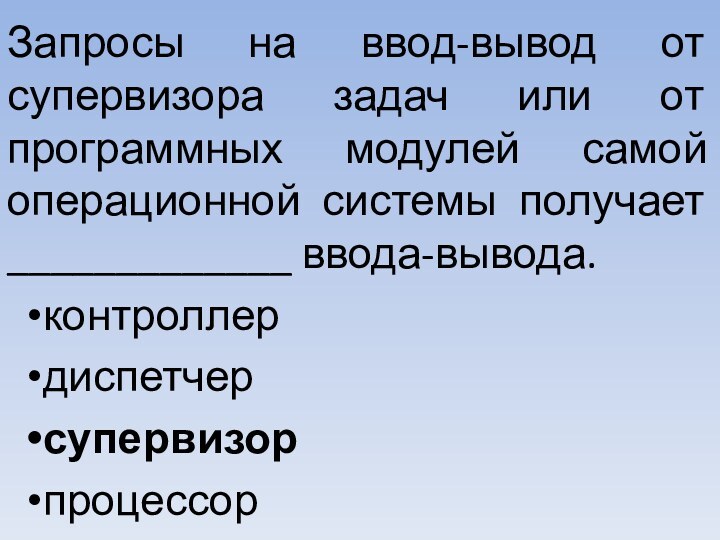

- 27. Запросы на ввод-вывод от супервизора задач или от программных модулей самой операционной системы получает _____________ ввода-выводаконтроллердиспетчерсупервизорпроцессор

- 28. Мыши (в качестве устройства-указателя) относятся к _____________ устройствам ввода-вывода.позиционируемымсимвольнымадресуемымблочным

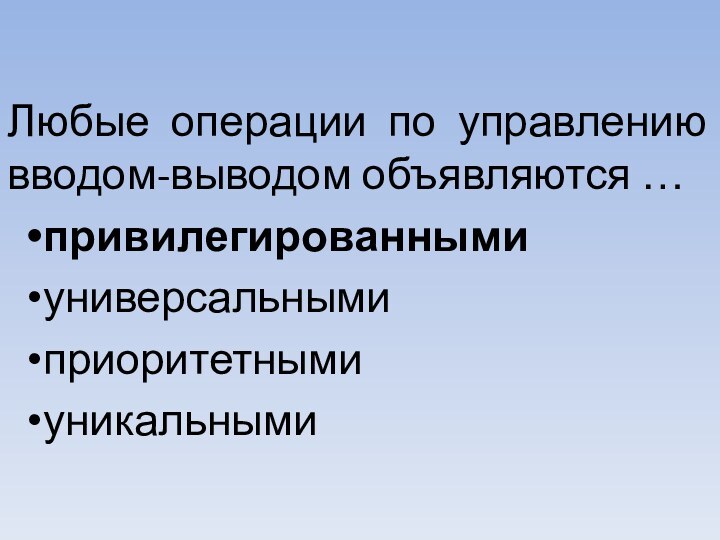

- 29. Любые операции по управлению вводом-выводом объявляются …привилегированнымиуниверсальнымиприоритетнымиуникальными

- 30. Супервизор ввода-вывода инициирует операции ввода-вывода и в

- 31. В режиме обмена с опросом готовности устройства ввода-вывода используется _____________ центрального процессора.рационально времянерационально памятьнерационально времярационально память

- 32. Понятия «виртуального устройства» по отношению к понятию

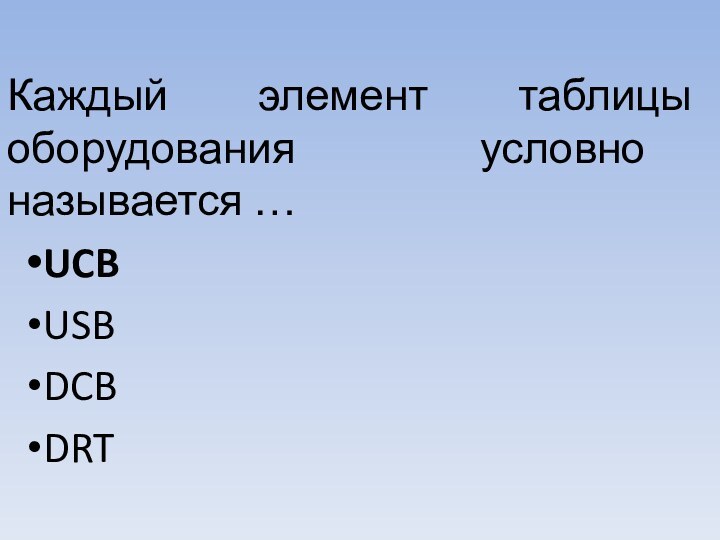

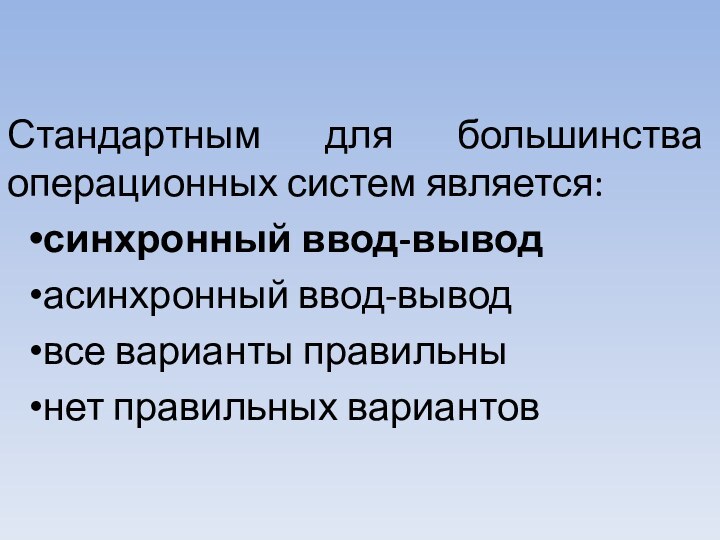

- 33. Каждый элемент таблицы оборудования условно называется …UCBUSBDCBDRT

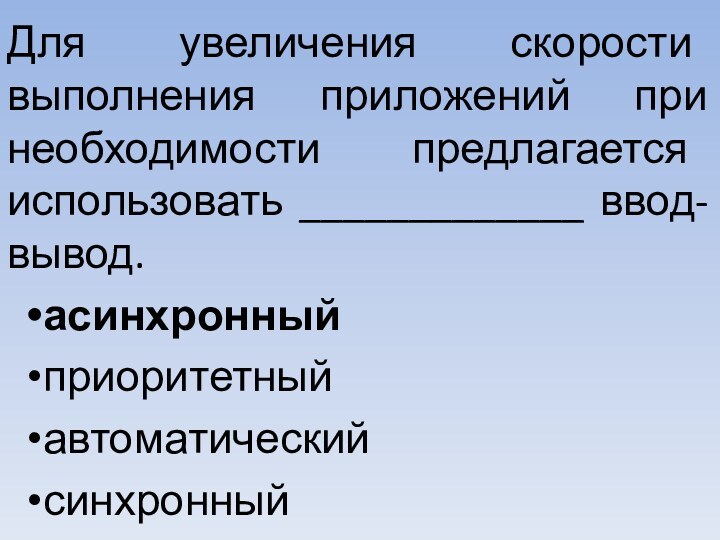

- 34. Для увеличения скорости выполнения приложений при необходимости предлагается использовать _____________ ввод-вывод.асинхронныйприоритетныйавтоматическийсинхронный

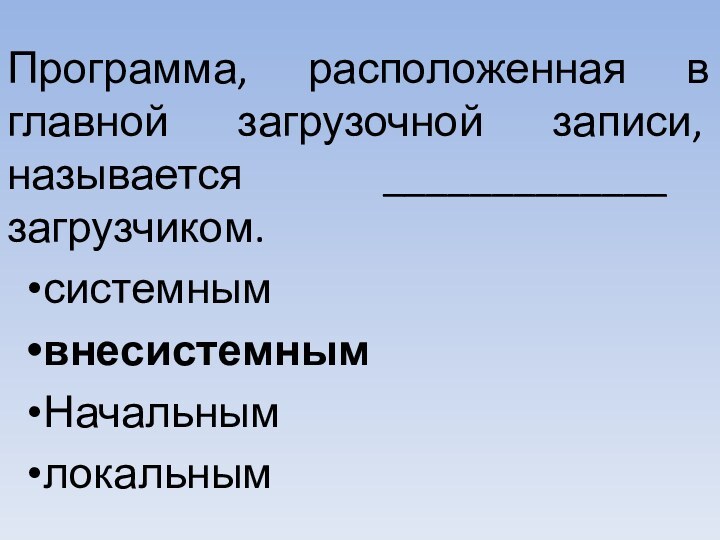

- 35. Программа, расположенная в главной загрузочной записи, называется _____________ загрузчиком.системнымвнесистемнымНачальнымлокальным

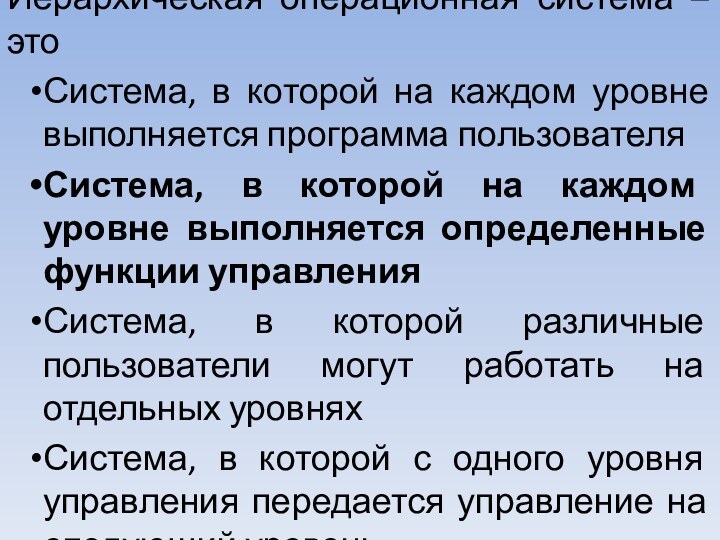

- 36. Простейшим вариантом ускорения дисковых операций чтения данных можно считать использование двойной …кластеризациибуферизациидиспетчеризацииприоритезации

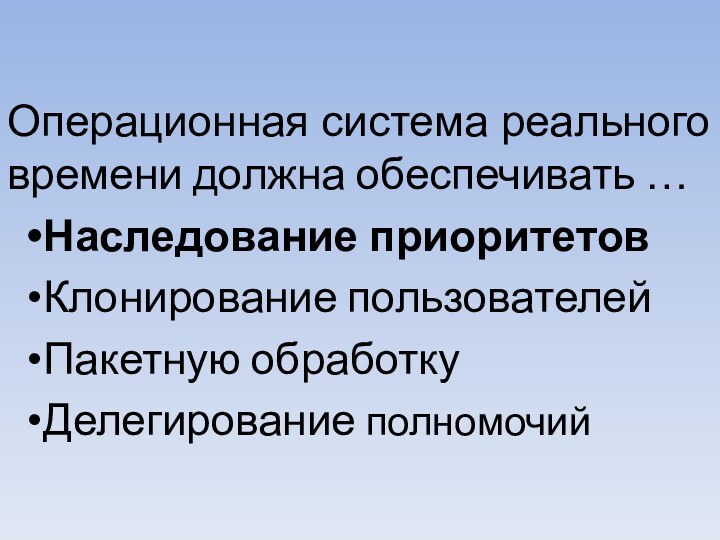

- 37. Операционная система реального времени должна обеспечивать …Наследование приоритетовКлонирование пользователейПакетную обработкуДелегирование полномочий

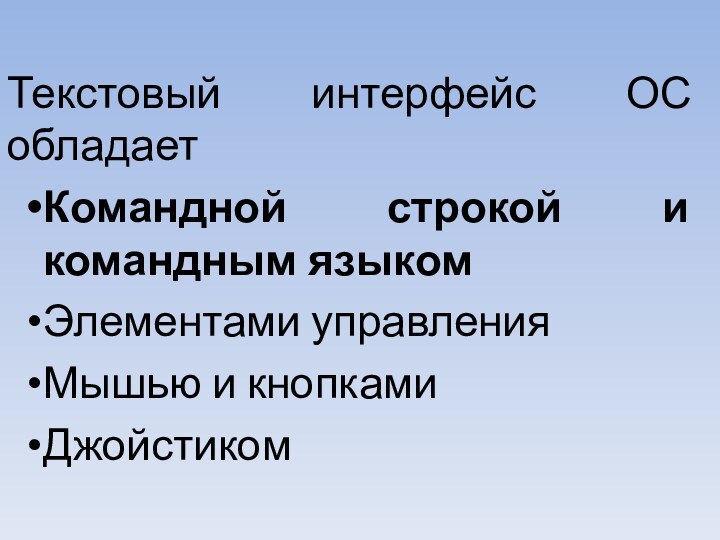

- 38. К невыгружаемым относятся такие ресурсы, которые не

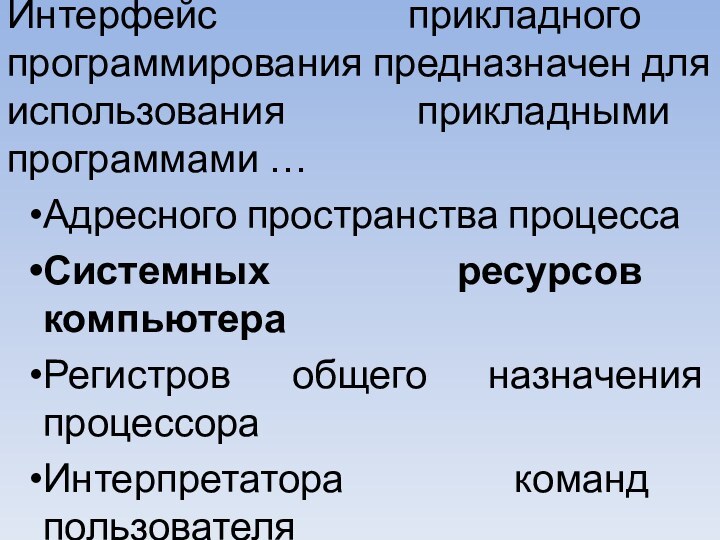

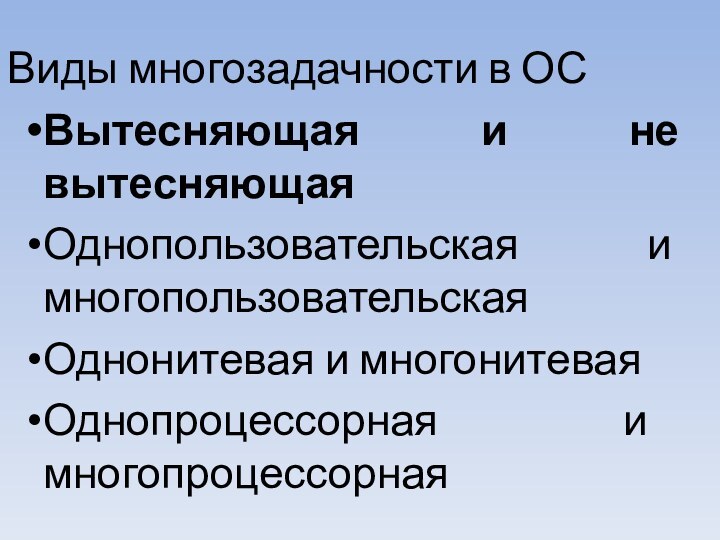

- 39. Интерфейс прикладного программирования предназначен для использования прикладными

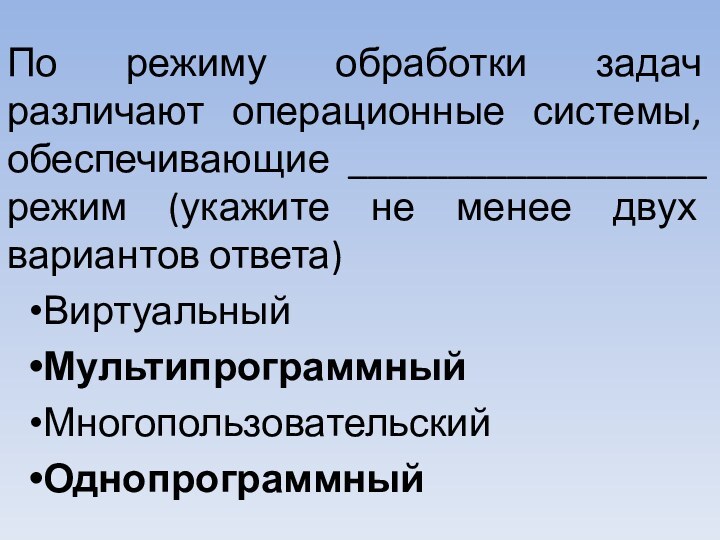

- 40. По режиму обработки задач различают операционные системы, обеспечивающие __________________ режим (укажите не менее двух вариантов ответа)ВиртуальныйМультипрограммныйМногопользовательскийОднопрограммный

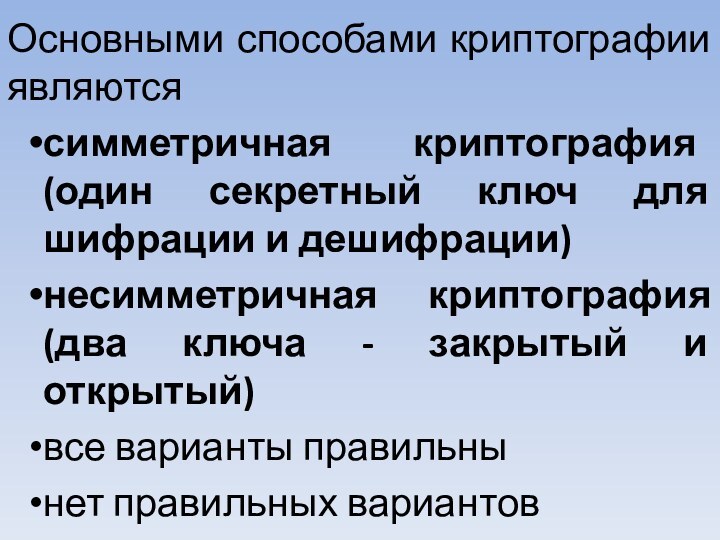

- 41. Угроза зомби реализуется с помощью … и

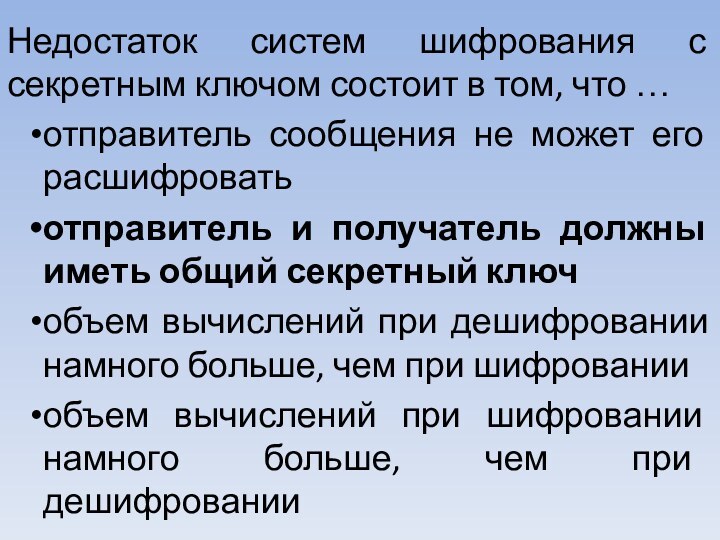

- 42. Недостаток систем шифрования с секретным ключом состоит

- 43. Объектами защиты в компьютерных системах могут быть …устройства отображения информациипомещениясотрудникипрограммы

- 44. Политика принудительного управления доступом (mandatory access control)

- 45. Защита зашифрованных паролей в UNIX взламывается путем

- 46. Лазейки в программах создаются …для облегчения отладки

- 47. Программа, выполняющая копирование файла путем системного вызова,

- 48. Наиболее популярное применение ботнетов (сети зараженных компьютеров)

- 49. Перезаписывающий вирус заражает исполняемую программу путем …записи

- 50. Обнаружить зашифрованный вирус можно ...с помощью универсальной

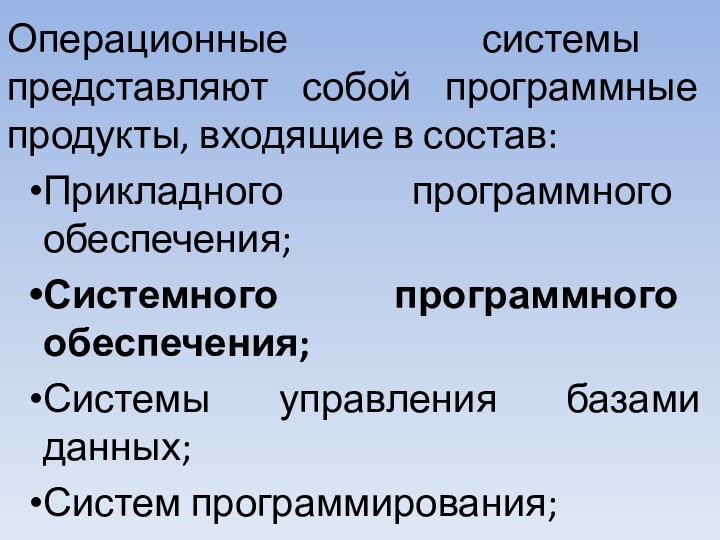

- 51. Операционные системы представляют собой программные продукты, входящие

- 52. Операционная среда использует функцию операционной системы… (возможно

- 53. Что относится к механизму обработки прерывания на

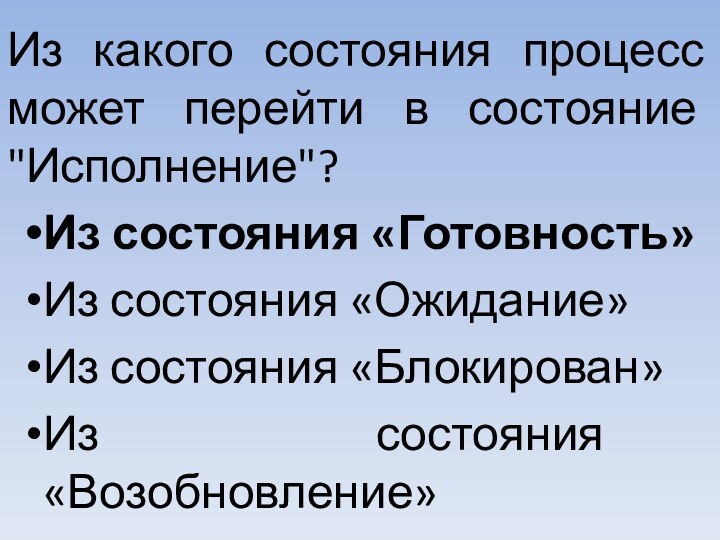

- 54. Из какого состояния процесс может перейти в

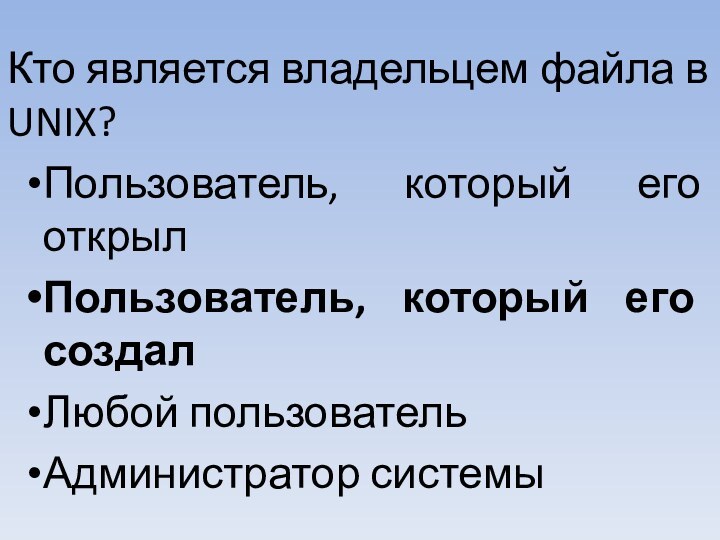

- 55. Кто является владельцем файла в UNIX?Пользователь, который его открылПользователь, который его создалЛюбой пользовательАдминистратор системы

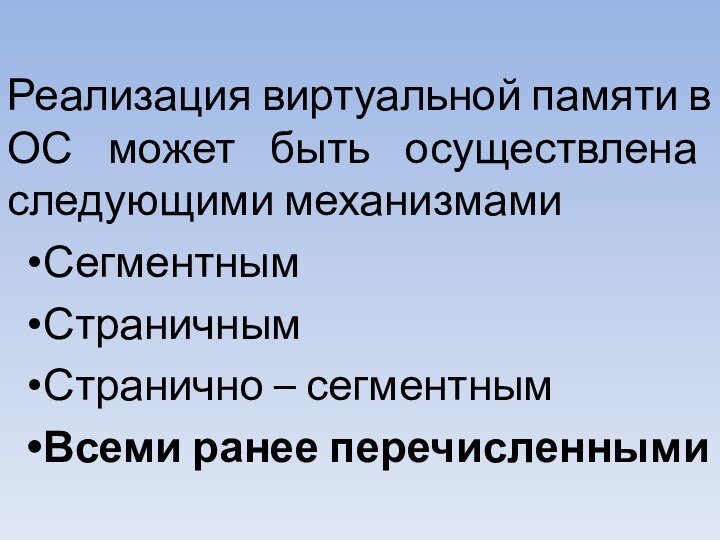

- 56. Реализация виртуальной памяти в ОС может быть осуществлена следующими механизмамиСегментнымСтраничнымСтранично – сегментнымВсеми ранее перечисленными

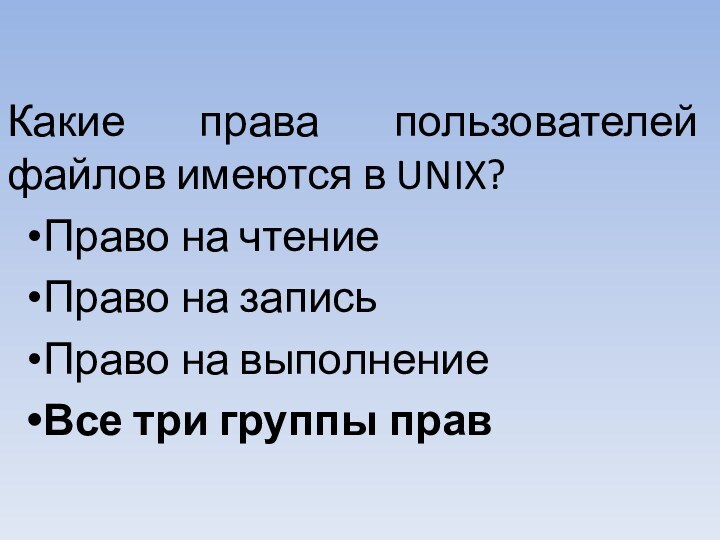

- 57. Какие права пользователей файлов имеются в UNIX?Право на чтениеПраво на записьПраво на выполнениеВсе три группы прав

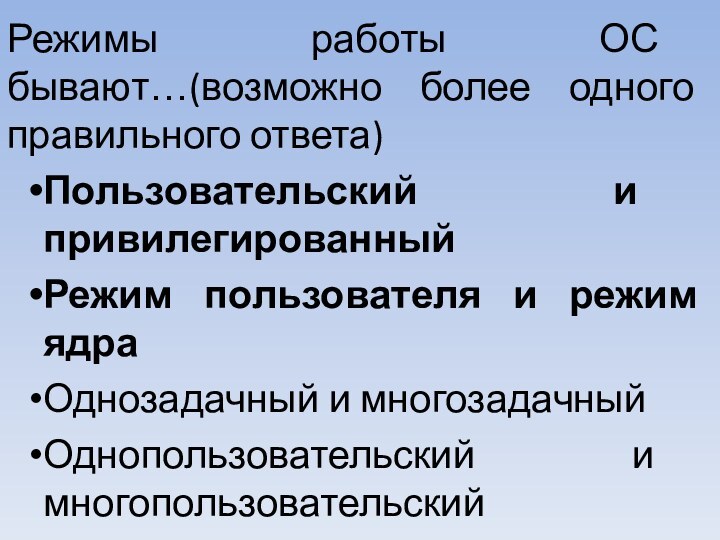

- 58. Режимы работы ОС бывают…(возможно более одного правильного

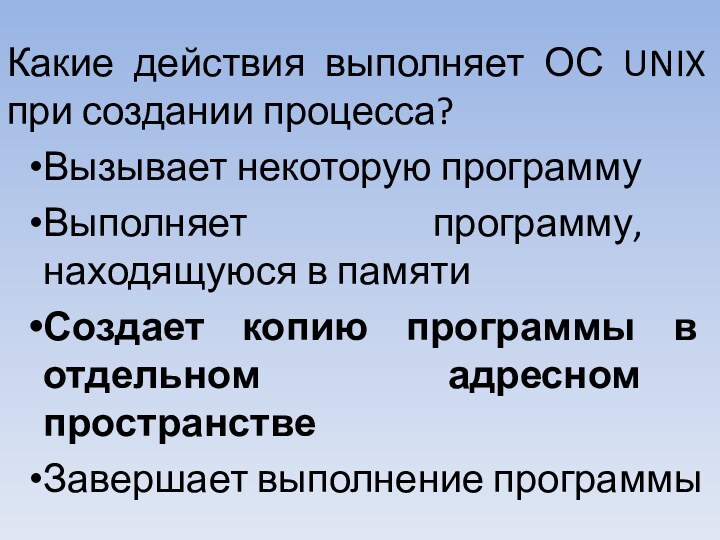

- 59. Какие действия выполняет ОС UNIX при создании

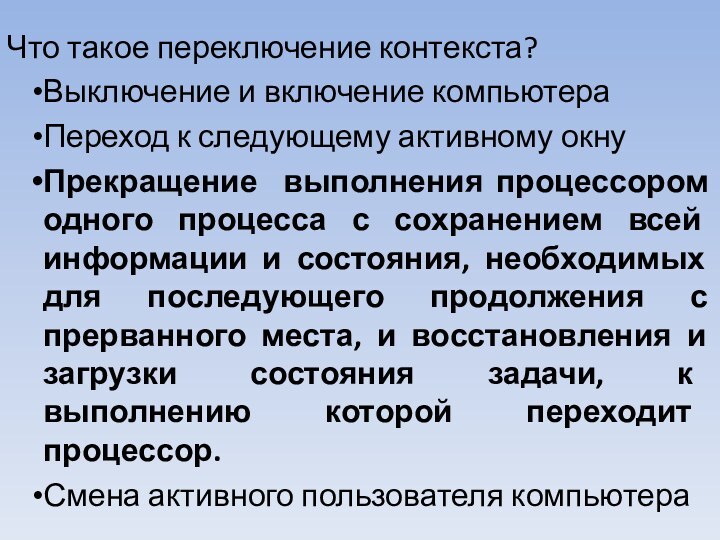

- 60. Что такое переключение контекста?Выключение и включение компьютераПереход

- 61. Процессы могут быть …(возможно несколько ответов)Родительскими и дочернимиНезависимыми и зависимымиАктивными и пассивнымиЗавершенными и незавершенными

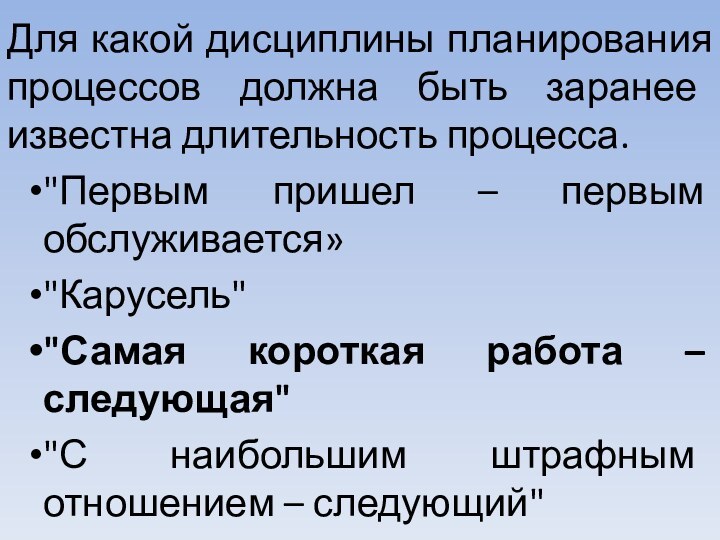

- 62. Для какой дисциплины планирования процессов должна быть

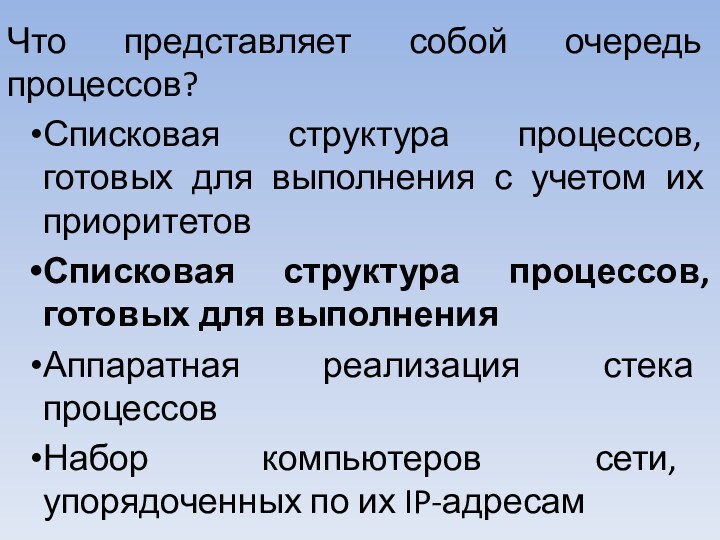

- 63. Что представляет собой очередь процессов?Списковая структура процессов,

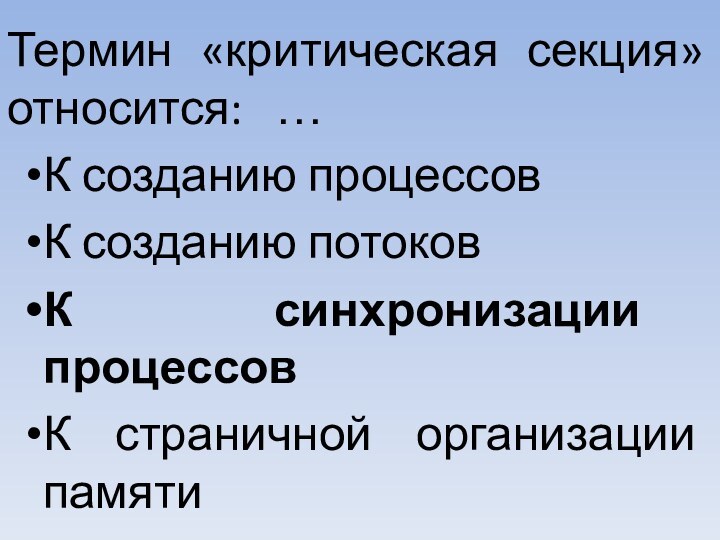

- 64. Термин «критическая секция» относится: …К созданию процессовК созданию потоковК синхронизации процессовК страничной организации памяти

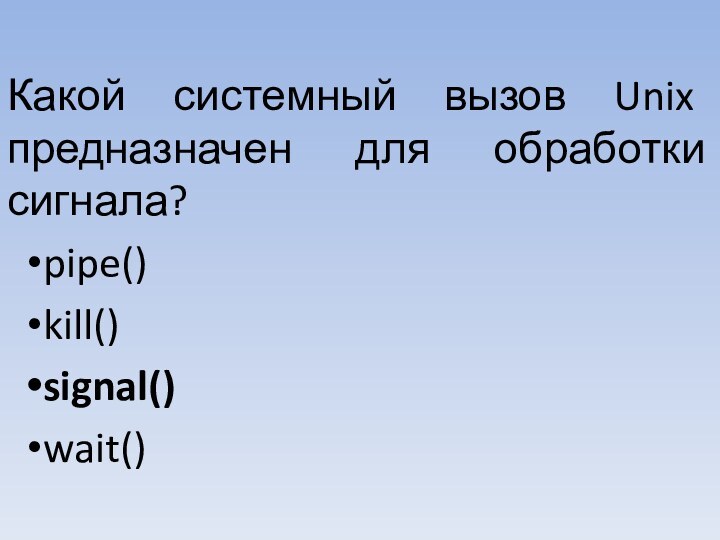

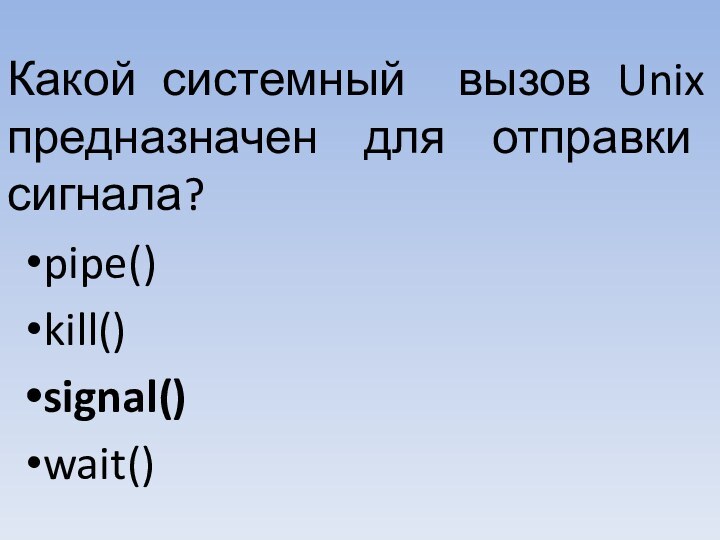

- 65. Какой системный вызов Unix предназначен для обработки сигнала?pipe()kill()signal()wait()

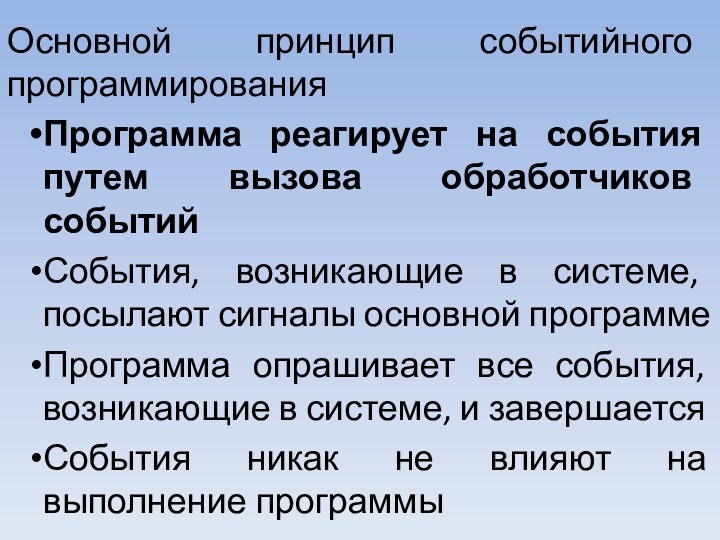

- 66. Основной принцип событийного программированияПрограмма реагирует на события

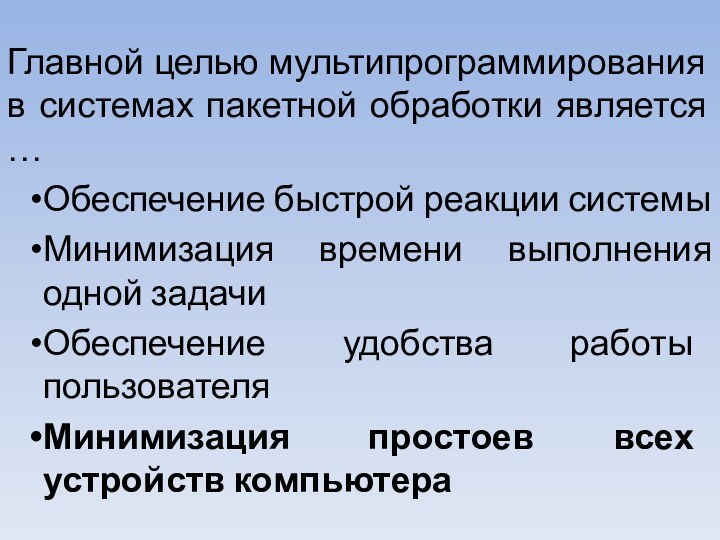

- 67. Какие средства межпроцессного взаимодействия имеются в ОС Unix?Каналы, файлыКаналы, файлы, очереди сообщений, сокетыСемафоры, сигналыОчереди сообщений

- 68. Мультипрограммирование в режиме разделения времени…Обеспечивает максимальную эффективность

- 69. Какими способами организуется управление памятью при отсутствии операционной системы: оверлеи фиксированные разделы перемещаемые разделы динамические разделы

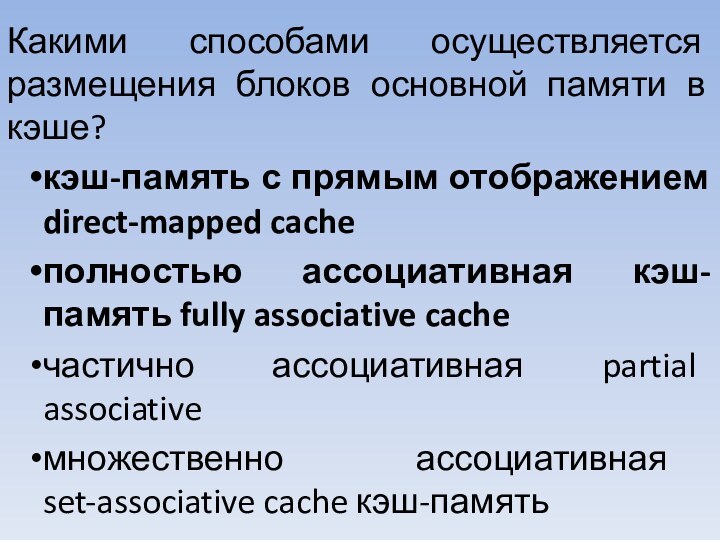

- 70. Какими способами осуществляется размещения блоков основной памяти

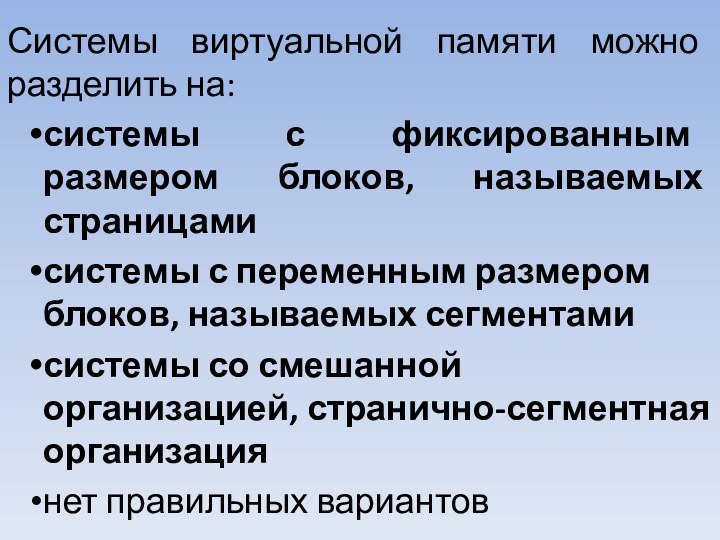

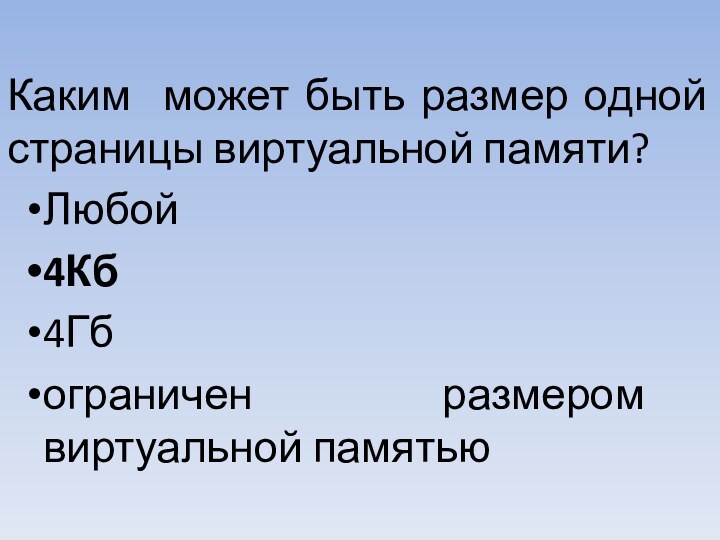

- 71. Системы виртуальной памяти можно разделить на: системы

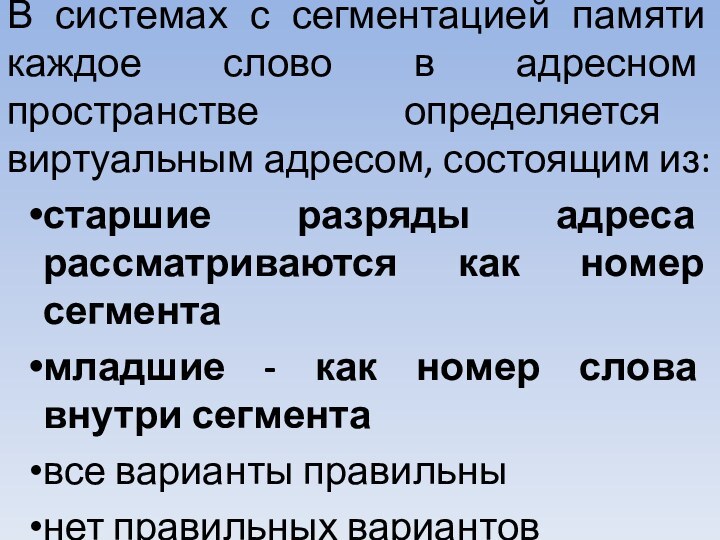

- 72. В системах с сегментацией памяти каждое слово

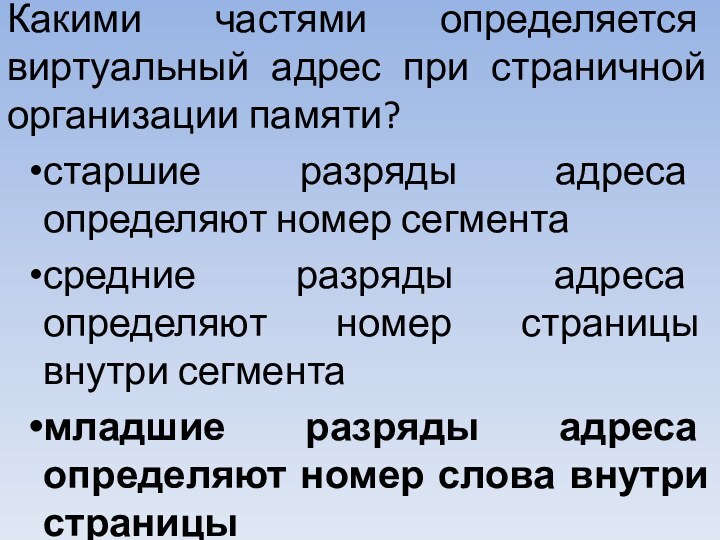

- 73. Какими частями определяется виртуальный адрес при страничной

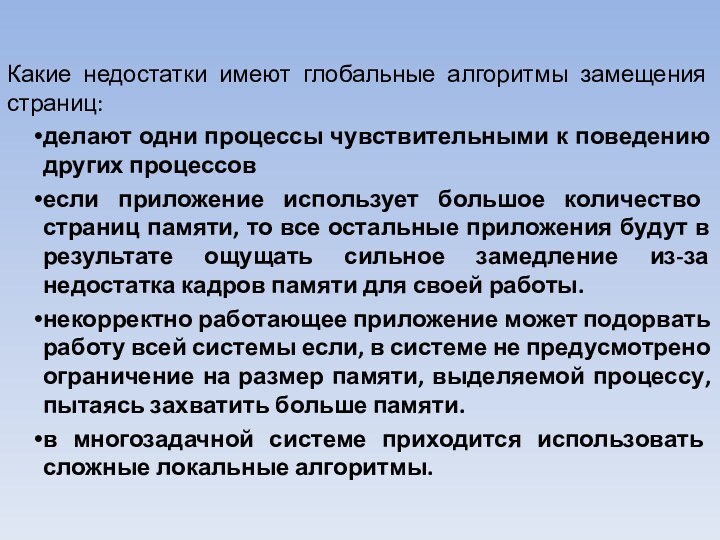

- 74. Страничная организация предназначена для: облегчения совместного использования

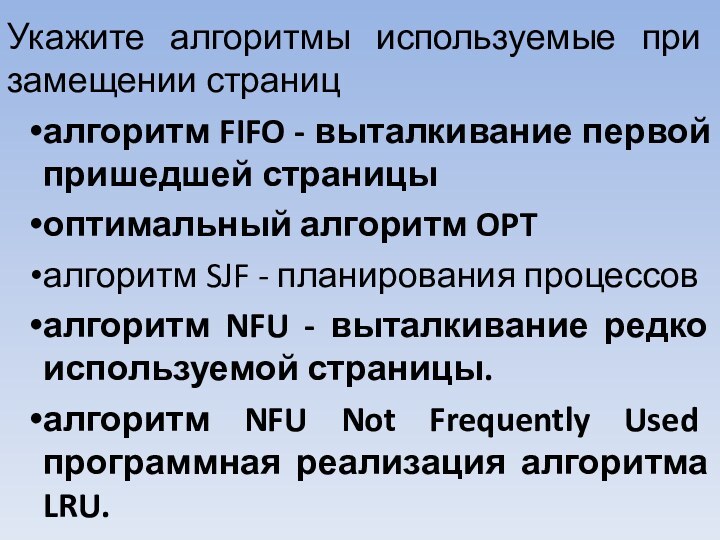

- 75. При страничном сбое и отсутствии свободных блоков

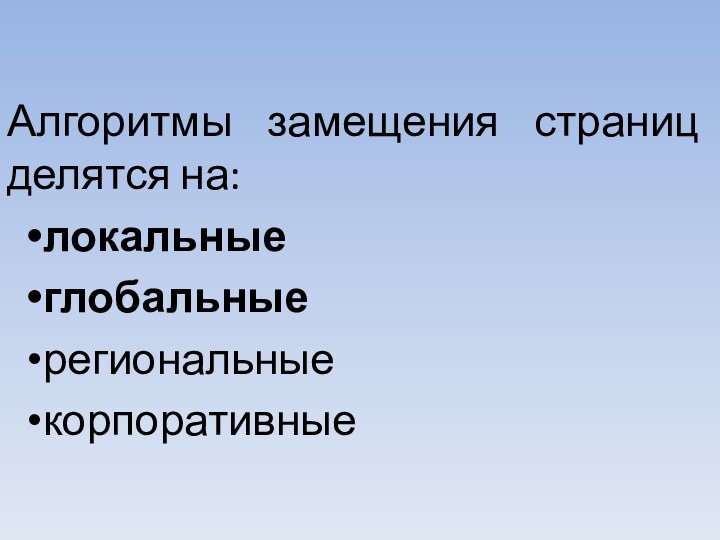

- 76. Алгоритмы замещения страниц делятся на: локальные глобальные региональные корпоративные

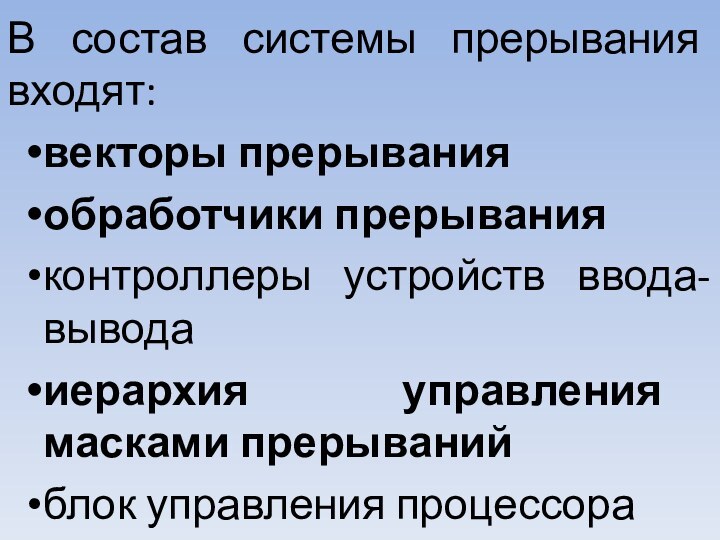

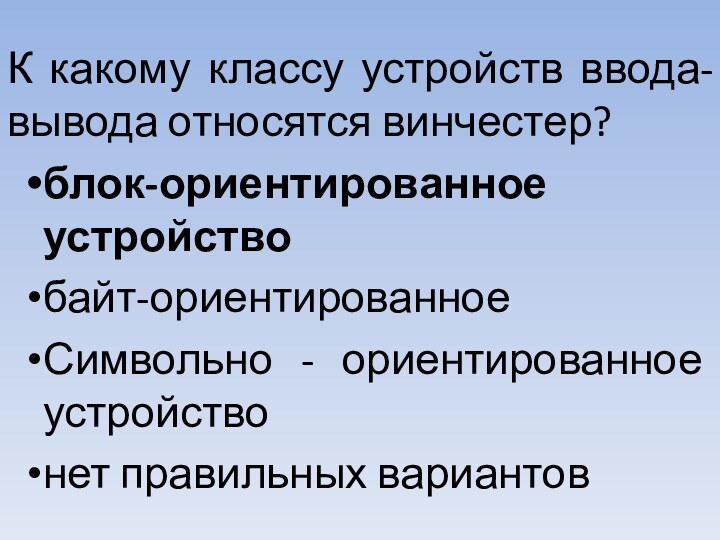

- 77. В состав системы прерывания входят:векторы прерывания обработчики прерывания контроллеры устройств ввода-вывода иерархия управления масками прерываний блок управления процессора

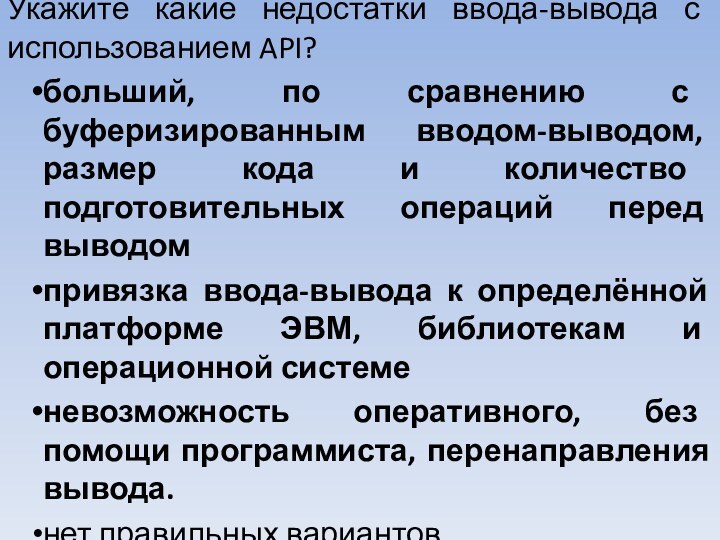

- 78. Основные классы устройств ввода-вывода включают:Байт-ориентированные устройствБлок-ориентированные Смешанные Графические устройства

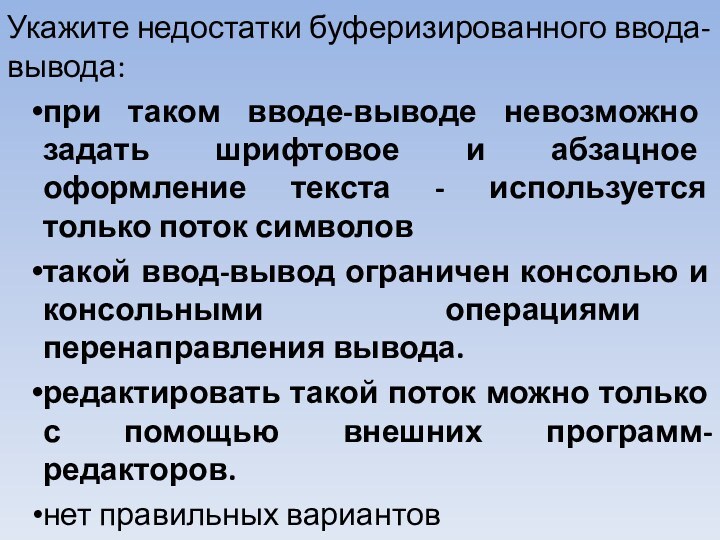

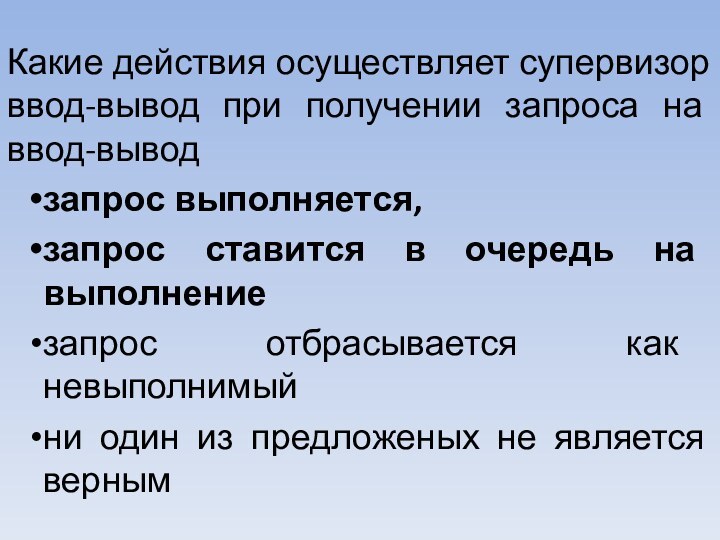

- 79. Укажите недостатки буферизированного ввода-вывода:при таком вводе-выводе невозможно

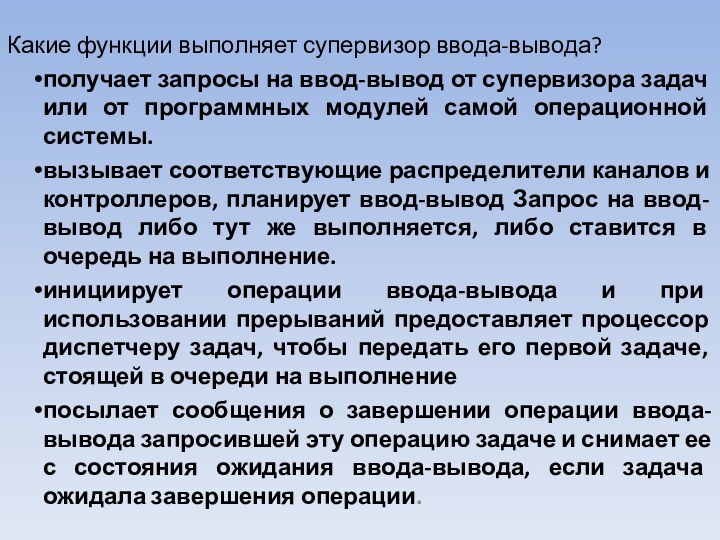

- 80. Какие функции выполняет супервизор ввода-вывода?получает запросы на

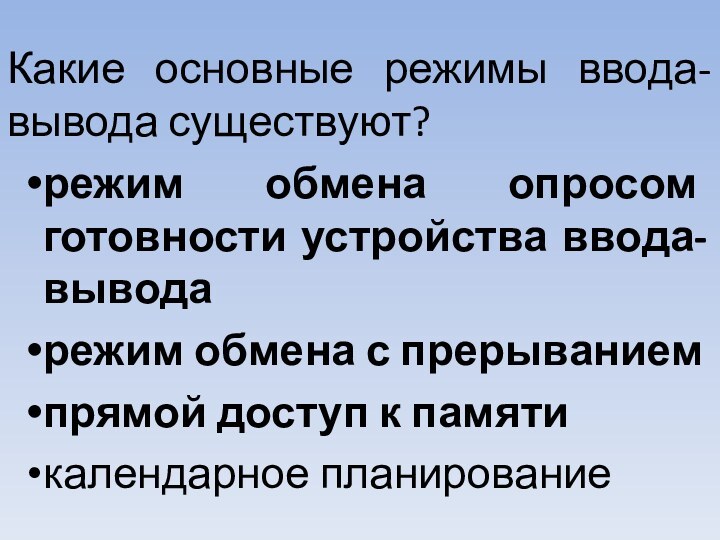

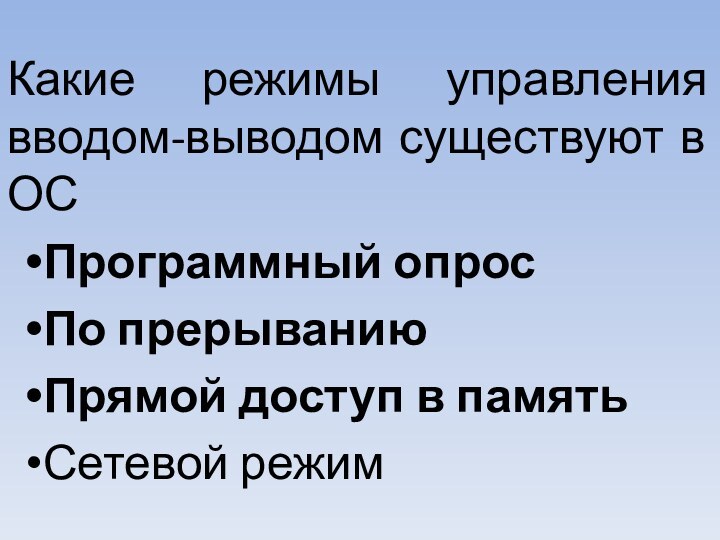

- 81. Какие основные режимы ввода-вывода существуют?режим обмена опросом

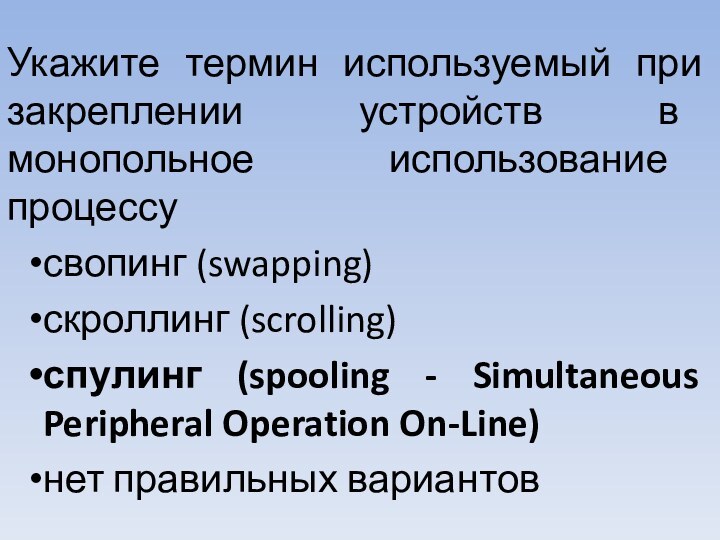

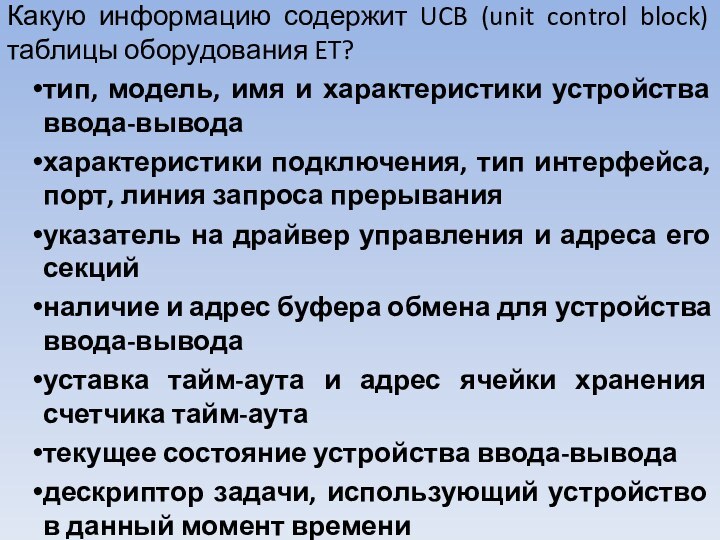

- 82. Укажите термин используемый при закреплении устройств в

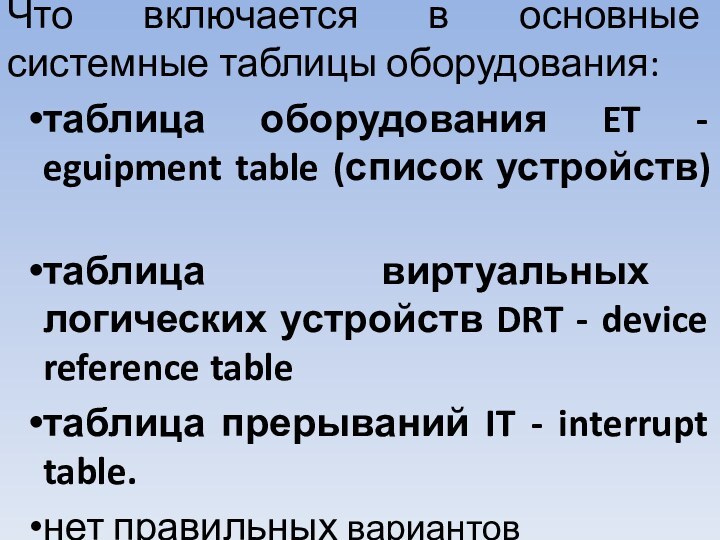

- 83. Что включается в основные системные таблицы оборудования:таблица

- 84. Стандартным для большинства операционных систем является:синхронный ввод-вывод асинхронный ввод-вывод все варианты правильны нет правильных вариантов

- 85. Какая операция обмена с диском обычно наиболее

- 86. Какие утверждения верны для кэширования дисковых операций?

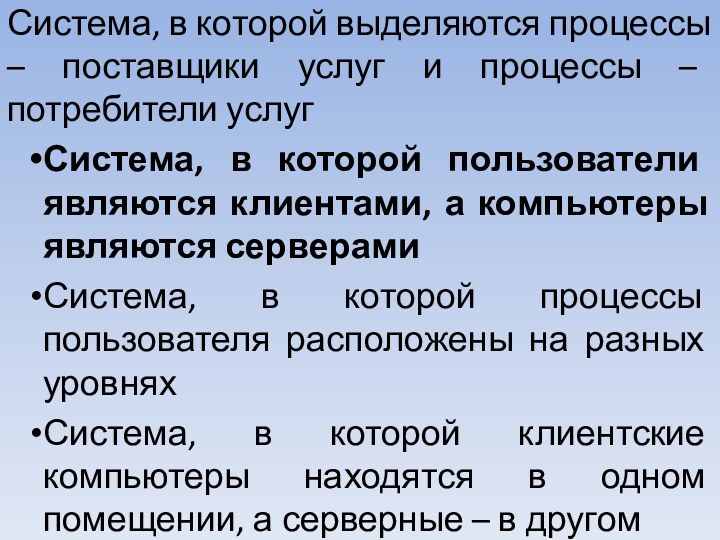

- 87. Иерархическая операционная система – этоСистема, в которой

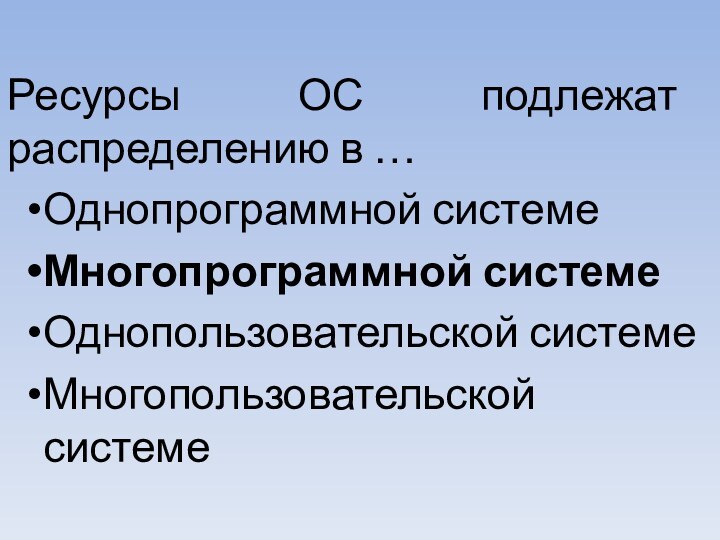

- 88. Ядро операционной системы предназначено для …Управления ресурсами компьютерамиОбращения к аппаратуреПовышения эффективности работы пользователяЭффективного использования оборудования

- 89. Текстовый интерфейс ОС обладаетКомандной строкой и командным языкомЭлементами управления Мышью и кнопкамиДжойстиком

- 90. Виды многозадачности в ОСВытесняющая и не вытесняющаяОднопользовательская и многопользовательскаяОднонитевая и многонитеваяОднопроцессорная и многопроцессорная

- 91. Какие основные факторы учитываются при анализе угроз

- 92. Основными способами криптографии являютсясимметричная криптография (один секретный

- 93. Какие механизмы защиты могут применяться?кодирование объектов скрытие объектов инкапсуляция объектов уничтожение объектов

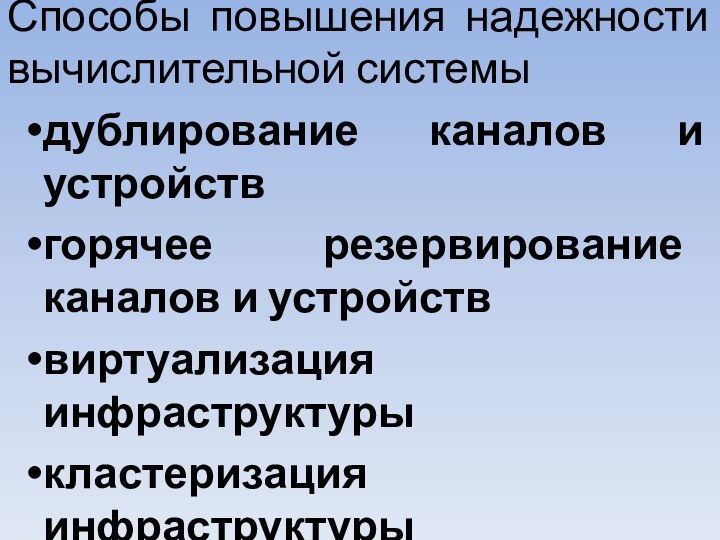

- 94. Способы повышения надежности вычислительной системыдублирование каналов и устройствгорячее резервирование каналов и устройств виртуализация инфраструктурыкластеризация инфраструктуры

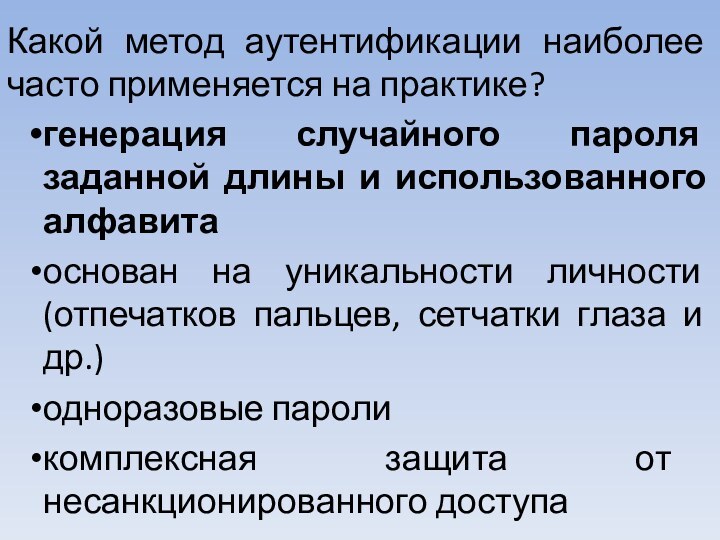

- 95. Какой метод аутентификации наиболее часто применяется на

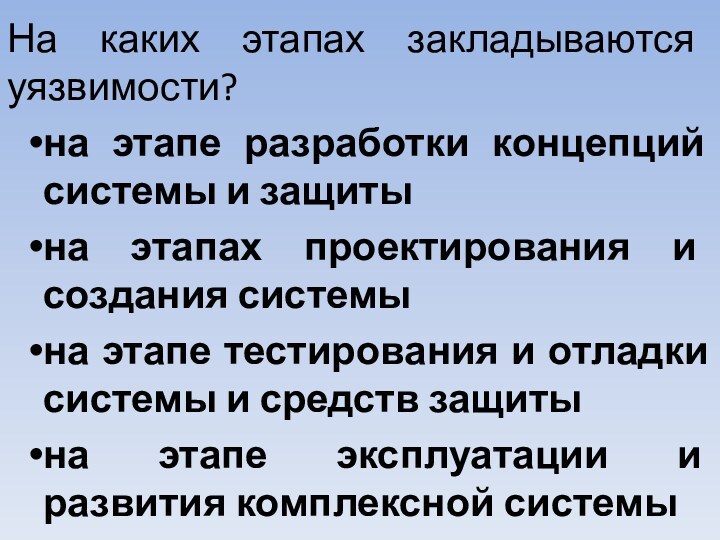

- 96. На каких этапах закладываются уязвимости?на этапе разработки

- 97. Классификация несанкционированного доступа включаетНесанкционированный доступ с рабочего

- 98. Укажите, какие из перечисленных средств относятся к

- 99. Какие классы вредоносных программ могут переносить встроенные вирусыТроянский конь Почтовые черви Фишинг (fishing) Эксплойты (exploit) Руткиты (rootkit)

- 100. Какие организационные методы существуют для защиты от

- 101. Операционная система - это:Совокупность основных устройств компьютера;Система

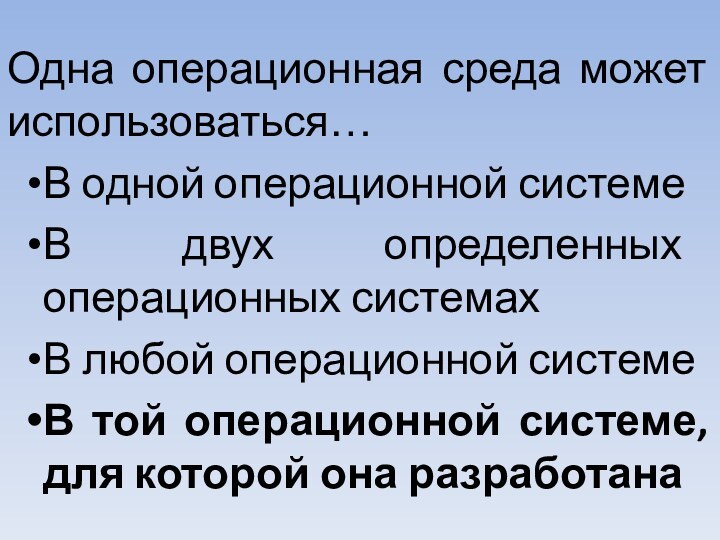

- 102. Одна операционная среда может использоваться…В одной операционной

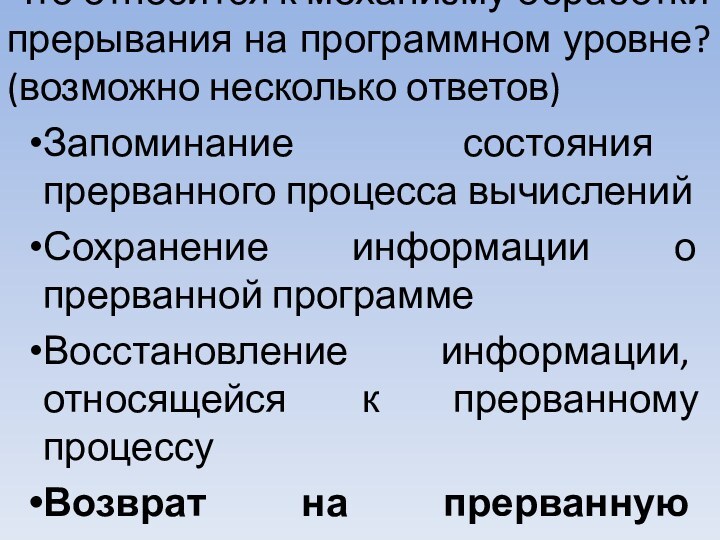

- 103. Что относится к механизму обработки прерывания на

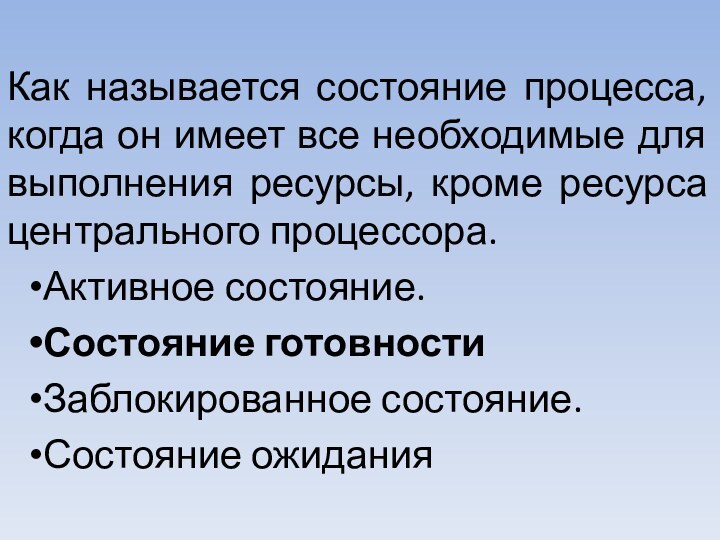

- 104. Как называется состояние процесса, когда он имеет

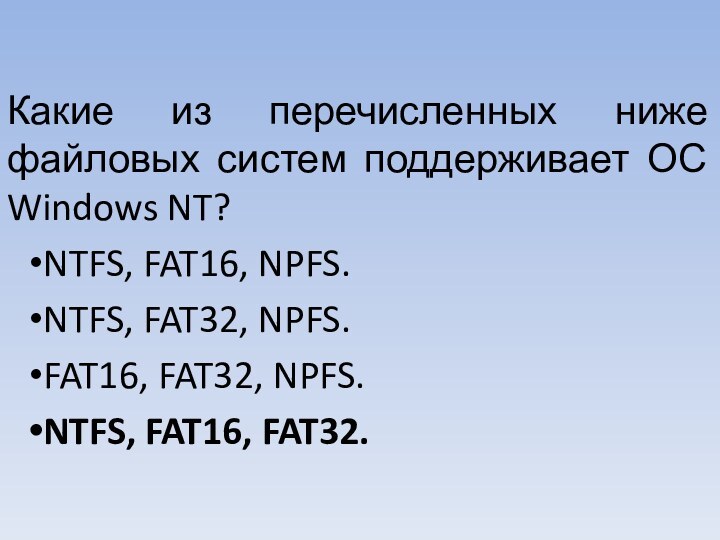

- 105. Какие из перечисленных ниже файловых систем поддерживает

- 106. Таблица страниц ОС Размещается в оперативной памяти

- 107. Какие группы прав имеет пользователь Unix?Пользователь, Группа

- 108. Режимы работы ОС бывают…(возможно более одного правильного

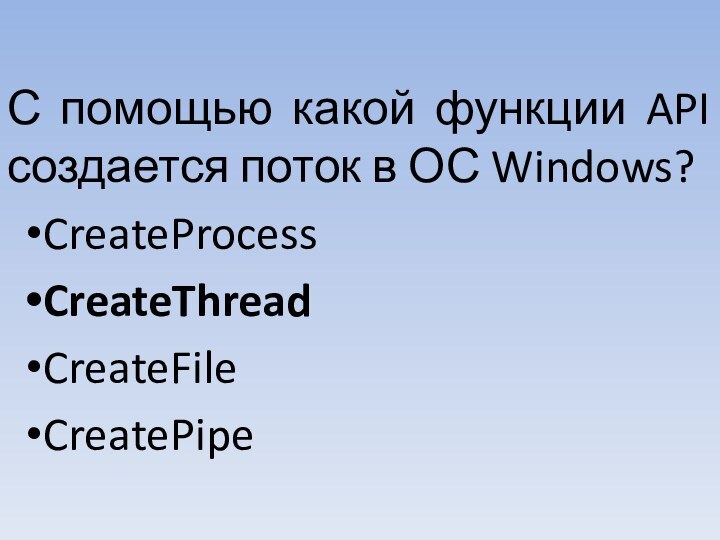

- 109. С помощью какой функции API создается поток в ОС Windows?CreateProcessCreateThreadCreateFileCreatePipe

- 110. Что входит в контекст процесса?Идентификатор процессаДескриптор процессаСостояние

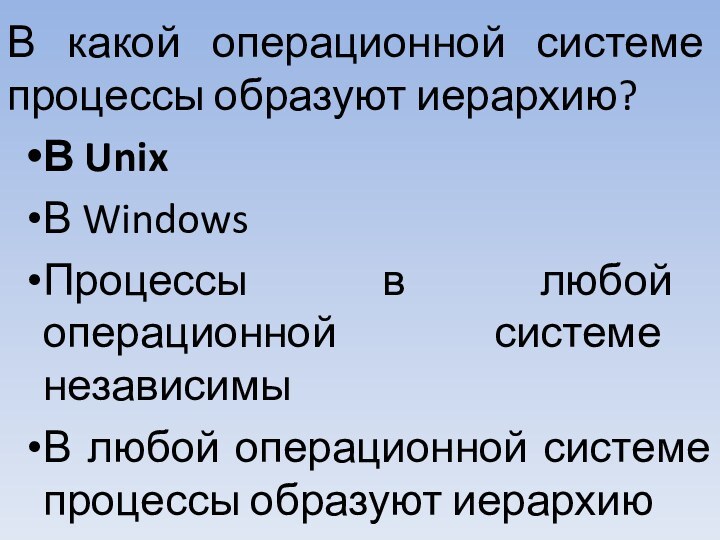

- 111. В какой операционной системе процессы образуют иерархию?В

- 112. Как называется простейшая дисциплина планирования процессов с

- 113. У каких процессов обычный пользователь Unix может

- 114. Какие средства синхронизации используются в системе Windows?Семафоры, события, критические секцииСемафоры, сигналыОчереди сообщений, каналыИменованные и неименованные каналы

- 115. Какой системный вызов Unix предназначен для отправки сигнала?pipe()kill()signal()wait()

- 116. Как выглядит алгоритм программы, управляемой событиями?Это сплошной

- 117. Какие виды каналов имеются в ОС Windows

- 118. Главной целью мультипрограммирования в системах пакетной обработки

- 119. Укажите какие виды адресов важны с точки

- 120. Как называется модель, когда распределение реальной памяти

- 121. Какие типы организации виртуальной памяти существуют? страничная

- 122. Каким может быть размер одного сегмента виртуальной памяти?Любой 4Кб 4Гб ограничен размером виртуальной памятью

- 123. Каким может быть размер одной страницы виртуальной памяти?Любой 4Кб 4Гб ограничен размером виртуальной памятью

- 124. Что вносит наиболее существенный вклад в ускорение

- 125. Какие недостатки имеют глобальные алгоритмы замещения страниц:

- 126. Укажите алгоритмы используемые при замещении страницалгоритм FIFO

- 127. Запросы на ввод-вывод от супервизора задач или

- 128. К какому классу устройств ввода-вывода относятся винчестер?блок-ориентированное устройствобайт-ориентированное Символьно - ориентированное устройствонет правильных вариантов

- 129. Укажите какие недостатки ввода-вывода с использованием API?больший,

- 130. Какие действия осуществляет супервизор ввод-вывод при получении

- 131. Какие режимы управления вводом-выводом существуют в ОСПрограммный опрос По прерыванию Прямой доступ в память Сетевой режим

- 132. Как используются виртуальные устройства?для реализации спулинга для работы

- 133. Какую информацию содержит UCB (unit control block)

- 134. Асинхронный ввод-вывод: характерен для всех операционных систем характерен

- 135. Какая программа осуществляет загрузку операционной системы?первичный загрузчик вторичный загрузчик BIOS Локальный

- 136. Как называется пакет винчестеров с общим контроллером?RAID redundant array of independent disks том бобина барабан

- 137. Система, в которой выделяются процессы – поставщики

- 138. Ресурсы ОС подлежат распределению в …Однопрограммной системеМногопрограммной системеОднопользовательской системеМногопользовательской системе

- 139. Графический интерфейс ОС обладаетКомандной строкой и командным языкомЭлементами управления и мышьюМышью и кнопкамиДжойстиком

- 140. По особенностям аппаратуры ОС делятся наЛамповые и микропроцессорныеОднопроцессорные и многопроцессорныеСетевые и настольныеКлиентские и серверные

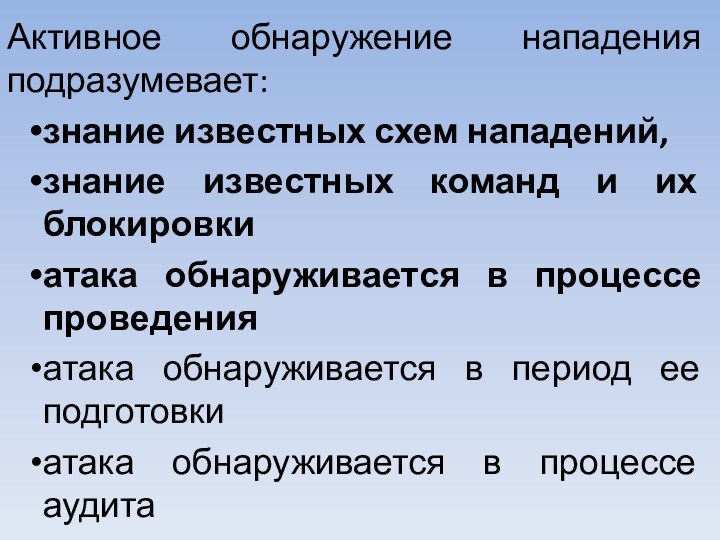

- 141. Активное обнаружение нападения подразумевает: знание известных схем

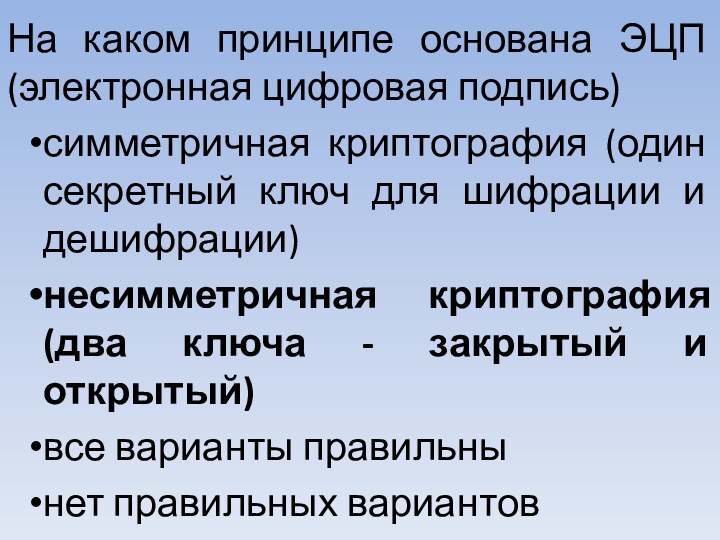

- 142. На каком принципе основана ЭЦП (электронная цифровая

- 143. Основными механизмами защиты являютсяАутентификация Авторизация Криптография Сетевые экраны Туннели

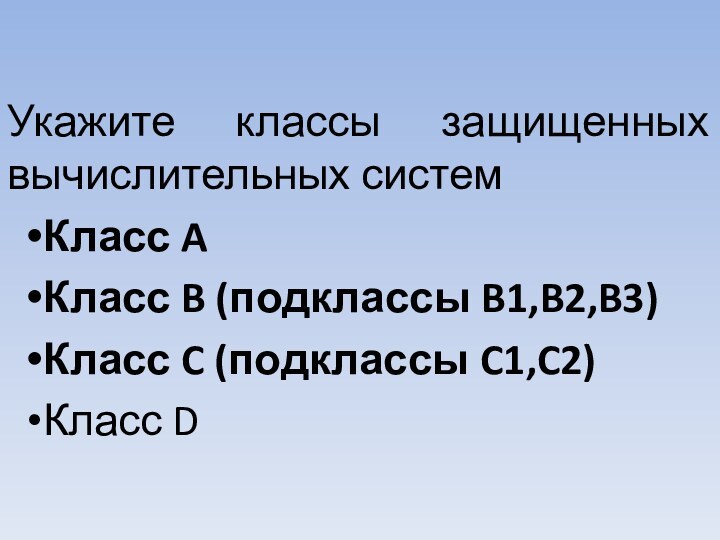

- 144. Укажите классы защищенных вычислительных системКласс A Класс B (подклассы B1,B2,B3)Класс C (подклассы C1,C2) Класс D

- 145. Какой состав маркера доступа access token?идентификатор пользователя

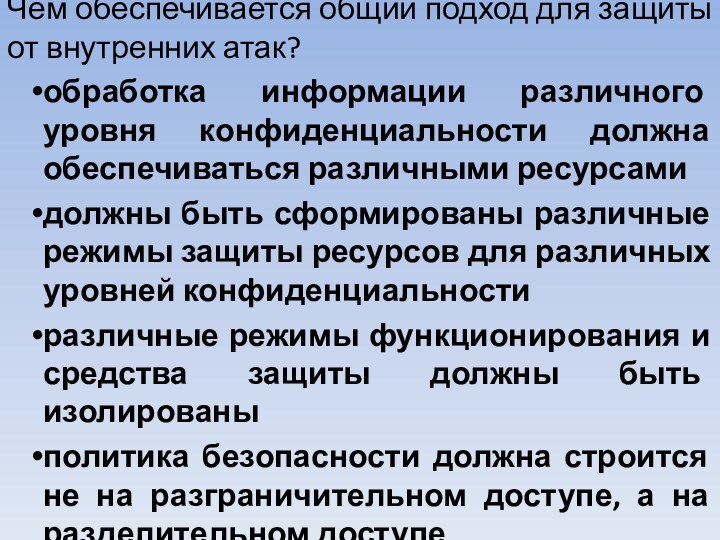

- 146. Чем обеспечивается общий подход для защиты от

- 147. Укажите действия, подпадающие под определение атаки (attack)

- 148. Какие классы вирусов существуют? Биологические вирусы Компьютерные вирусы Вирусы сознания Мемы Все перечисленные

- 149. Укажите признак, отличающий все вирусы от остальных

- 150. Скачать презентацию

- 151. Похожие презентации

Одна операционная система может поддерживать несколько… Микропрограммных средств Микропрограммных систем Операционных систем Операционных сред

Слайд 2

Одна операционная система может поддерживать несколько…

Микропрограммных средств

Микропрограммных систем

Операционных

систем

Слайд 3

Термин «маскирование» означает запрет отдельных …

Сигналов прерывания

Команд процессора

Процессов

пользователя

Команд пользователя

Слайд 4 Для реализации синхронизации на уровне языка программирования используются

высокоуровневые примитивы, названные …

Мониторами

Супервизорами

Семафорами

Маркерами

Слайд 5 Относительный путь к файлу состоит из списка каталогов,

которые нужно…

Пройти от корневого каталога, чтобы добраться до файла

Добавить

в переменную PATH операционной средыПройти от рабочего каталога, чтобы добраться до файла

Открыть в корневом процессе, чтобы добраться до файла

Слайд 6

Свопингом сегментов называется перемещение …

Сегментов между оперативной и

внешней памятью

Блоком данных между процессом и ядром операционной системы

Сегментов

данных между стеком и оперативной памятьюБлоков файла между каталогами файловой системы

Слайд 7

Идентификатор пользователя представляет собой уникальное ______________ значение

Вещественное

Символьное

Целое

Составное

Слайд 8

Мультитерминальный режим работы предполагает совмещение …

Аналогового режима работы

и режима микропрограммирования

Многопроцессорного режима работы и режима ввода-вывода

Диалогового режима

работы и режима мультипрограммированияПривилегированного режима работы и режима пользователя

Слайд 9

Последовательная трансляция двух исходных программ является …

Одним последовательным

процессом

Двумя одинаковыми процессами

Одной последовательной задачей

Двумя разными процессами

Слайд 10 Идентификатор процесса является частью _______________ процесса (допустимо несколько

ответов)

Контекста

Типа

Описателя

Дескриптора

Слайд 11 В ОС Unix каждый новый процесс может быть

образован (порожден) только …

Одним из существующих процессов

Несколькими родительскими процессами

Двумя

из существующих процессовЧетным количеством родительских процессов

Слайд 12 Основное различие между долгосрочным и краткосрочным планированием (диспетчеризацией)

заключается в…

Длительности выполнения

Очередности выполнения

Скорости выполнения

Частоте выполнения

Слайд 13 Приоритет, меняющийся во время исполнения процесса, называется ____________

приоритетом

Динамическим

Фиксированным

Статическим

Циклическим

Слайд 14 При совместном использовании процессами аппаратных и информационных ресурсов

вычислительной системы возникает потребность в …

Оптимизации

Буферизации

Синхронизации

Адаптации

Слайд 15 В операционной системе UNIX сигналы можно рассматривать как

простейшую форму взаимодействия между…

Сегментами

Процессами

Процессорами

Каналами

Слайд 16 Область эффективного применения событийного программирования начинается там, где

возникают … (укажите не менее двух вариантов)

Трудности декомпозиции решаемой

задачи, при которой генерация и обработка рассматриваются как объединенные процессыНеобходимость использования графа переходов между состояниями

Возможности декомпозиции решаемой задачи, при которой генерация и обработка рассматриваются как объединенные процессы

Неудобство использования графа переходов между состояниями

Слайд 17

Два параллельных процесса могут быть …

Взаимоисключающими

Независимыми

Коммутационными

Критическими

Слайд 18 Главной целью мультипрограммирования в системах пакетной обработки является

…

Обеспечение реактивности системы

Минимизация времени выполнения одной задачи

Обеспечение удобства работы

пользователяМинимизация простоев всех устройств компьютера

Слайд 19 Учет участков свободной памяти с помощью связного списка

свободных/занятых блоков позволяет

находить в памяти наиболее долго занятые участки

выделять

участки памяти произвольных размеровосвобождать память, занятую неактивными процессами

перемещать процессы в памяти

Слайд 20 Использование виртуальной памяти в однопрограммном режиме приводит к

… процесса, если размер программы существенно больше объема доступной

оперативной памятиаварийному завершению

ускорению

замедлению выполнения

перезапуску

Слайд 21

Виртуальная память позволяет … (возможно несколько вариантов ответа)

отказаться

от предоставления прикладным процессам оперативной памяти

загружать множество небольших программ,

суммарный объем которых больше объема физической памятизагружать программы, размер которых превышает объем доступной физической памяти

загружать программы, скомпилированные для другого процессора

Слайд 22

Сегментная организация памяти … отдельно скомпилированных процедур.

состоит из

упрощает

компоновку

невозможна без

усложняет компоновку

Слайд 23 При страничной организации памяти таблица страниц может размещаться

в …

только в оперативной памяти

в оперативной памяти и на

дискетолько в процессоре

в специальной быстрой памяти процессора и в оперативной памяти

Слайд 24

Страничная организация предназначена для …

облегчения совместного использования процедур,

библиотек и массивов данных

повышения уровня защиты программ и данных

получения

большого адресного пространства без приобретения дополнительной физической памятилогического разделения программ и данных

Слайд 25 При страничном сбое и отсутствии свободных блоков физической

памяти операционная система должна …

выбрать страницу - кандидат на

удаление из памяти и сохранить удаляемую страницу на дискевыбрать страницу - кандидат на удаление из памяти и сохранить удаляемую страницу на диске, если она претерпела изменения

выбрать страницу, которая не изменялась, и сохранить удаляемую страницу на диске

выбрать страницу-кандидат на удаление из памяти и сохранить копию удаляемой страницы в таблице страниц

Слайд 26 Полная реализация алгоритма LRU (Least Recently Used) …

теоретически невозможна

возможна при использовании стековой организации таблицы страниц

возможна при

условии построения таблицы страниц в виде бинарных деревьевпрактически невозможна

Слайд 27 Запросы на ввод-вывод от супервизора задач или от

программных модулей самой операционной системы получает _____________ ввода-вывода

контроллер

диспетчер

супервизор

процессор

Слайд 28 Мыши (в качестве устройства-указателя) относятся к _____________ устройствам

ввода-вывода.

позиционируемым

символьным

адресуемым

блочным

Слайд 29

Любые операции по управлению вводом-выводом объявляются …

привилегированными

универсальными

приоритетными

уникальными

Слайд 30 Супервизор ввода-вывода инициирует операции ввода-вывода и в случае

управления вводом-выводом с использованием прерываний предоставляет процессор …

супервизору прерываний

диспетчеру

задачзадаче пользователя

супервизору программ

Слайд 31 В режиме обмена с опросом готовности устройства ввода-вывода

используется _____________ центрального процессора.

рационально время

нерационально память

нерационально время

рационально память

Слайд 32 Понятия «виртуального устройства» по отношению к понятию «спулинга»

…

соотносится как часть и целое

является более широким

является более узким

тождественно

Слайд 34 Для увеличения скорости выполнения приложений при необходимости предлагается

использовать _____________ ввод-вывод.

асинхронный

приоритетный

автоматический

синхронный

Слайд 35 Программа, расположенная в главной загрузочной записи, называется _____________

загрузчиком.

системным

внесистемным

Начальным

локальным

Слайд 36 Простейшим вариантом ускорения дисковых операций чтения данных можно

считать использование двойной …

кластеризации

буферизации

диспетчеризации

приоритезации

Слайд 37

Операционная система реального времени должна обеспечивать …

Наследование приоритетов

Клонирование

пользователей

Пакетную обработку

Делегирование полномочий

Слайд 38 К невыгружаемым относятся такие ресурсы, которые не могут

быть …

Загружены в память

Отобраны у процесса

Отобраны у процесса

Выгружены из

памятиСлайд 39 Интерфейс прикладного программирования предназначен для использования прикладными программами

…

Адресного пространства процесса

Системных ресурсов компьютера

Регистров общего назначения процессора

Интерпретатора команд

пользователяСлайд 40 По режиму обработки задач различают операционные системы, обеспечивающие

__________________ режим (укажите не менее двух вариантов ответа)

Виртуальный

Мультипрограммный

Многопользовательский

Однопрограммный

Слайд 41 Угроза зомби реализуется с помощью … и заставляет

компьютер выполнять приказания других лиц.

вызова утилит операционной системы

диспетчера приложений

вредоносных

программподбора пароля

Слайд 42 Недостаток систем шифрования с секретным ключом состоит в

том, что …

отправитель сообщения не может его расшифровать

отправитель и

получатель должны иметь общий секретный ключобъем вычислений при дешифровании намного больше, чем при шифровании

объем вычислений при шифровании намного больше, чем при дешифровании

Слайд 43

Объектами защиты в компьютерных системах могут быть …

устройства

отображения информации

помещения

сотрудники

программы

Слайд 44 Политика принудительного управления доступом (mandatory access control) возлагает

полномочия по назначению прав доступа к файлам и другим

объектам на ...пользователей

прикладную программу

операционную систему

руководителей подразделений

Слайд 45

Защита зашифрованных паролей в UNIX взламывается путем …

шифрования

множества потенциальных паролей открытым алгоритмом шифрования и поиска совпадений

в файле паролейпривлечения инсайдеров в качестве сообщников

расшифровки всех паролей после копирования файла паролей

вычисления пароля путем свертки идентификатора пользователя

Слайд 46

Лазейки в программах создаются …

для облегчения отладки программ

или в противоправных целях

только для противоправных целей

для внедрения в

программу постороннего кодатолько для облегчения отладки программ

Слайд 47 Программа, выполняющая копирование файла путем системного вызова, запрашивает

у пользователя имена файла-источника и файла-приемника. Злоумышленник ввел в

качестве имен файлов следующие значения: “aaa” и “bbb; mail goofinator@mail.ru Скопирует файл aaa в bbb отправит файл bbb адресату goofinator@mail.ru.Отправит файл aaa адресату goofinator@mail.ru.

Скопирует текст aaa в файл паролей, относящийся к пользователю с идентификатором goofinator@mail.ru.

Скопирует файл aaa в bbb и отправит по электронной почте файл паролей адресату goofinator@mail.ru.

Слайд 48 Наиболее популярное применение ботнетов (сети зараженных компьютеров) -

это …

организация сетевых азартных игр

распространение пиратского контента

рассылка коммерческого спама

хищение

денег с кредитных карт

Слайд 49

Перезаписывающий вирус заражает исполняемую программу путем …

записи кода

вируса в тело зараженной программы после каждого ее вызова

перезаписи

содержимого стека программы кодом вирусаперезаписи служебных секторов дисков

записи вируса на место кода программы

Слайд 50

Обнаружить зашифрованный вирус можно ...

с помощью универсальной программы

дешифрования

по характерному поведению зараженной программы при запуске

по сигнатурам кода

процедур расшифровки вирусапо изменению размера программы

Слайд 51 Операционные системы представляют собой программные продукты, входящие в

состав:

Прикладного программного обеспечения;

Системного программного обеспечения;

Системы управления базами данных;

Систем программирования;

Слайд 52 Операционная среда использует функцию операционной системы… (возможно более

одного ответа)

Оптимизировать использование ресурсов

Являться виртуальной машиной

Обеспечивать пользователя сервисами

Обеспечивать пользователя

удобным интерфейсомСлайд 53 Что относится к механизму обработки прерывания на аппаратном

уровне?

Запоминание состояния прерванного процесса вычислений

Сохранение информации о прерванной программе

Восстановление

информации, относящейся к прерванному процессуВозврат на прерванную программу

Слайд 54 Из какого состояния процесс может перейти в состояние

"Исполнение"?

Из состояния «Готовность»

Из состояния «Ожидание»

Из состояния «Блокирован»

Из состояния «Возобновление»

Слайд 55

Кто является владельцем файла в UNIX?

Пользователь, который его

открыл

Пользователь, который его создал

Любой пользователь

Администратор системы

Слайд 56 Реализация виртуальной памяти в ОС может быть осуществлена

следующими механизмами

Сегментным

Страничным

Странично – сегментным

Всеми ранее перечисленными

Слайд 57

Какие права пользователей файлов имеются в UNIX?

Право на

чтение

Право на запись

Право на выполнение

Все три группы прав

Слайд 58

Режимы работы ОС бывают…(возможно более одного правильного ответа)

Пользовательский

и привилегированный

Режим пользователя и режим ядра

Однозадачный и многозадачный

Однопользовательский и

многопользовательский

Слайд 59

Какие действия выполняет ОС UNIX при создании процесса?

Вызывает

некоторую программу

Выполняет программу, находящуюся в памяти

Создает копию программы в

отдельном адресном пространствеЗавершает выполнение программы

Слайд 60

Что такое переключение контекста?

Выключение и включение компьютера

Переход к

следующему активному окну

Прекращение выполнения процессором одного процесса с сохранением

всей информации и состояния, необходимых для последующего продолжения с прерванного места, и восстановления и загрузки состояния задачи, к выполнению которой переходит процессор.Смена активного пользователя компьютера

Слайд 61

Процессы могут быть …(возможно несколько ответов)

Родительскими и дочерними

Независимыми

и зависимыми

Активными и пассивными

Завершенными и незавершенными

Слайд 62 Для какой дисциплины планирования процессов должна быть заранее

известна длительность процесса.

"Первым пришел – первым обслуживается»

"Карусель"

"Самая короткая

работа – следующая""С наибольшим штрафным отношением – следующий"

Слайд 63

Что представляет собой очередь процессов?

Списковая структура процессов, готовых

для выполнения с учетом их приоритетов

Списковая структура процессов, готовых

для выполненияАппаратная реализация стека процессов

Набор компьютеров сети, упорядоченных по их IP-адресам

Слайд 64

Термин «критическая секция» относится: …

К созданию процессов

К

созданию потоков

К синхронизации процессов

К страничной организации памяти

Слайд 66

Основной принцип событийного программирования

Программа реагирует на события путем

вызова обработчиков событий

События, возникающие в системе, посылают сигналы основной

программеПрограмма опрашивает все события, возникающие в системе, и завершается

События никак не влияют на выполнение программы

Слайд 67

Какие средства межпроцессного взаимодействия имеются в ОС Unix?

Каналы,

файлы

Каналы, файлы, очереди сообщений, сокеты

Семафоры, сигналы

Очереди сообщений

Слайд 68

Мультипрограммирование в режиме разделения времени…

Обеспечивает максимальную эффективность использования

ресурсов компьютера

Обеспечивает максимальное удобство для каждого пользователя

Обеспечивает минимум простоев

оборудованияОбеспечивает минимальные затраты оперативной памяти

Слайд 69 Какими способами организуется управление памятью при отсутствии операционной

системы:

оверлеи

фиксированные разделы

перемещаемые разделы

динамические разделы

Слайд 70 Какими способами осуществляется размещения блоков основной памяти в

кэше?

кэш-память с прямым отображением direct-mapped cache

полностью ассоциативная кэш-память fully

associative cache частично ассоциативная partial associative

множественно ассоциативная set-associative cache кэш-память

Слайд 71

Системы виртуальной памяти можно разделить на:

системы с

фиксированным размером блоков, называемых страницами

системы с переменным размером блоков,

называемых сегментамисистемы со смешанной организацией, странично-сегментная организация

нет правильных вариантов

Слайд 72 В системах с сегментацией памяти каждое слово в

адресном пространстве определяется виртуальным адресом, состоящим из:

старшие разряды

адреса рассматриваются как номер сегмента младшие - как номер слова внутри сегмента

все варианты правильны

нет правильных вариантов

Слайд 73 Какими частями определяется виртуальный адрес при страничной организации

памяти?

старшие разряды адреса определяют номер сегмента

средние разряды адреса

определяют номер страницы внутри сегмента младшие разряды адреса определяют номер слова внутри страницы

Слайд 74

Страничная организация предназначена для:

облегчения совместного использования процедур,

библиотек и массивов данных

повышения уровня защиты программ и данных

получения

большого адресного пространства без приобретения дополнительной физической памятилогического разделения программ и данных

Слайд 75 При страничном сбое и отсутствии свободных блоков физической

памяти операционная система должна:

выбрать страницу-кандидат на удаление из

памяти и сохранить удаляемую страницу на дискевыбрать страницу-кандидат на удаление из памяти и сохранить удаляемую страницу на диске, если она претерпела изменения

выбрать страницу, которая не изменялась, и сохранить удаляемую страницу на диске

выбрать страницу-кандидат на удаление из памяти и сохранить копию удаляемой страницы в таблице страниц

Слайд 77

В состав системы прерывания входят:

векторы прерывания

обработчики прерывания

контроллеры

устройств ввода-вывода

иерархия управления масками прерываний

блок управления процессора

Слайд 78

Основные классы устройств ввода-вывода включают:

Байт-ориентированные устройств

Блок-ориентированные

Смешанные

Графические устройства

Слайд 79

Укажите недостатки буферизированного ввода-вывода:

при таком вводе-выводе невозможно задать

шрифтовое и абзацное оформление текста - используется только поток

символовтакой ввод-вывод ограничен консолью и консольными операциями перенаправления вывода.

редактировать такой поток можно только с помощью внешних программ-редакторов.

нет правильных вариантов

Слайд 80

Какие функции выполняет супервизор ввода-вывода?

получает запросы на ввод-вывод

от супервизора задач или от программных модулей самой операционной

системы.вызывает соответствующие распределители каналов и контроллеров, планирует ввод-вывод Запрос на ввод-вывод либо тут же выполняется, либо ставится в очередь на выполнение.

инициирует операции ввода-вывода и при использовании прерываний предоставляет процессор диспетчеру задач, чтобы передать его первой задаче, стоящей в очереди на выполнение

посылает сообщения о завершении операции ввода-вывода запросившей эту операцию задаче и снимает ее с состояния ожидания ввода-вывода, если задача ожидала завершения операции.

Слайд 81

Какие основные режимы ввода-вывода существуют?

режим обмена опросом готовности

устройства ввода-вывода

режим обмена с прерыванием

прямой доступ к памяти

календарное планирование

Слайд 82 Укажите термин используемый при закреплении устройств в монопольное

использование процессу

свопинг (swapping)

скроллинг (scrolling)

спулинг (spooling - Simultaneous Peripheral Operation

On-Line)нет правильных вариантов

Слайд 83

Что включается в основные системные таблицы оборудования:

таблица оборудования

ET - eguipment table (список устройств)

таблица виртуальных логических устройств

DRT - device reference tableтаблица прерываний IT - interrupt table.

нет правильных вариантов

Слайд 84

Стандартным для большинства операционных систем является:

синхронный ввод-вывод

асинхронный ввод-вывод

все варианты правильны

нет правильных вариантов

Слайд 85 Какая операция обмена с диском обычно наиболее затратна

по времени?

определение адреса размещения данных на магнитных дисках

подвод головок

к нужному цилиндру с данными поиск на дорожке нужного блока данных

обмен с найденным блоком данных

Слайд 86

Какие утверждения верны для кэширования дисковых операций?

повышает

эффективность операций ввода-вывода за счет введения техники упреждающего чтения

read aheadосновано на чтении с диска в буфер большего количества данных, чем содержит запрос.

позволяет читать дополнительные блоки данных, используемые особенно при последовательном доступе к данным.

использует принцип пространственной и временной локальности данных.

Слайд 87

Иерархическая операционная система – это

Система, в которой на

каждом уровне выполняется программа пользователя

Система, в которой на каждом

уровне выполняется определенные функции управленияСистема, в которой различные пользователи могут работать на отдельных уровнях

Система, в которой с одного уровня управления передается управление на следующий уровень

Слайд 88

Ядро операционной системы предназначено для …

Управления ресурсами компьютерами

Обращения

к аппаратуре

Повышения эффективности работы пользователя

Эффективного использования оборудования

Слайд 89

Текстовый интерфейс ОС обладает

Командной строкой и командным языком

Элементами

управления

Мышью и кнопками

Джойстиком

Слайд 90

Виды многозадачности в ОС

Вытесняющая и не вытесняющая

Однопользовательская и

многопользовательская

Однонитевая и многонитевая

Однопроцессорная и многопроцессорная

Слайд 91 Какие основные факторы учитываются при анализе угроз и

уязвимостей?

типы нападений, с которыми, наиболее вероятно, придется столкнуться

где

эти нападения могут наиболее вероятно произойти сколько злоумышленников (нарушителей) участвует в атаке

какие технические средства используют злоумышленники при атаке

Слайд 92

Основными способами криптографии являются

симметричная криптография (один секретный ключ

для шифрации и дешифрации)

несимметричная криптография (два ключа - закрытый

и открытый)все варианты правильны

нет правильных вариантов

Слайд 93

Какие механизмы защиты могут применяться?

кодирование объектов

скрытие объектов

инкапсуляция объектов

уничтожение

объектов

Слайд 94

Способы повышения надежности вычислительной системы

дублирование каналов и устройств

горячее

резервирование каналов и устройств

виртуализация инфраструктуры

кластеризация инфраструктуры

Слайд 95

Какой метод аутентификации наиболее часто применяется на практике?

генерация

случайного пароля заданной длины и использованного алфавита

основан на

уникальности личности (отпечатков пальцев, сетчатки глаза и др.)одноразовые пароли

комплексная защита от несанкционированного доступа

Слайд 96

На каких этапах закладываются уязвимости?

на этапе разработки концепций

системы и защиты

на этапах проектирования и создания системы

на этапе

тестирования и отладки системы и средств защиты на этапе эксплуатации и развития комплексной системы

Слайд 97

Классификация несанкционированного доступа включает

Несанкционированный доступ с рабочего места

пользователя (НСД-1)

Несанкционированный доступ с места другого пользователя (НСД-2)

Несанкционированный

доступ с удаленного по сети места (НСД-3) нет правильных вариантов

Слайд 98

Укажите, какие из перечисленных средств относятся к вредоносным?

Скрытый

"люк", логическая "бомба"

Вирусы (загрузочный, файловый, программный, стеллс-, и др.

типы) Почтовые черви

Троянские кони

Спам (нецелевые рассылки и реклама)

Генераторы вирусов и других вредоносных средств

Слайд 99

Какие классы вредоносных программ могут переносить встроенные вирусы

Троянский

конь

Почтовые черви

Фишинг (fishing)

Эксплойты (exploit)

Руткиты (rootkit)

Слайд 100 Какие организационные методы существуют для защиты от вирусов

изменить среду или поведение пользователя в среде

исключить необдуманные

действий пользователя разработка строгих правил работы за компьютером, которые должны соблюдать все пользователи

нет правильных вариантов

Слайд 101

Операционная система - это:

Совокупность основных устройств компьютера;

Система программирования

на языке низкого уровня;

Набор программ, обеспечивающих работу всех аппаратных

устройств компьютера и доступ пользователя к ним;Программа для уничтожения компьютерных вирусов.

Слайд 102

Одна операционная среда может использоваться…

В одной операционной системе

В

двух определенных операционных системах

В любой операционной системе

В той операционной

системе, для которой она разработана Слайд 103 Что относится к механизму обработки прерывания на программном

уровне? (возможно несколько ответов)

Запоминание состояния прерванного процесса вычислений

Сохранение информации

о прерванной программеВосстановление информации, относящейся к прерванному процессу

Возврат на прерванную программу

Слайд 104 Как называется состояние процесса, когда он имеет все

необходимые для выполнения ресурсы, кроме ресурса центрального процессора.

Активное

состояние.Состояние готовности

Заблокированное состояние.

Состояние ожидания

Слайд 105 Какие из перечисленных ниже файловых систем поддерживает ОС

Windows NT?

NTFS, FAT16, NPFS.

NTFS, FAT32, NPFS.

FAT16, FAT32, NPFS.

NTFS,

FAT16, FAT32.

Слайд 106

Таблица страниц ОС

Размещается в оперативной памяти и

содержит информацию о виртуальных страницах

Размещается на диске и содержит

информацию о выполняемой программеРазмещается в оперативной памяти и содержит информацию о выполняемых программах

Размещается на диске и содержит информацию о о виртуальных страницах

Слайд 107

Какие группы прав имеет пользователь Unix?

Пользователь, Группа пользователей

Администраторы,

Конечные пользователи

Пользователь, группа пользователей, Прочие

Системные пользователи, Администраторы, Прочие пользователи

Слайд 108

Режимы работы ОС бывают…(возможно более одного правильного ответа)

Пользовательский

и привилегированный

Режим пользователя и режим ядра

Однозадачный и многозадачный

Однопользовательский и

многопользовательскийСлайд 109 С помощью какой функции API создается поток в

ОС Windows?

CreateProcess

CreateThread

CreateFile

CreatePipe

Слайд 110

Что входит в контекст процесса?

Идентификатор процесса

Дескриптор процесса

Состояние регистров,

в том числе программного счетчика, режим работы процессора, незавершенные

операции ввода-вывода, информация о выполненных системных вызовах.Имя процесса, состояние регистров

Слайд 111

В какой операционной системе процессы образуют иерархию?

В Unix

В

Windows

Процессы в любой операционной системе независимы

В любой операционной системе

процессы образуют иерархиюСлайд 112 Как называется простейшая дисциплина планирования процессов с вытеснением

в которой процесс получает в свое распоряжение ЦП на

некоторый квант времени Q. Если за время Q процесс не завершился, он вытесняется с ЦП и направляется в конец очереди готовых процессов, где ждет выделения ему следующего кванта, и т.д."Первым пришел – первым обслуживается"

"Карусель"

"Самая короткая работа – следующая"

"С наибольшим штрафным отношением – следующий"

Слайд 113 У каких процессов обычный пользователь Unix может изменить

приоритет?

У любого пользователя

У себя

Ни у кого

У пользователей из некоторого

списка

Слайд 114

Какие средства синхронизации используются в системе Windows?

Семафоры, события,

критические секции

Семафоры, сигналы

Очереди сообщений, каналы

Именованные и неименованные каналы

Слайд 116

Как выглядит алгоритм программы, управляемой событиями?

Это сплошной путь,

соединяющий вход и выход

Это совокупность алгоритмов для каждого допустимого

обработчика событийЭто цикл ожидания наступления некоторого события

Этот алгоритм зависит от особенностей решаемой задачи

Слайд 117 Какие виды каналов имеются в ОС Windows для

межпроцессного обмена?

Анонимные и именованные

Полудуплексные и дуплексные

Однонаправленные и двунаправленные

Локальные и

удаленныеСлайд 118 Главной целью мультипрограммирования в системах пакетной обработки является

…

Обеспечение быстрой реакции системы

Минимизация времени выполнения одной задачи

Обеспечение удобства

работы пользователяМинимизация простоев всех устройств компьютера

Слайд 119 Укажите какие виды адресов важны с точки зрения

организации памяти

логический адрес

виртуальный адрес

физический адрес

абсолютный адрес

относительный адрес

Слайд 120 Как называется модель, когда распределение реальной памяти производится

блоками постоянной длины?

Сегментная модель.

Страничная модель.

Динамическая модель.

Статическая модель.

Слайд 121

Какие типы организации виртуальной памяти существуют?

страничная организация

сегментная организация

смешанная ( странично - сегментная) организация.

нет правильных

вариантов

Слайд 122

Каким может быть размер одного сегмента виртуальной памяти?

Любой

4Кб

4Гб

ограничен размером виртуальной памятью

Слайд 123

Каким может быть размер одной страницы виртуальной памяти?

Любой

4Кб

4Гб

ограничен размером виртуальной памятью

Слайд 124 Что вносит наиболее существенный вклад в ускорение работы

страничной памяти?

аппаратная поддержка загрузки физических страниц

программная реализация вычисления

физических адресов страниц все варианты правильны

нет правильных вариантов

Слайд 125

Какие недостатки имеют глобальные алгоритмы замещения страниц:

делают

одни процессы чувствительными к поведению других процессов

если приложение использует

большое количество страниц памяти, то все остальные приложения будут в результате ощущать сильное замедление из-за недостатка кадров памяти для своей работы. некорректно работающее приложение может подорвать работу всей системы если, в системе не предусмотрено ограничение на размер памяти, выделяемой процессу, пытаясь захватить больше памяти.

в многозадачной системе приходится использовать сложные локальные алгоритмы.

Слайд 126

Укажите алгоритмы используемые при замещении страниц

алгоритм FIFO -

выталкивание первой пришедшей страницы

оптимальный алгоритм OPT

алгоритм SJF - планирования

процессовалгоритм NFU - выталкивание редко используемой страницы.

алгоритм NFU Not Frequently Used программная реализация алгоритма LRU.

Слайд 127 Запросы на ввод-вывод от супервизора задач или от

программных модулей самой операционной системы получает _____________ ввода-вывода.

контроллер

диспетчер

супервизор

процессор

Слайд 128

К какому классу устройств ввода-вывода относятся винчестер?

блок-ориентированное устройство

байт-ориентированное

Символьно - ориентированное устройство

нет правильных вариантов

Слайд 129

Укажите какие недостатки ввода-вывода с использованием API?

больший, по

сравнению с буферизированным вводом-выводом, размер кода и количество подготовительных

операций перед выводомпривязка ввода-вывода к определённой платформе ЭВМ, библиотекам и операционной системе

невозможность оперативного, без помощи программиста, перенаправления вывода.

нет правильных вариантов

Слайд 130 Какие действия осуществляет супервизор ввод-вывод при получении запроса

на ввод-вывод

запрос выполняется,

запрос ставится в очередь на выполнение

запрос

отбрасывается как невыполнимыйни один из предложеных не является верным

Слайд 131

Какие режимы управления вводом-выводом существуют в ОС

Программный опрос

По

прерыванию

Прямой доступ в память

Сетевой режим

Слайд 132

Как используются виртуальные устройства?

для реализации спулинга

для работы с

удаленными по сети устройствми ввода-вывода

для изменения свойств реальных устройств

ввода-вывода для работы с отсутствующими устройствами ввода-вывода

Слайд 133 Какую информацию содержит UCB (unit control block) таблицы

оборудования ET?

тип, модель, имя и характеристики устройства ввода-вывода

характеристики подключения,

тип интерфейса, порт, линия запроса прерывания указатель на драйвер управления и адреса его секций

наличие и адрес буфера обмена для устройства ввода-вывода

уставка тайм-аута и адрес ячейки хранения счетчика тайм-аута

текущее состояние устройства ввода-вывода

дескриптор задачи, использующий устройство в данный момент времени

Слайд 134

Асинхронный ввод-вывод:

характерен для всех операционных систем

характерен для

большинства мультипрограммных операционных систем

существует явно, если операционная система поддерживает

мультизадачность с помощью механизма потоков выполнения. можно реализовать самому, организовав для вывода данных отдельный поток выполнения.

Слайд 135

Какая программа осуществляет загрузку операционной системы?

первичный загрузчик

вторичный загрузчик

BIOS

Локальный

Слайд 136

Как называется пакет винчестеров с общим контроллером?

RAID redundant

array of independent disks

том

бобина

барабан

Слайд 137 Система, в которой выделяются процессы – поставщики услуг

и процессы – потребители услуг

Система, в которой пользователи являются

клиентами, а компьютеры являются серверамиСистема, в которой процессы пользователя расположены на разных уровнях

Система, в которой клиентские компьютеры находятся в одном помещении, а серверные – в другом

Слайд 138

Ресурсы ОС подлежат распределению в …

Однопрограммной системе

Многопрограммной системе

Однопользовательской

системе

Многопользовательской системе

Слайд 139

Графический интерфейс ОС обладает

Командной строкой и командным языком

Элементами

управления и мышью

Мышью и кнопками

Джойстиком

Слайд 140

По особенностям аппаратуры ОС делятся на

Ламповые и микропроцессорные

Однопроцессорные

и многопроцессорные

Сетевые и настольные

Клиентские и серверные

Слайд 141

Активное обнаружение нападения подразумевает:

знание известных схем нападений,

знание

известных команд и их блокировки

атака обнаруживается в процессе проведения

атака обнаруживается в период ее подготовки

атака обнаруживается в процессе аудита

Слайд 142

На каком принципе основана ЭЦП (электронная цифровая подпись)

симметричная

криптография (один секретный ключ для шифрации и дешифрации)

несимметричная криптография

(два ключа - закрытый и открытый)все варианты правильны

нет правильных вариантов

Слайд 143

Основными механизмами защиты являются

Аутентификация

Авторизация

Криптография

Сетевые экраны

Туннели

Слайд 144

Укажите классы защищенных вычислительных систем

Класс A

Класс B (подклассы

B1,B2,B3)

Класс C (подклассы C1,C2)

Класс D

Слайд 145

Какой состав маркера доступа access token?

идентификатор пользователя SID

(Security IDentifier),

идентификаторы групп пользователей, в которые включен пользователь,

набор привилегий, которыми обладает пользователь.

коды доступа к защищенным объектам

Слайд 146 Чем обеспечивается общий подход для защиты от внутренних

атак?

обработка информации различного уровня конфиденциальности должна обеспечиваться различными ресурсами

должны

быть сформированы различные режимы защиты ресурсов для различных уровней конфиденциальности различные режимы функционирования и средства защиты должны быть изолированы

политика безопасности должна строится не на разграничительном доступе, а на разделительном доступе

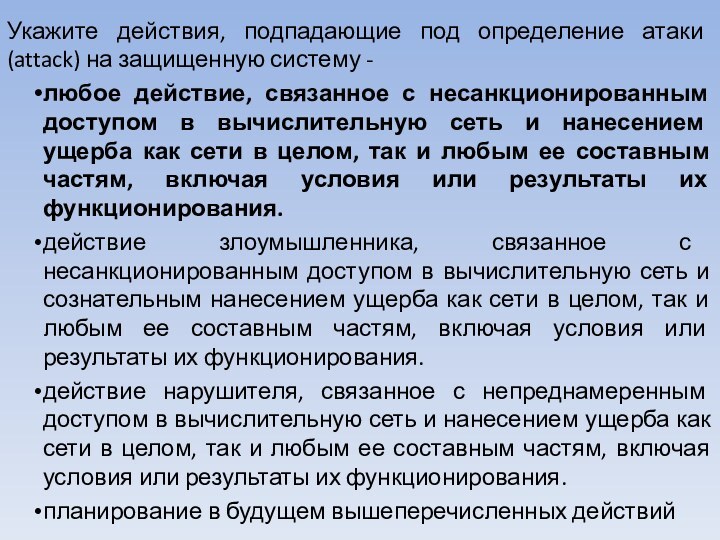

Слайд 147 Укажите действия, подпадающие под определение атаки (attack) на

защищенную систему -

любое действие, связанное с несанкционированным доступом

в вычислительную сеть и нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования. действие злоумышленника, связанное с несанкционированным доступом в вычислительную сеть и сознательным нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

действие нарушителя, связанное с непреднамеренным доступом в вычислительную сеть и нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

планирование в будущем вышеперечисленных действий

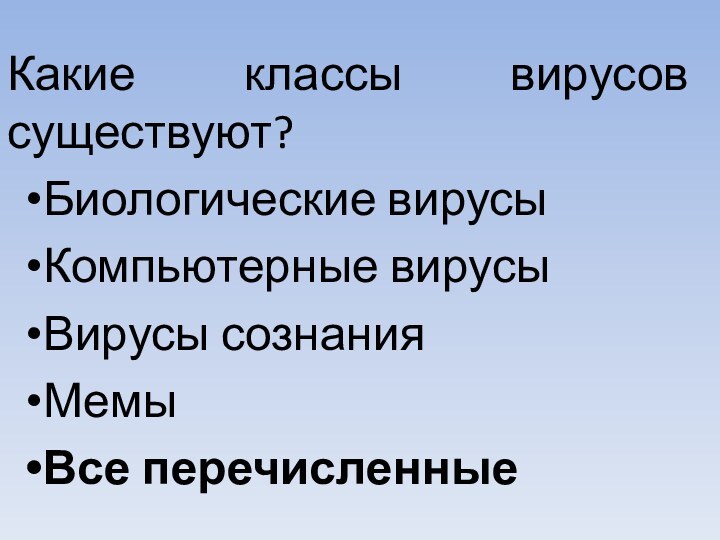

Слайд 148

Какие классы вирусов существуют?

Биологические вирусы

Компьютерные вирусы

Вирусы сознания

Мемы

Все

перечисленные

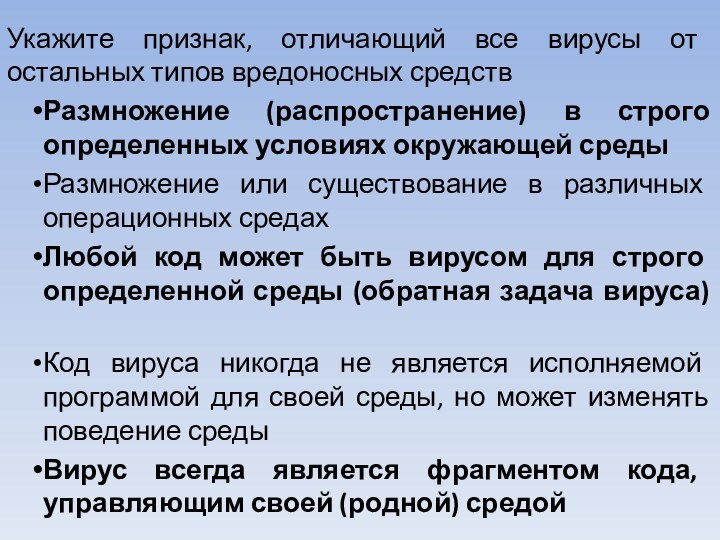

Слайд 149 Укажите признак, отличающий все вирусы от остальных типов

вредоносных средств

Размножение (распространение) в строго определенных условиях окружающей среды

Размножение или существование в различных операционных средах

Любой код может быть вирусом для строго определенной среды (обратная задача вируса)

Код вируса никогда не является исполняемой программой для своей среды, но может изменять поведение среды

Вирус всегда является фрагментом кода, управляющим своей (родной) средой