- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Прикладной уровень. DNS - 1

Содержание

- 2. КлиентСерверПротокол обменаTELNETFTPHTTPРеализация служб прикладного уровня

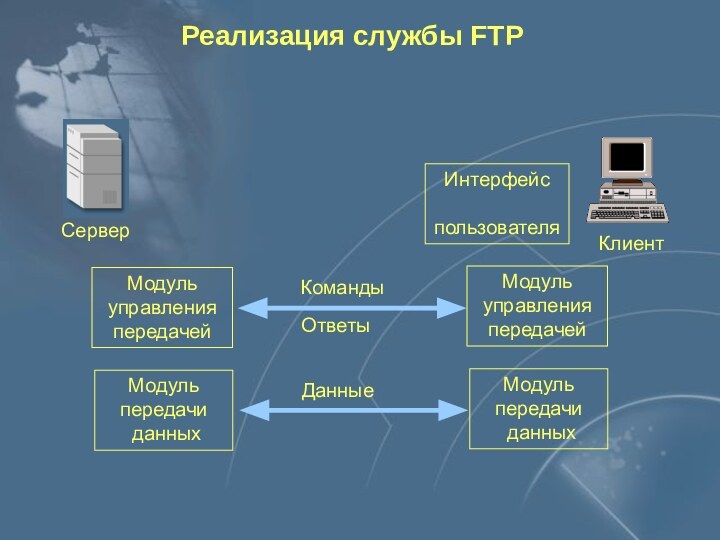

- 3. КлиентСерверКомандыОтветыРеализация службы FTPИнтерфейс пользователяМодуль управленияпередачейМодуль передачи данныхДанныеМодуль управленияпередачейМодуль передачи данных

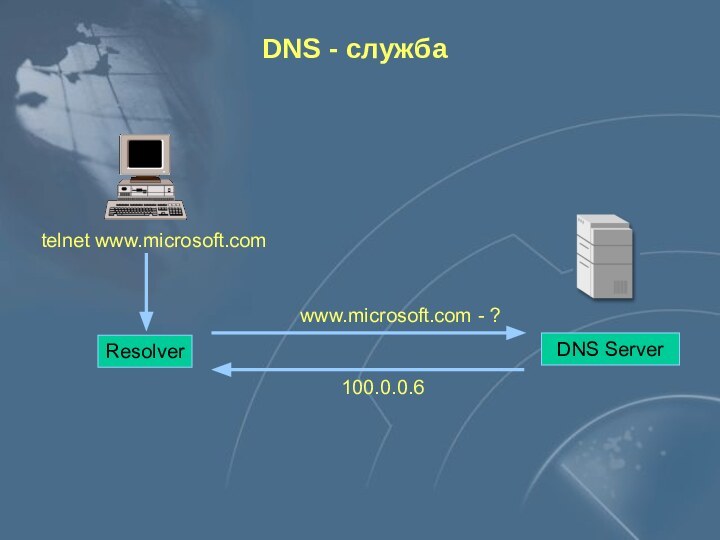

- 4. telnet www.microsoft.comResolverwww.microsoft.com - ?100.0.0.6DNS ServerDNS - служба

- 5. Домены и поддомены« »orgeducomcompanysalebuhgRootNameServercompany.comName Serversale.company.comName Server

- 6. Записи Resource Recordmain.sale.company.com. IN

- 7. Разрешение имёнResolvermain.sale.company.com - ?main.sale.company.com - ?main.sale.company.com - ?main.sale.company.com - ?com Name ServerRoot Servercompany.com NSsale.company.com NS

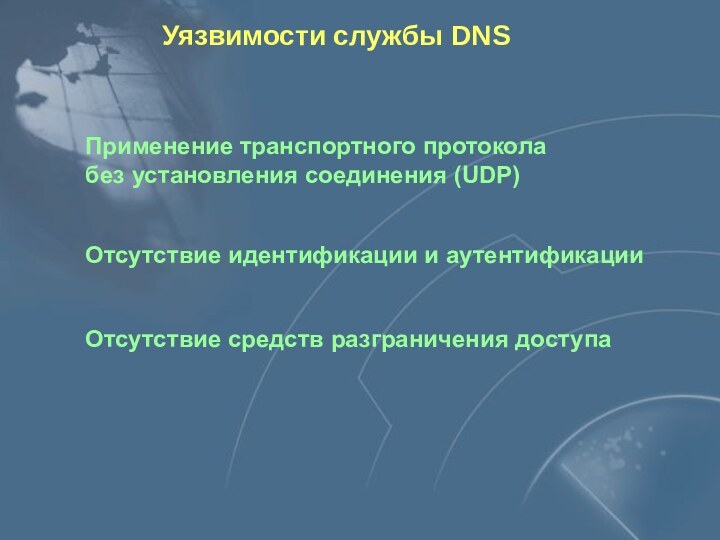

- 8. Применение транспортного протокола без установления соединения (UDP)Отсутствие идентификации и аутентификацииОтсутствие средств разграничения доступаУязвимости службы DNS

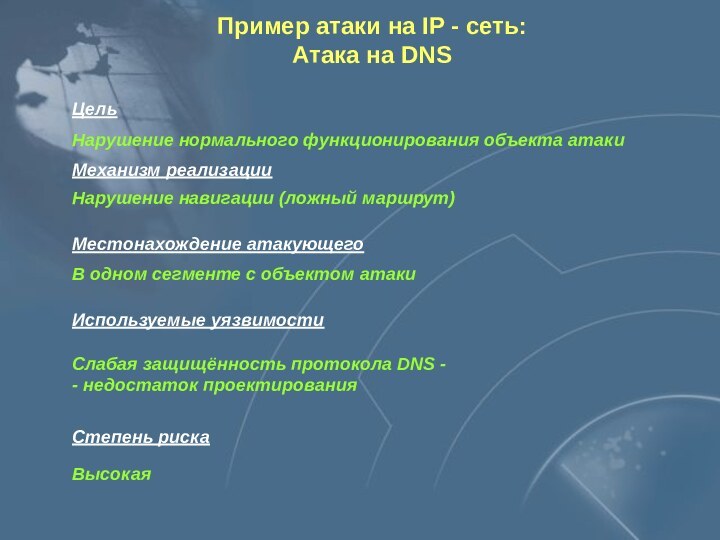

- 9. Пример атаки на IP - сеть: Атака

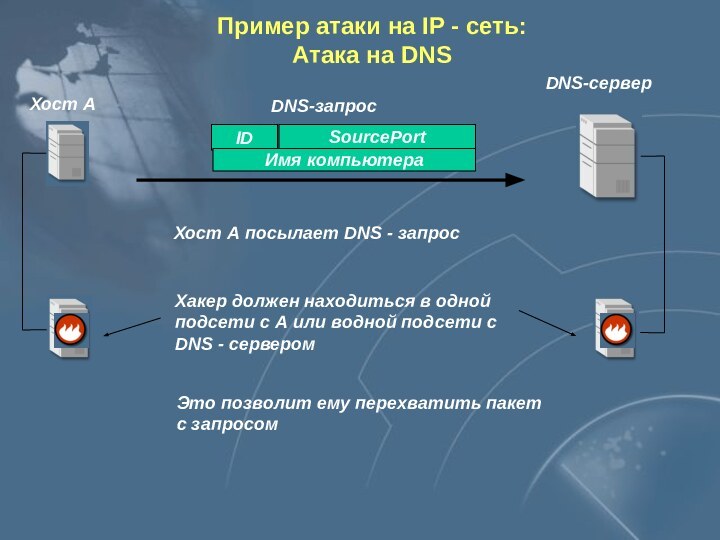

- 10. Схема работы DNS - протокола DNS-серверХост АIP

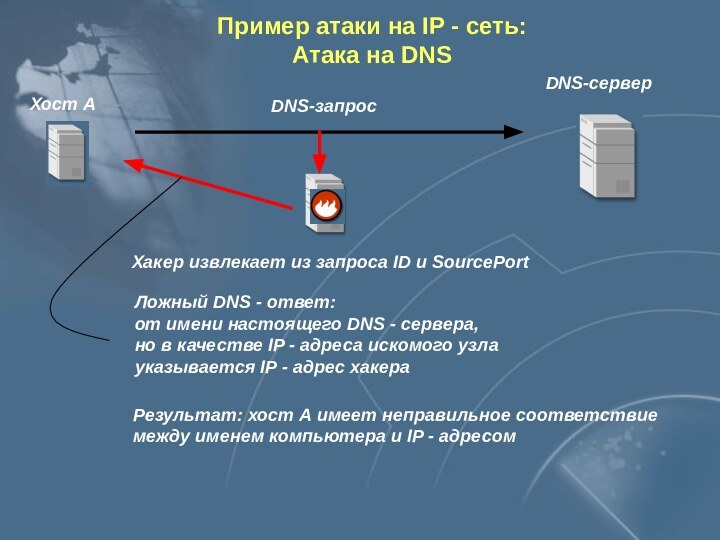

- 11. DNS-серверХост АIDИмя компьютераSourcePortDNS-запросХост А посылает DNS -

- 12. DNS-серверХост АDNS-запросХакер извлекает из запроса ID и

- 13. Хост АУзел сетиТеперь путь пакета от хоста

- 14. Пример атаки на IP - сеть: Атака

- 15. DNS-серверХост АIDIP - адрес DestPortЛожные DNS -

- 16. DNS-серверХост АЛожные DNS - ответыПример атаки на IP - сеть: Атака на DNS (вариант 2)

- 17. Хост АУзел сетиТеперь путь пакета от хоста

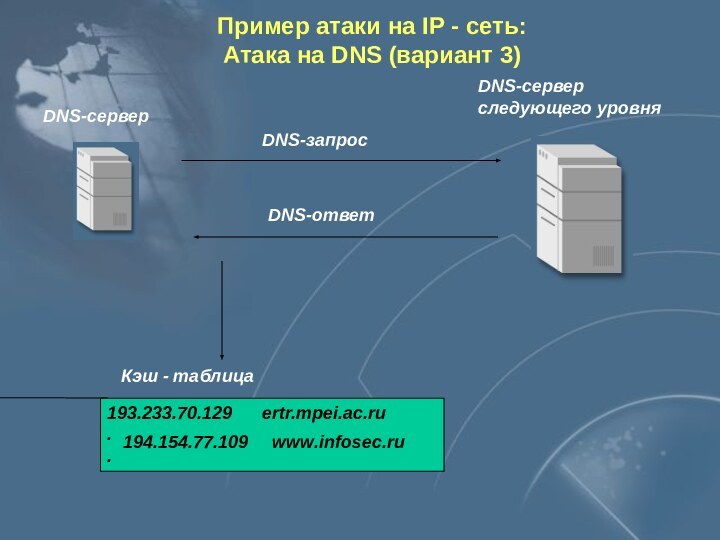

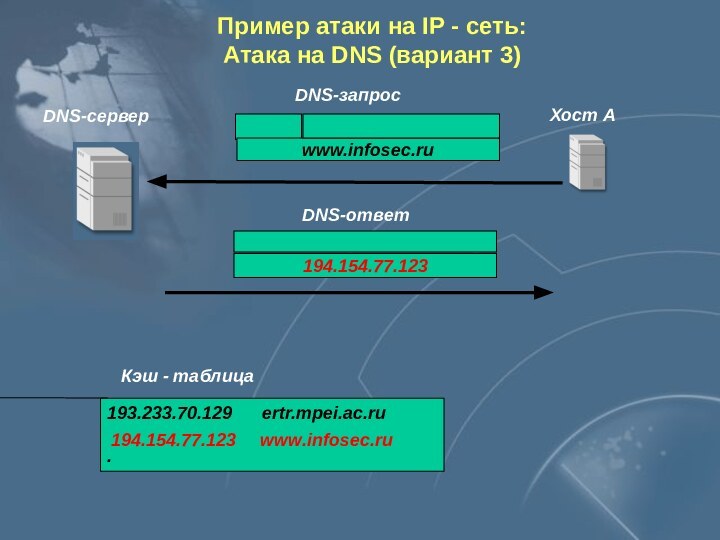

- 18. DNS-сервер193.233.70.129 ertr.mpei.ac.ru..Кэш - таблицаDNS-серверследующего уровняDNS-запросDNS-ответ194.154.77.109

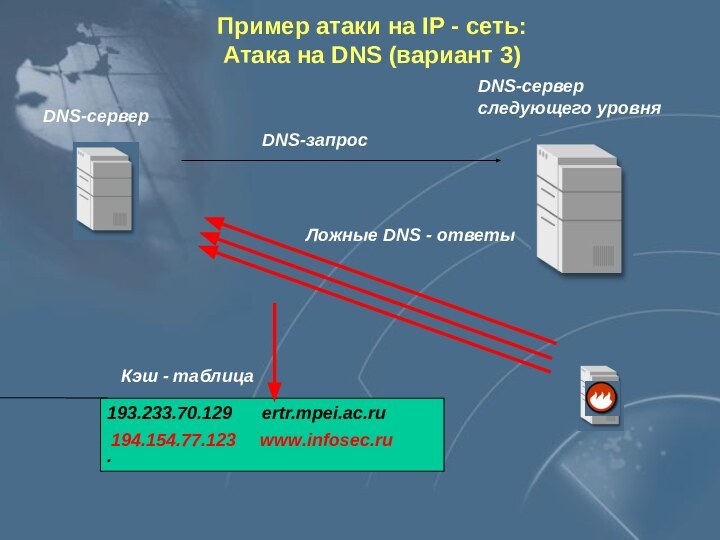

- 19. DNS-сервер193.233.70.129 ertr.mpei.ac.ru..Кэш - таблицаDNS-серверследующего уровняDNS-запрос194.154.77.123

- 20. DNS-сервер193.233.70.129 ertr.mpei.ac.ru..Кэш - таблица194.154.77.123

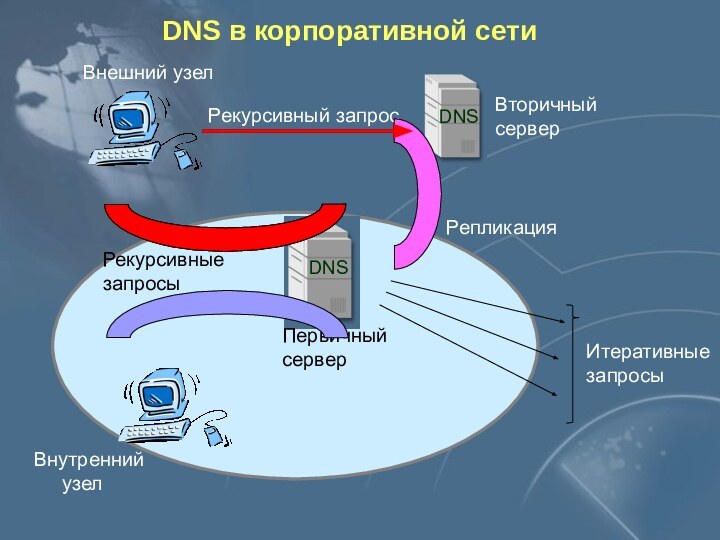

- 21. DNS в корпоративной сетиВнешний узелВторичныйсерверВнутренний узелПервичный серверРепликацияРекурсивный запросРекурсивныезапросыИтеративныезапросыDNSDNS

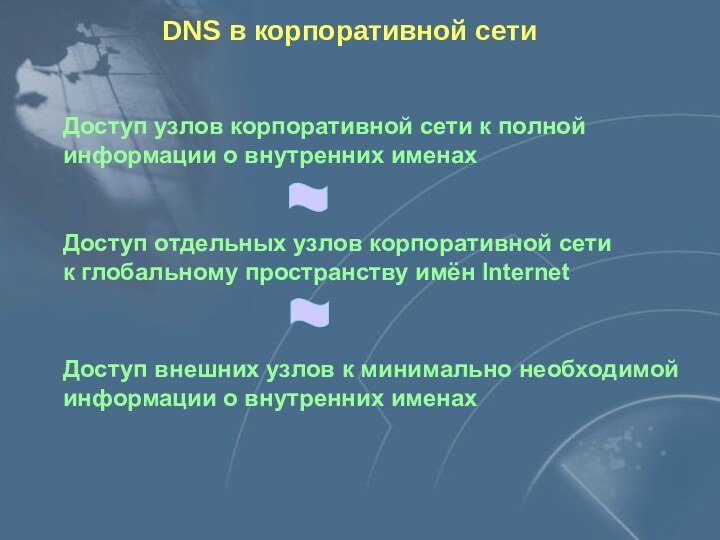

- 22. DNS в корпоративной сетиДоступ узлов корпоративной сети

- 23. Двухсерверная конфигурацияВнешний узелВторичныйсерверВнутренний узелПервичный сервер(минимальнаяверсия)РепликацияРекурсивный запросРекурсивныйзапросИтеративныезапросыМежсетевойэкранПервичный сервер(полнаяверсия)DNSDNSDNS

- 24. Трехсерверная конфигурацияВнешний узелВторичныйсервер (минимальная версия)Внутреннийузел (с Internet)Первичный сервер(минимальнаяверсия)РепликацияРекурсивный запросРекурсивныйзапросИтеративныезапросыМежсетевойэкранПервичный сервер(полнаяверсия+корень)DNSDNSDNSDNSВторичный сервер(полнаяверсия)Внутреннийузел (без Internet)

- 25. Трёхсерверная конфигурацияПервичный сервер(минимальнаяверсия)МежсетевойэкранПервичныйсервер(полнаяверсия)+кореньDNSDNSDNSВторичныйсервер(полнаяверсия)Internet

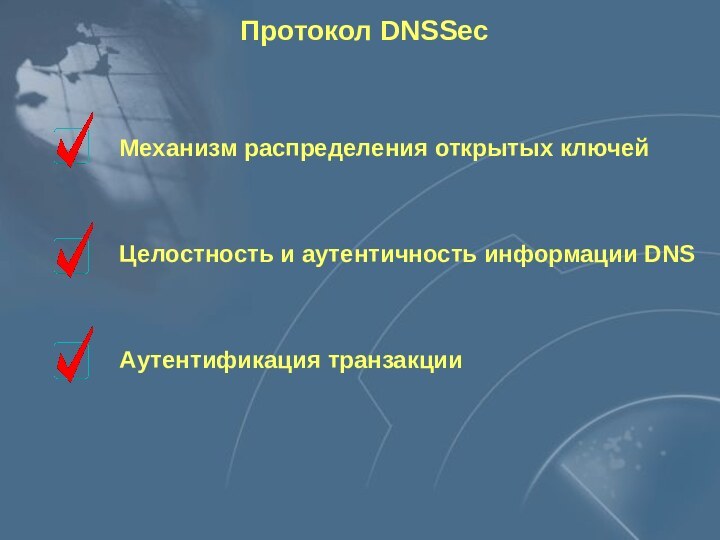

- 26. Протокол DNSSecМеханизм распределения открытых ключейЦелостность и аутентичность информации DNSАутентификация транзакции

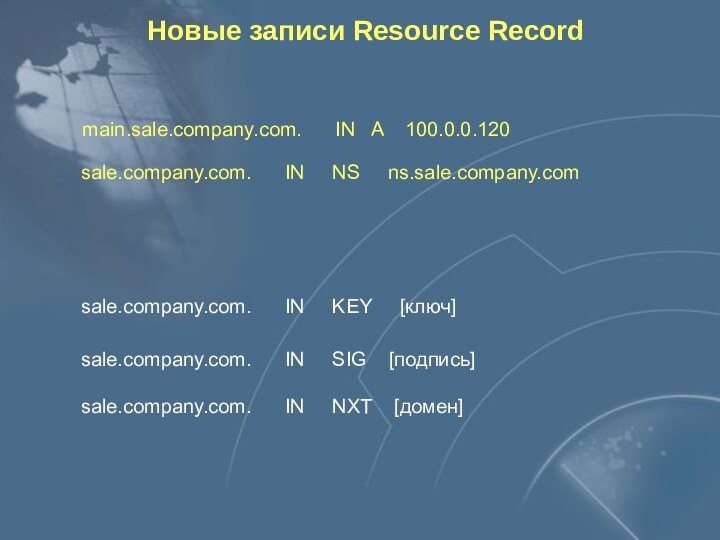

- 27. Новые записи Resource Recordmain.sale.company.com. IN

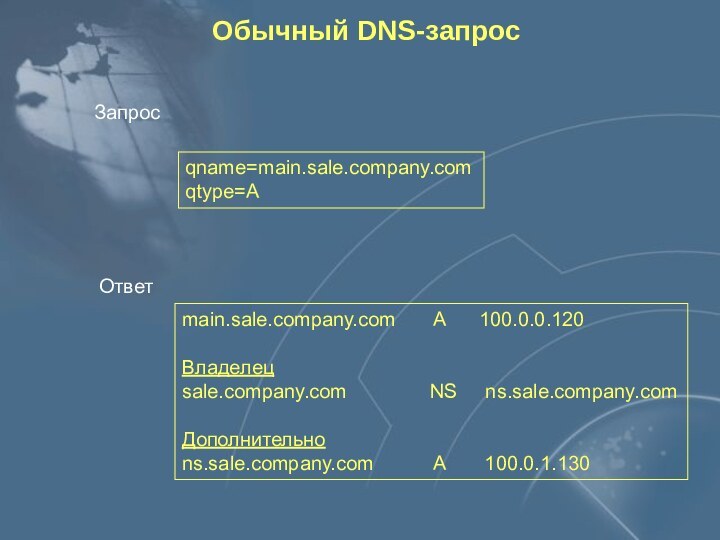

- 28. Обычный DNS-запросqname=main.sale.company.comqtype=Amain.sale.company.com A

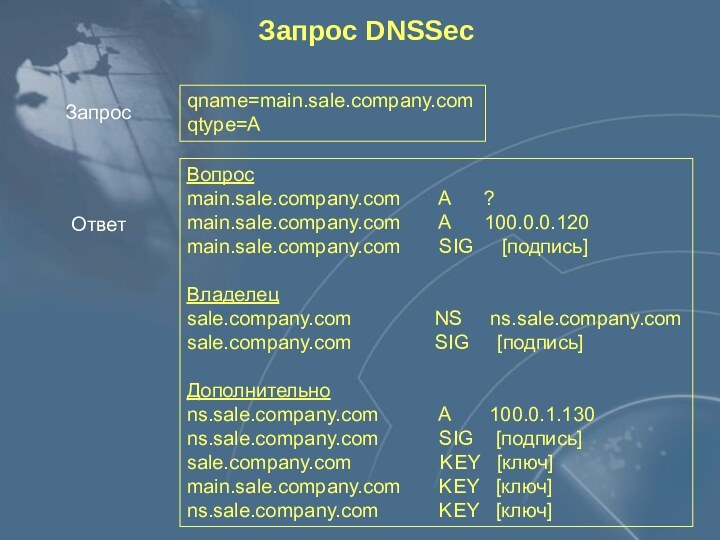

- 29. Запрос DNSSecqname=main.sale.company.comqtype=AВопросmain.sale.company.com A

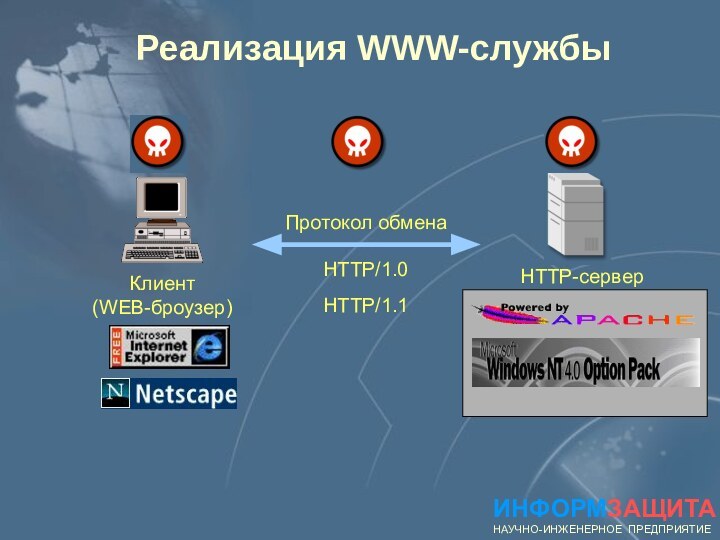

- 30. Реализация WWW-службыИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕКлиент(WEB-броузер)HTTP-cерверПротокол обменаHTTP/1.0HTTP/1.1

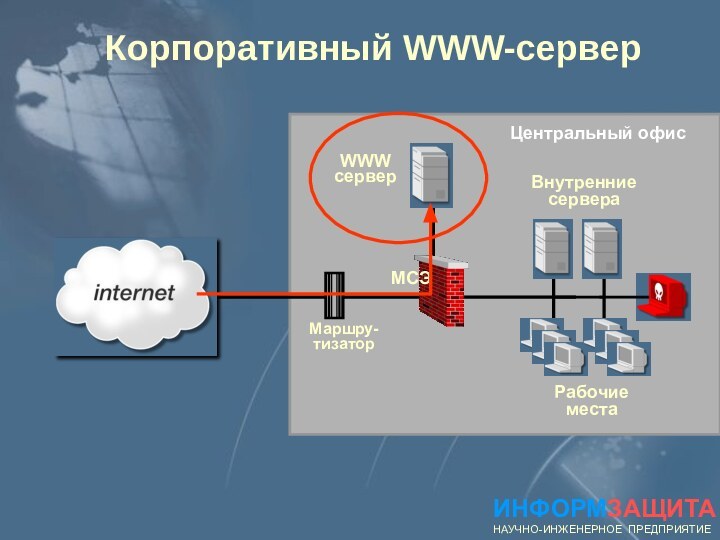

- 31. Корпоративный WWW-серверИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕWWWсерверВнутренние сервераРабочие местаЦентральный офисМаршру-тизаторМСЭ

- 32. Пример уязвимостиWWW-клиентаИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕКлиент(WEB-броузер)Hacker’ sWeb siteC:\…\StartUp\RunMe.hta

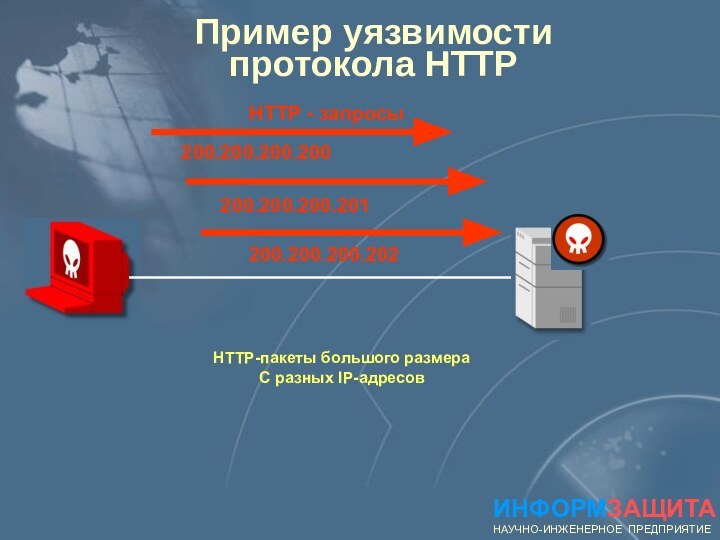

- 33. Пример уязвимостипротокола HTTPИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕHTTP - запросыНТТР-пакеты большого размераС разных IP-адресов200.200.200.200200.200.200.201200.200.200.202

- 34. Уязвимости WWW-серверовИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Уязвимости программной реализации (ошибки кода) Уязвимости информационного наполнения Ошибки обслуживания (настройки)

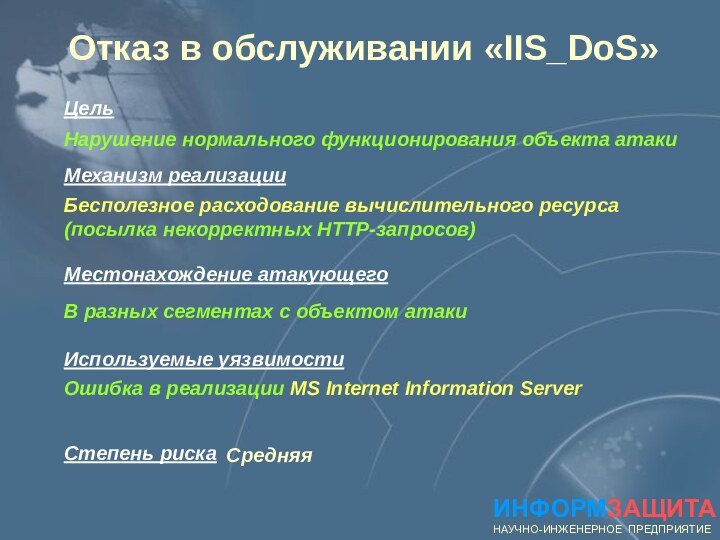

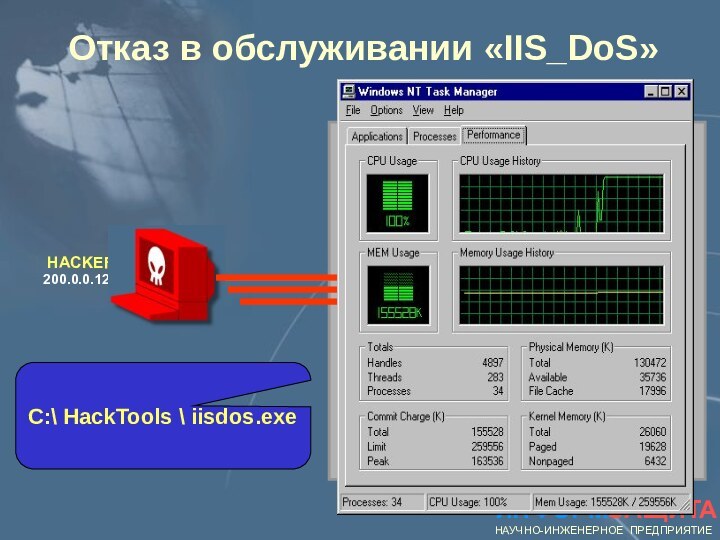

- 35. Нарушение нормального функционирования объекта атакиМестонахождение атакующегоВ разных

- 36. ИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕHACKERIISWindows NT Server200.0.0.123200.0.0.126Внутренняя сетьHTTP - запросыОтказ в обслуживании «IIS_DoS»C:\ HackTools \ iisdos.exe

- 37. Ошибка обработки имён CGI - скриптовИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕПолучение

- 38. Ошибка обработки имён CGI - скриптовИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕОписание

- 39. Ошибка обработки имён HTR - файловИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕОписание уязвимостиHTTP http://site/scripts/test.bat+.htr Содержимое файла test.bat

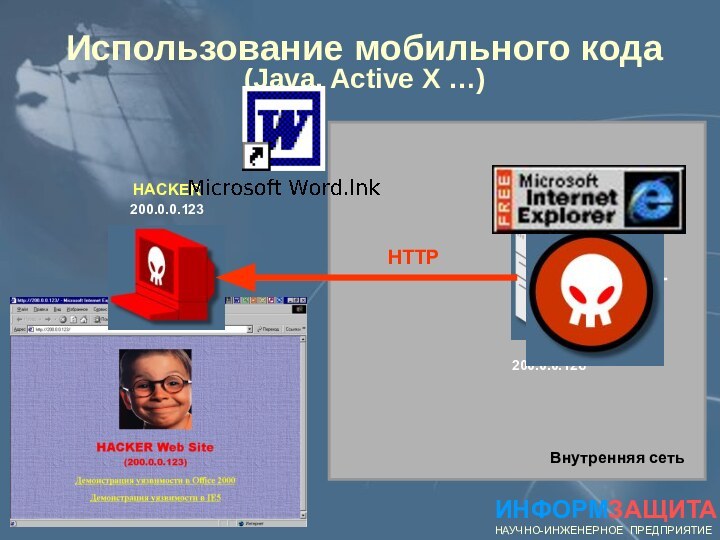

- 40. Получение контроля над объектом атакиМестонахождение атакующегоВ разных

- 41. ИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕHACKER200.0.0.123200.0.0.126Внутренняя сетьHTTPИспользование мобильного кода (Java, Active X …)

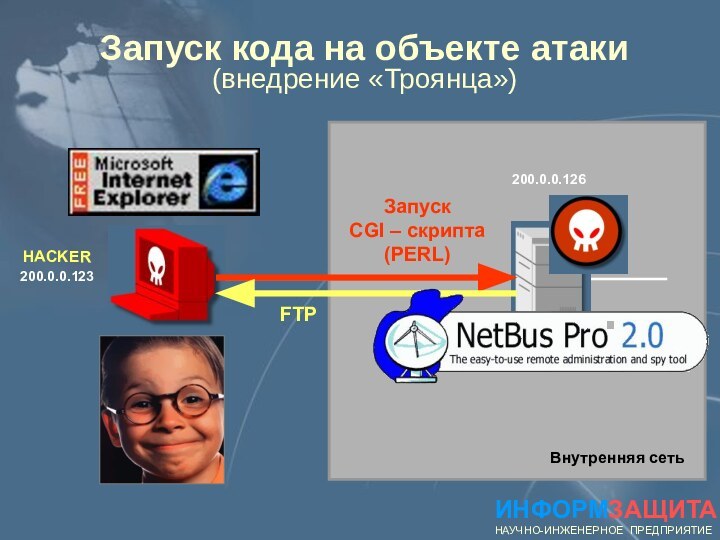

- 42. ИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕHACKER200.0.0.123200.0.0.126Внутренняя сетьЗапуск CGI – скрипта (PERL)Запуск кода на объекте атаки (внедрение «Троянца»)FTP

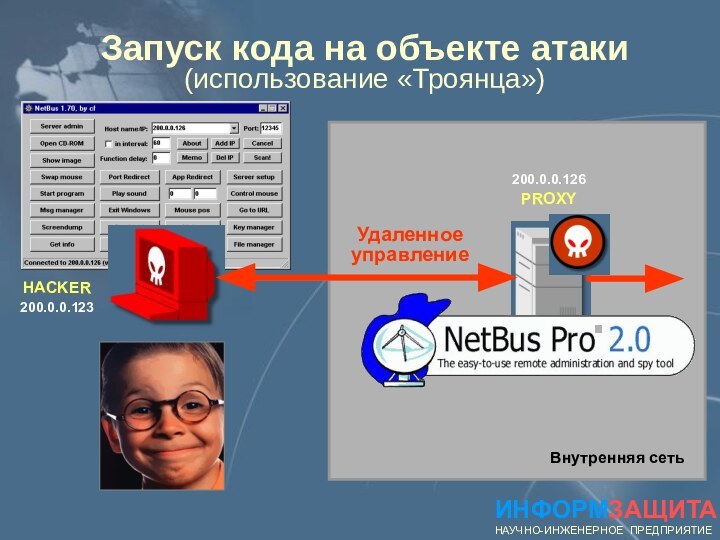

- 43. ИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕHACKER200.0.0.123200.0.0.126Внутренняя сетьУдаленное управлениеЗапуск кода на объекте атаки (использование «Троянца»)PROXY

- 44. Скачать презентацию

- 45. Похожие презентации

Слайд 3

Клиент

Сервер

Команды

Ответы

Реализация службы FTP

Интерфейс

пользователя

Модуль

управления

передачей

Модуль

передачи

данных

Данные

Модуль

управления

передачей

Модуль

Слайд 5

Домены и поддомены

« »

org

edu

com

company

sale

buhg

Root

Name

Server

company.com

Name Server

sale.company.com

Name Server

Слайд 6

Записи Resource Record

main.sale.company.com. IN A

100.0.0.120

sale

sale.company.com

Name Server

sale.company.com. IN NS

ns.sale.company.com

Слайд 7

Разрешение имён

R

e

s

o

l

v

e

r

main.sale.company.com - ?

main.sale.company.com - ?

main.sale.company.com - ?

main.sale.company.com

- ?

com Name Server

Root Server

company.com NS

sale.company.com NS

Слайд 8

Применение транспортного протокола

без установления соединения (UDP)

Отсутствие идентификации

и аутентификации

Отсутствие средств разграничения доступа

Уязвимости службы DNS

Слайд 9

Пример атаки на IP - сеть:

Атака на

DNS

Нарушение нормального функционирования объекта атаки

Местонахождение атакующего

В одном сегменте с

объектом атакиИспользуемые уязвимости

Цель

Слабая защищённость протокола DNS -

- недостаток проектирования

Степень риска

Высокая

Нарушение навигации (ложный маршрут)

Механизм реализации

Слайд 10

Схема работы DNS - протокола

DNS-сервер

Хост А

IP -

адрес

ID

Имя компьютера

SourcePort

DNS-запрос

DNS-ответ

ID - генерируется приложением, пославшим запрос,

обычно=1

SourcePort вначале

принимает значение 1024а потом увеличивается

Пример атаки на IP - сеть:

Атака на DNS

Слайд 11

DNS-сервер

Хост А

ID

Имя компьютера

SourcePort

DNS-запрос

Хост А посылает DNS - запрос

Хакер должен находиться в одной

подсети с А или

водной подсети с DNS - сервером

Это позволит ему перехватить пакет

с запросом

Пример атаки на IP - сеть:

Атака на DNS

Слайд 12

DNS-сервер

Хост А

DNS-запрос

Хакер извлекает из запроса ID и SourcePort

Ложный

DNS - ответ:

от имени настоящего DNS - сервера,

но в

качестве IP - адреса искомого узлауказывается IP - адрес хакера

Результат: хост А имеет неправильное соответствие

между именем компьютера и IP - адресом

Пример атаки на IP - сеть:

Атака на DNS

Слайд 13

Хост А

Узел сети

Теперь путь пакета от хоста А

до узла сети

будет лежать через хост хакера

Пример атаки на

IP - сеть: Атака на DNS

Слайд 14

Пример атаки на IP - сеть:

Атака на

DNS (вариант 2)

Нарушение нормального функционирования объекта атаки

Местонахождение атакующего

В разных

сегментах с объектом атакиИспользуемые уязвимости

Цель

Слабая защищённость протокола DNS -

- недостаток проектирования

Степень риска

Высокая

Нарушение навигации (ложный маршрут)

Механизм реализации

Слайд 15

DNS-сервер

Хост А

ID

IP - адрес

DestPort

Ложные DNS - ответы

Перебор

Пример

атаки на IP - сеть:

Атака на DNS (вариант

2)

Слайд 17

Хост А

Узел сети

Теперь путь пакета от хоста А

до узла сети

будет лежать через хост хакера

Пример атаки на

IP - сеть: Атака на DNS (вариант 2)

Слайд 18

DNS-сервер

193.233.70.129 ertr.mpei.ac.ru

.

.

Кэш - таблица

DNS-сервер

следующего уровня

DNS-запрос

DNS-ответ

194.154.77.109

www.infosec.ru

Пример атаки на IP - сеть:

Атака на

DNS (вариант 3)

Слайд 19

DNS-сервер

193.233.70.129 ertr.mpei.ac.ru

.

.

Кэш - таблица

DNS-сервер

следующего уровня

DNS-запрос

194.154.77.123

www.infosec.ru

Ложные DNS - ответы

Пример атаки на IP -

сеть: Атака на DNS (вариант 3)

Слайд 20

DNS-сервер

193.233.70.129 ertr.mpei.ac.ru

.

.

Кэш - таблица

194.154.77.123

www.infosec.ru

Хост А

194.154.77.123

www.infosec.ru

DNS-запрос

DNS-ответ

Пример атаки на IP - сеть:

Атака на

DNS (вариант 3)

Слайд 21

DNS в корпоративной сети

Внешний узел

Вторичный

сервер

Внутренний

узел

Первичный

сервер

Репликация

Рекурсивный запрос

Рекурсивные

запросы

Итеративные

запросы

DNS

DNS

Слайд 22

DNS в корпоративной сети

Доступ узлов корпоративной сети к

полной

информации о внутренних именах

Доступ отдельных узлов корпоративной сети

к глобальному пространству имён Internet

Доступ внешних узлов к минимально необходимой

информации о внутренних именах

Слайд 23

Двухсерверная конфигурация

Внешний узел

Вторичный

сервер

Внутренний

узел

Первичный

сервер

(минимальная

версия)

Репликация

Рекурсивный запрос

Рекурсивный

запрос

Итеративные

запросы

Межсетевой

экран

Первичный

сервер

(полная

версия)

DNS

DNS

DNS

Слайд 24

Трехсерверная конфигурация

Внешний узел

Вторичный

сервер

(минимальная версия)

Внутренний

узел (с Internet)

Первичный

сервер

(минимальная

версия)

Репликация

Рекурсивный

запрос

Рекурсивный

запрос

Итеративные

запросы

Межсетевой

экран

Первичный

сервер

(полная

версия+корень)

DNS

DNS

DNS

DNS

Вторичный

сервер

(полная

версия)

Внутренний

узел (без Internet)

Слайд 25

Трёхсерверная конфигурация

Первичный

сервер

(минимальная

версия)

Межсетевой

экран

Первичный

сервер

(полная

версия)

+корень

DNS

DNS

DNS

Вторичный

сервер

(полная

версия)

Internet

Слайд 26

Протокол DNSSec

Механизм распределения открытых ключей

Целостность и аутентичность информации

DNS

Аутентификация транзакции

Слайд 27

Новые записи Resource Record

main.sale.company.com. IN

A 100.0.0.120

sale.company.com. IN NS

ns.sale.company.comsale.company.com. IN KEY [ключ]

sale.company.com. IN SIG [подпись]

sale.company.com. IN NXT [домен]

Слайд 28

Обычный DNS-запрос

qname=main.sale.company.com

qtype=A

main.sale.company.com A

100.0.0.120

Владелец

sale.company.com NS

ns.sale.company.comДополнительно

ns.sale.company.com A 100.0.1.130

Запрос

Ответ

Слайд 29

Запрос DNSSec

qname=main.sale.company.com

qtype=A

Вопрос

main.sale.company.com A

?

main.sale.company.com A 100.0.0.120

main.sale.company.com

SIG [подпись]Владелец

sale.company.com NS ns.sale.company.com

sale.company.com SIG [подпись]

Дополнительно

ns.sale.company.com A 100.0.1.130

ns.sale.company.com SIG [подпись]

sale.company.com KEY [ключ]

main.sale.company.com KEY [ключ]

ns.sale.company.com KEY [ключ]

Запрос

Ответ

Слайд 30

Реализация WWW-службы

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Клиент

(WEB-броузер)

HTTP-cервер

Протокол обмена

HTTP/1.0

HTTP/1.1

Слайд 31

Корпоративный WWW-сервер

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

WWW

сервер

Внутренние сервера

Рабочие места

Центральный офис

Маршру-тизатор

МСЭ

Слайд 32

Пример уязвимости

WWW-клиента

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Клиент

(WEB-броузер)

Hacker’ s

Web site

C:\…\StartUp\

RunMe.hta

Слайд 33

Пример уязвимости

протокола HTTP

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

HTTP - запросы

НТТР-пакеты большого размера

С

разных IP-адресов

200.200.200.200

200.200.200.201

200.200.200.202

Слайд 34

Уязвимости WWW-серверов

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Уязвимости программной реализации

(ошибки кода)

Уязвимости информационного наполнения

Ошибки обслуживания (настройки)

Слайд 35

Нарушение нормального функционирования объекта атаки

Местонахождение атакующего

В разных сегментах

с объектом атаки

Используемые уязвимости

Цель

Ошибка в реализации MS Internet Information

ServerСтепень риска

Бесполезное расходование вычислительного ресурса

(посылка некорректных HTTP-запросов)

Механизм реализации

Средняя

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Отказ в обслуживании «IIS_DoS»

Слайд 36

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

HACKER

IIS

Windows NT Server

200.0.0.123

200.0.0.126

Внутренняя сеть

HTTP - запросы

Отказ в

обслуживании «IIS_DoS»

C:\ HackTools \ iisdos.exe

Слайд 37

Ошибка обработки имён CGI - скриптов

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Получение контроля

над объектом атаки

Местонахождение атакующего

В разных сегментах с объектом атаки

Используемые

уязвимостиЦель

Ошибка в реализации MS Internet Information Server

Степень риска

Запуск кода на объекте атаки

Механизм реализации

Средняя

Слайд 38

Ошибка обработки имён CGI - скриптов

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Описание уязвимости

Опубликовано

на сайте:

NSFOCUS INFORMATION TECHNOLOGY CO.,LTD

(http://www.nsfocus.com)

CVE: CAN-2000-0886

HTTP

http://site/scripts/test.bat"+&+dir+c:/+.com

C:\dir

Слайд 39

Ошибка обработки имён HTR - файлов

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Описание уязвимости

HTTP

http://site/scripts/test.bat+.htr

Содержимое файла

test.bat

Слайд 40

Получение контроля над объектом атаки

Местонахождение атакующего

В разных сегментах

с объектом атаки

Используемые уязвимости

Цель

Ошибки проектирования и реализации активных компонентов

приложенийСтепень риска

Запуск кода на объекте атаки

(во время посещения Web-сайтов злоумышленников)

Механизм реализации

Высокая

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Использование мобильного кода

(Java, Active X …)