- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Сервисное программное обеспечение

Содержание

- 3. АрхиваторыАрхиваторы – программы сжатия информации.ЗамечаниеНе путать архиваторы с программами резервного копирования информации.

- 4. Объекты сжатия• уплотнение (архивация) файлов; • уплотнение (архивация) папок; • уплотнение дисков.

- 5. 1. Для любой последовательности данных существует теоретический

- 6. Принципы сжатия информации:Создание словаря повторяющихся в сжимаемом

- 7. Алгоритм сжатия RLEКодирование серий последовательностей (Run Length

- 8. Использование психо-физиологических особенностей человека. Установлено, что человек

- 9. Размер 2 мб

- 10. Создание опорных кадров.За счет непрерывности информации каждый

- 11. Три способа уменьшения их избыточности:изменение содержания данных,

- 12. Архивация без потери информацииЕсли при сжатии данных

- 13. Архивация с потерей информацииЕсли при сжатии данных

- 14. Способы сжатия информацииДинамическое сжатиеСжатие по команде пользователя

- 15. Динамическое сжатиеМагнитный дискДрайвер архиватора (сжатие информации)WindowsПриложение Запрос на чтение-записьСжатая информация

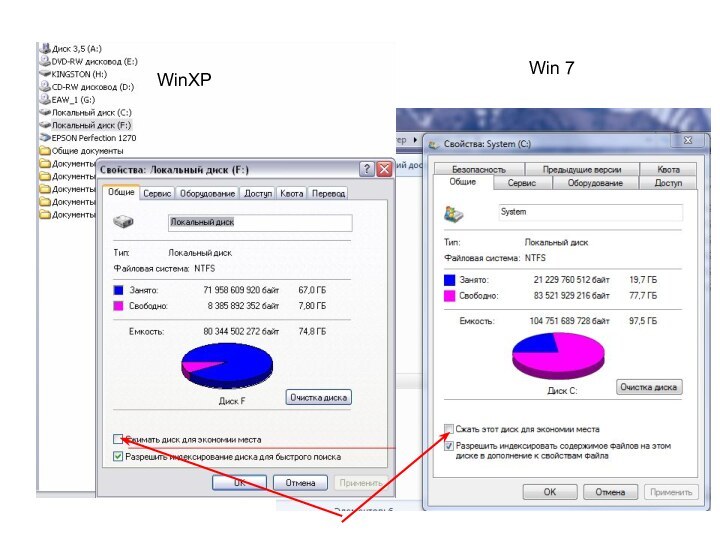

- 16. WinXPWin 7

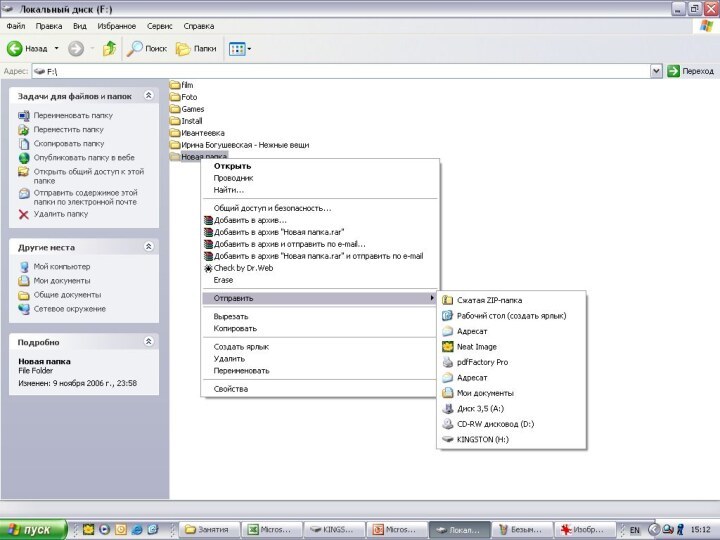

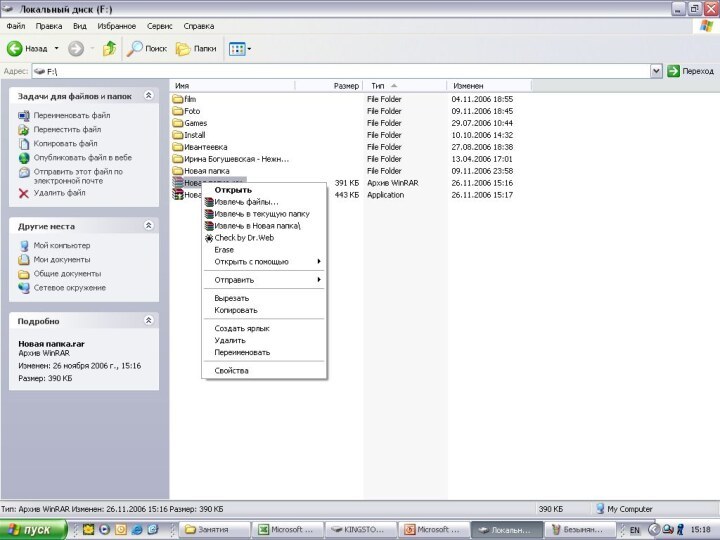

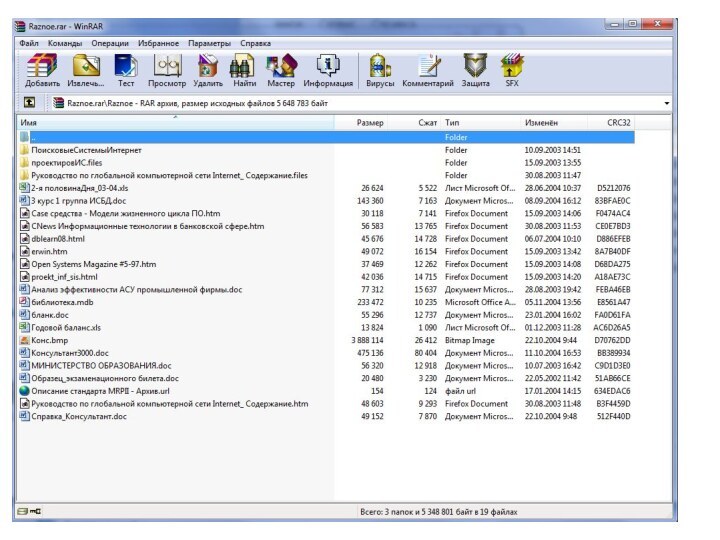

- 17. Сжатие по команде пользователя реализуется:встроенными средствами Windows;программой WinRAR;программой WinZip;и др.

- 18. Базовые требования к диспетчерам архивов • извлечение

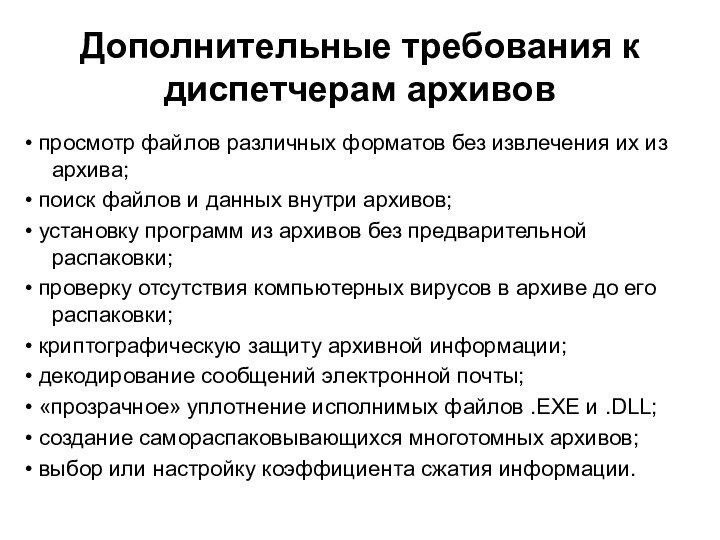

- 26. Дополнительные требования к диспетчерам архивов • просмотр

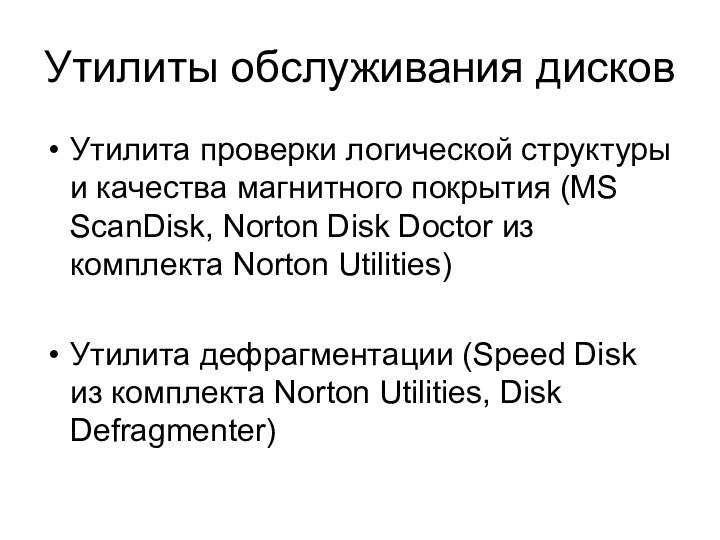

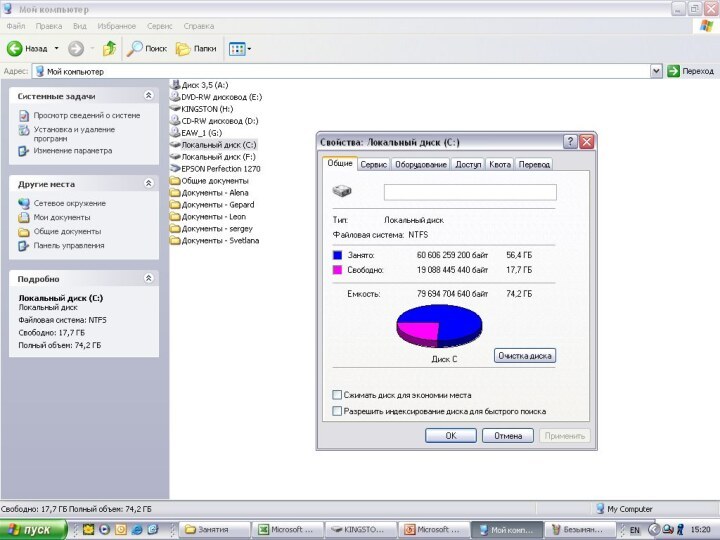

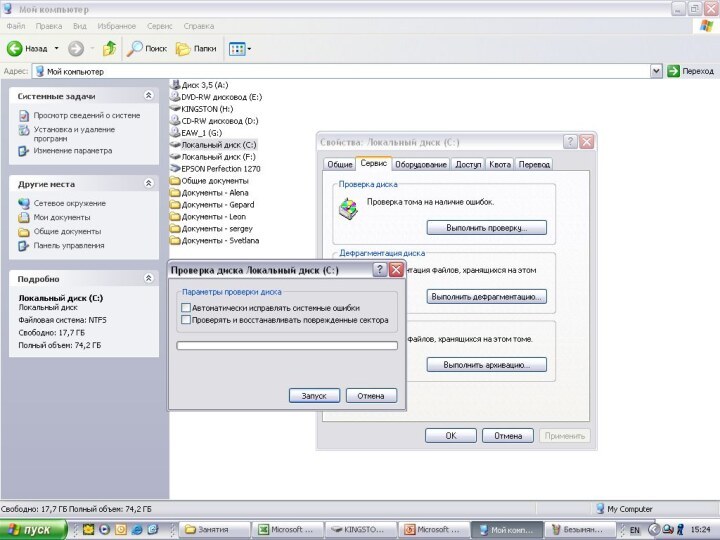

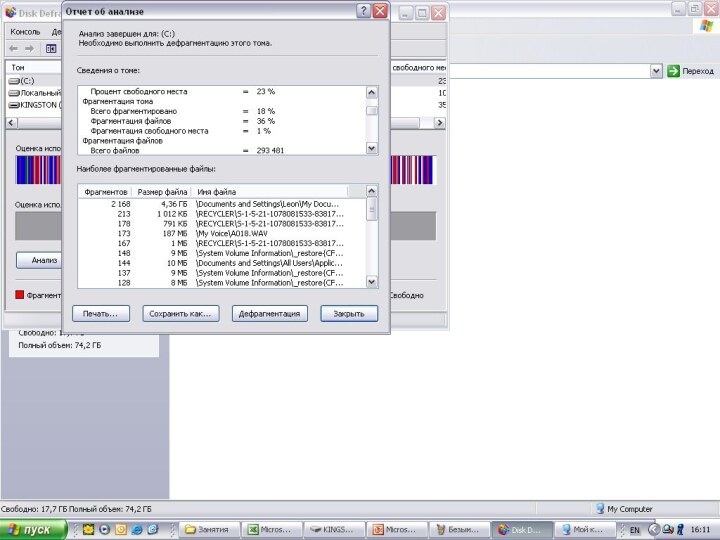

- 27. Утилиты обслуживания дисковУтилита проверки логической структуры и

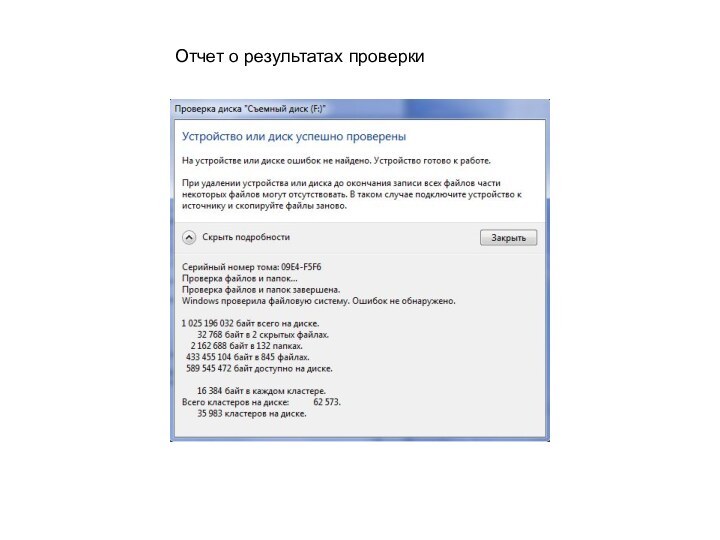

- 30. Отчет о результатах проверки

- 33. Чистка магнитных дисков процесс удаления ненужных файлов

- 34. Утилита Space Wizard оказывает помощь в поиске

- 35. Вредоносные программы и вирусы

- 36. Компьютерный вирус - фрагмент исполняемого кода, который

- 37. Классификация вирусов по среде обитания вируса по

- 38. Среда обитания - Сетевые -

- 39. Способ заражения - Резидентные -

- 40. Деструктивные возможности - Безвредные -

- 41. Особенности алгоритма вируса - Вирусы -

- 42. Вид деструктивных действий - Информационные

- 43. Загрузочные вирусы Загрузочные вирусы заражают загрузочный (boot)

- 44. Алгоритм работы загрузочного вирусаПрактически все загрузочные вирусы

- 45. Файловые вирусы К данной группе относятся вирусы,

- 46. Переписчики - Overwriting вирусыДанный метод заражения является

- 47. Компаньон - вирусыК категории "компаньон" относятся вирусы,

- 48. Файловые червиФайловые черви (worms) являются, в некотором

- 49. Алгоритм работы файлового вирусарезидентный вирус проверяет оперативную

- 50. Макро-вирусы и Скрипт-вирусыМакро-вирусы (macro viruses) являются программами

- 51. Стелс вирусыПредставители этого класса используют различные средства

- 52. Полиморфные вирусыПолиморфные вирусы - вирусы, модифицирующие свой

- 53. Вирусы по виду деструктивных действий Информационные вирусы

- 54. Сетевые вирусы (Черви) К данной категории относятся

- 55. Черви, в отличие от вирусов, для своего

- 56. Троянские программыДанный тип вредоносных программ не является

- 57. Mail Senders Это - тип Троянов, работающих

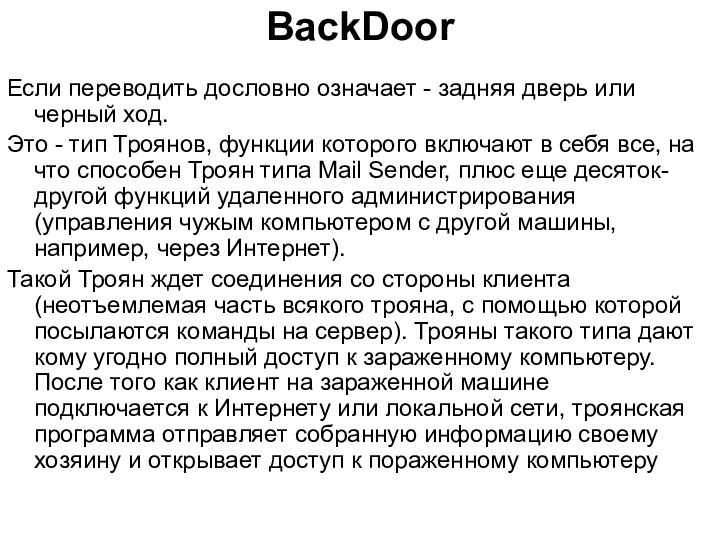

- 58. BackDoor Если переводить дословно означает - задняя

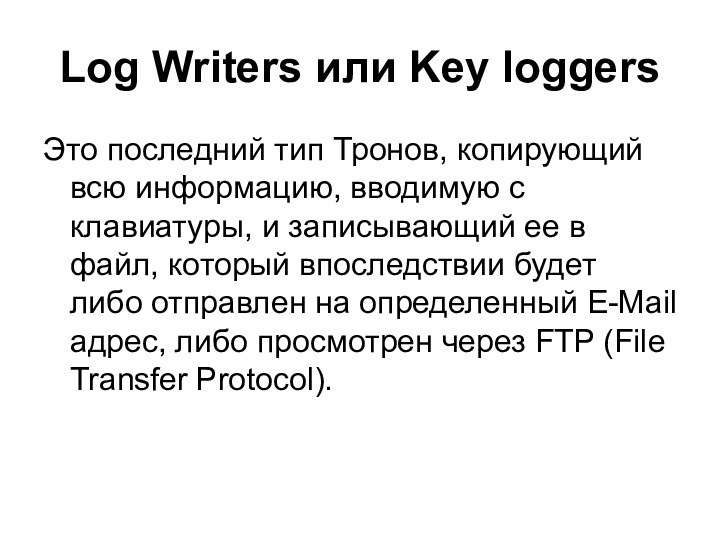

- 59. Log Writers или Key loggersЭто последний тип

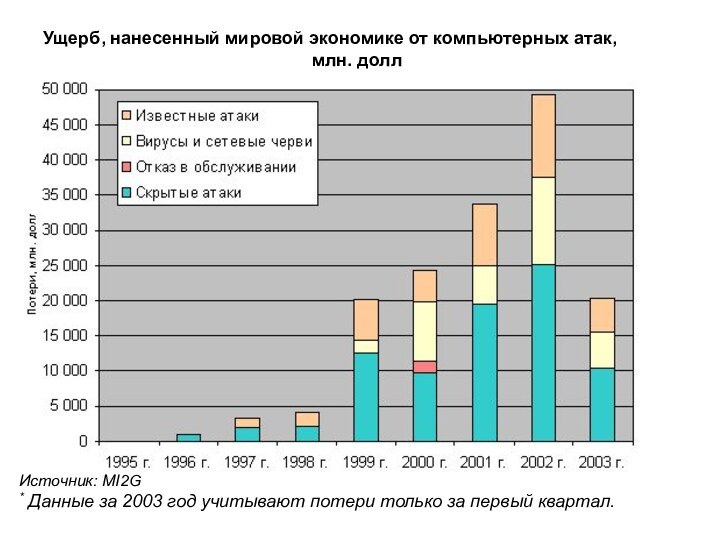

- 60. Ущерб, нанесенный мировой экономике от компьютерных

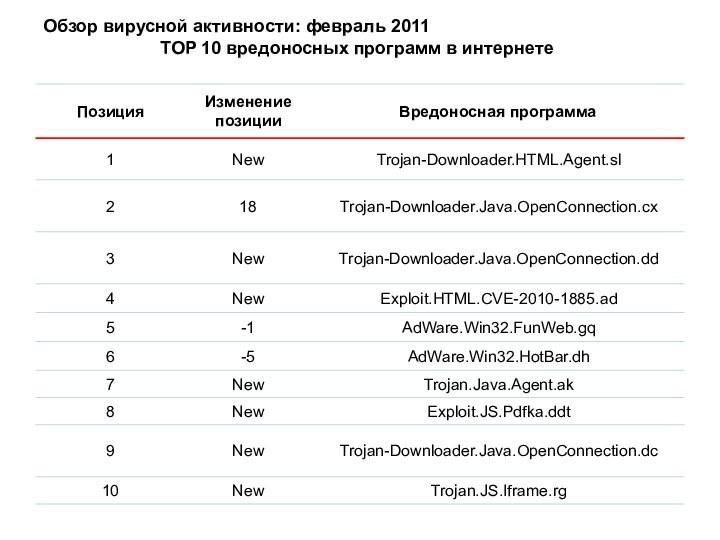

- 61.

- 62. Мобильные угрозыВ феврале 2011 г. было обнаружено

- 63. Антивирусные программыАнтивирусная программа (антивирус) – программный пакет,

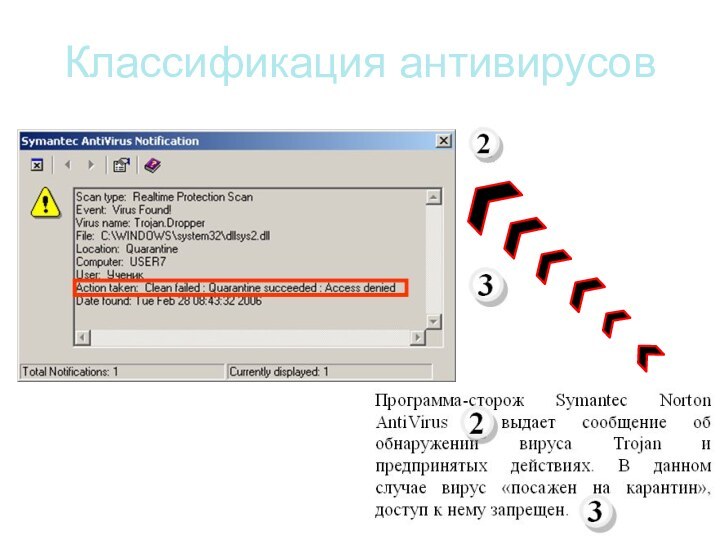

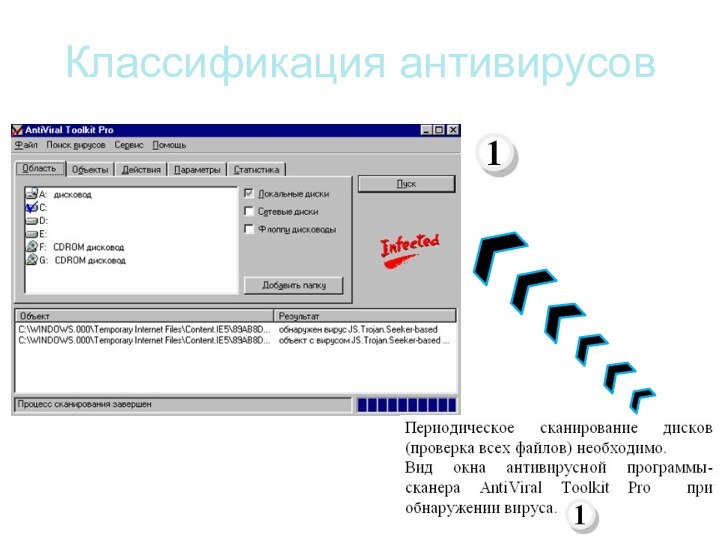

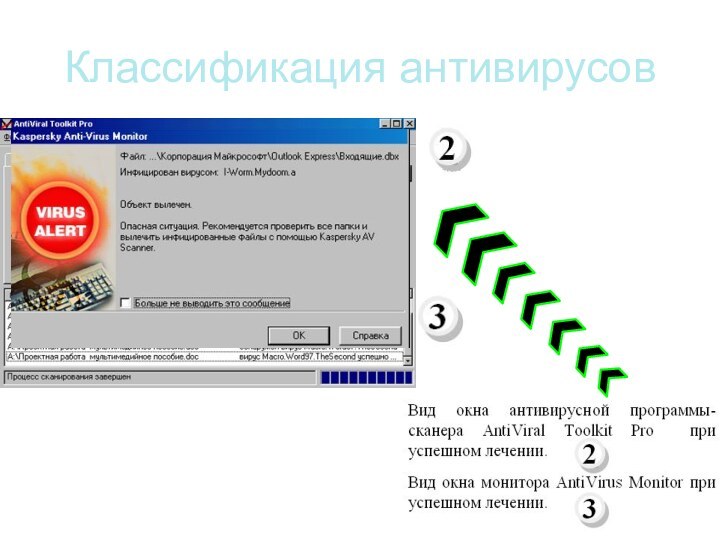

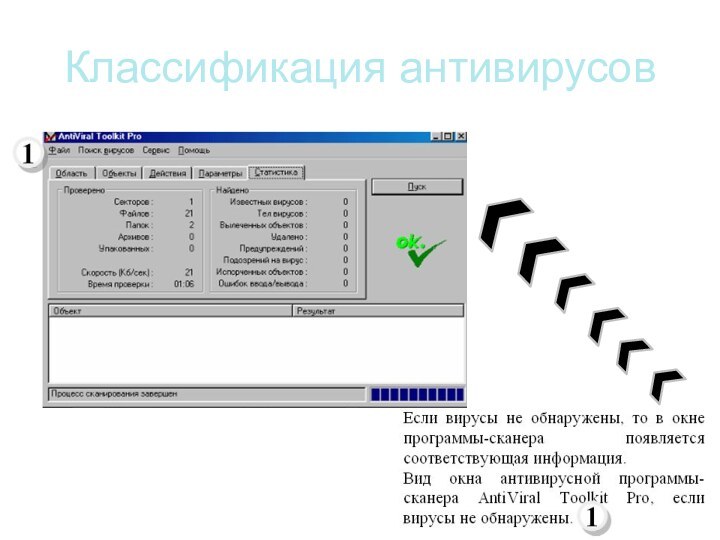

- 64. Классификация антивирусовЕвгений Касперский (российский программист, специалист по

- 65. Антивирусные сканерыСамыми популярными и эффективными антивирусными программами

- 66. Эвристический анализиспользуется для поиска полиморфных и стелс-вирусов.

- 67. Антивирусное программное обеспечение использует два метода для

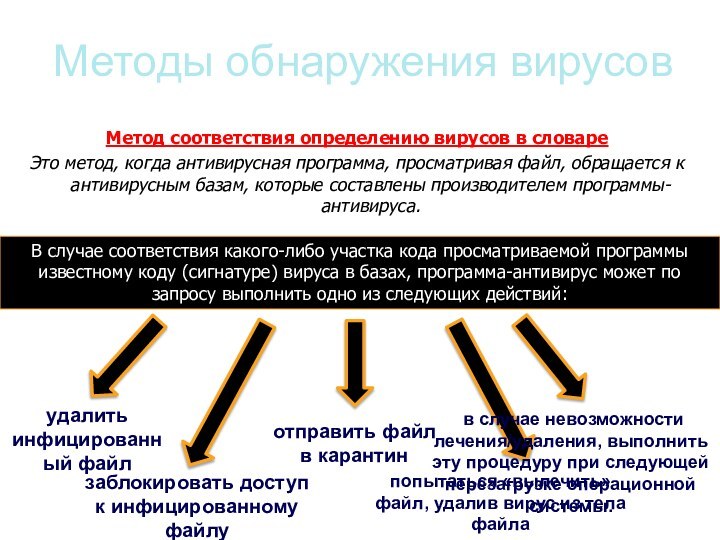

- 68. Методы обнаружения вирусовМетод соответствия определению вирусов в

- 69. Методы обнаружения вирусовМетод обнаружения странного поведения программАнтивирусы,

- 70. Популярные антивирусные программыПри выборе антивирусной программы необходимо

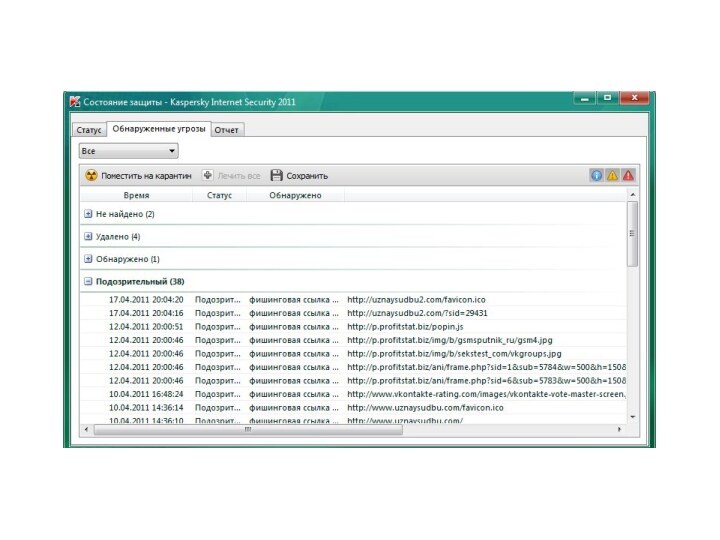

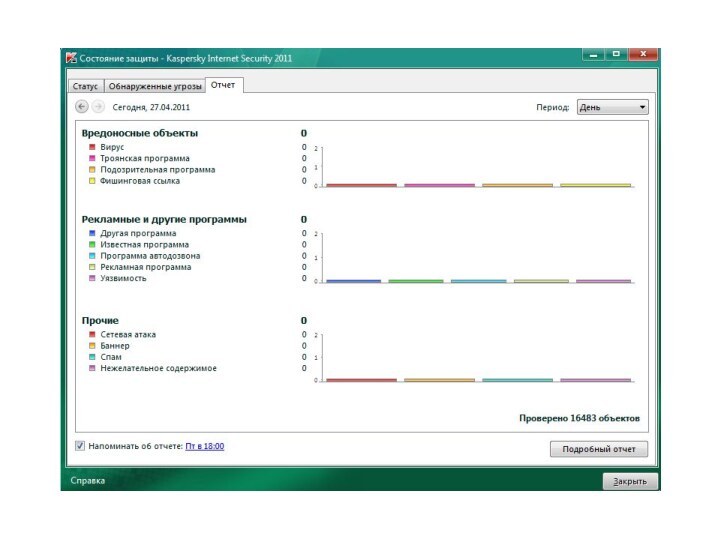

- 71. Популярные антивирусные программыАнтивирус Касперского — одно из

- 72. Поведенческий блокиратор модуль Office Guard держит под

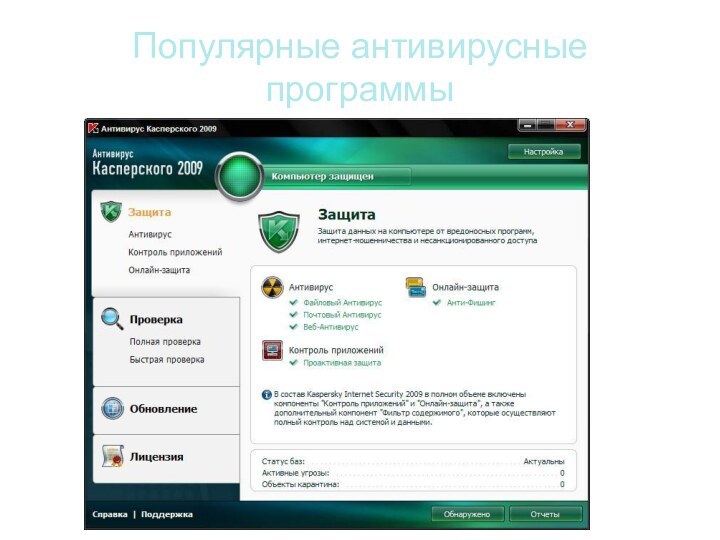

- 73. Популярные антивирусные программы

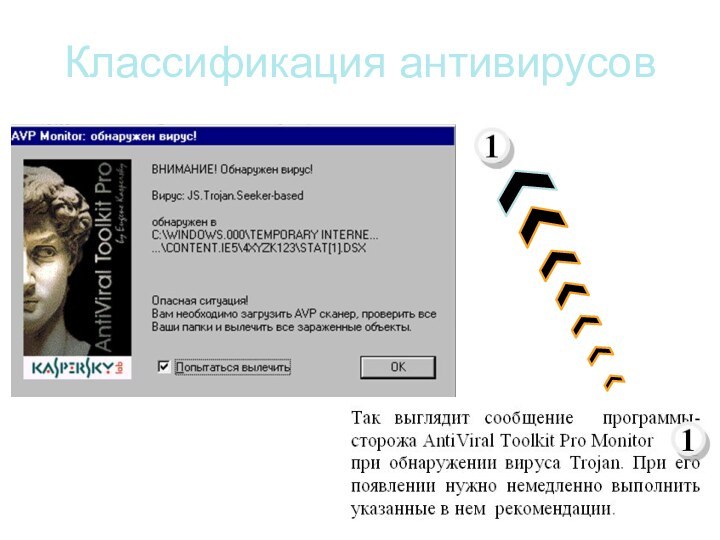

- 74. Antiviral Toolkit Pro Собственно программа AVP, сканирующая

- 75. Классификация антивирусов

- 76. Классификация антивирусов

- 77. Классификация антивирусов

- 78. Классификация антивирусов

- 79. Классификация антивирусов

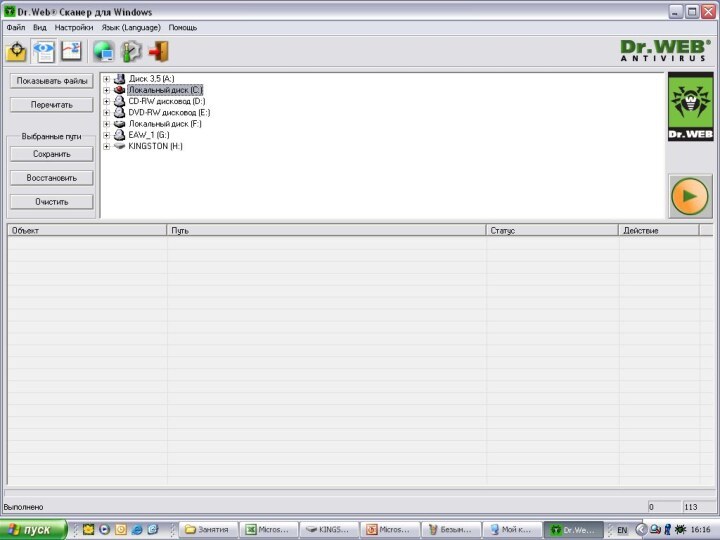

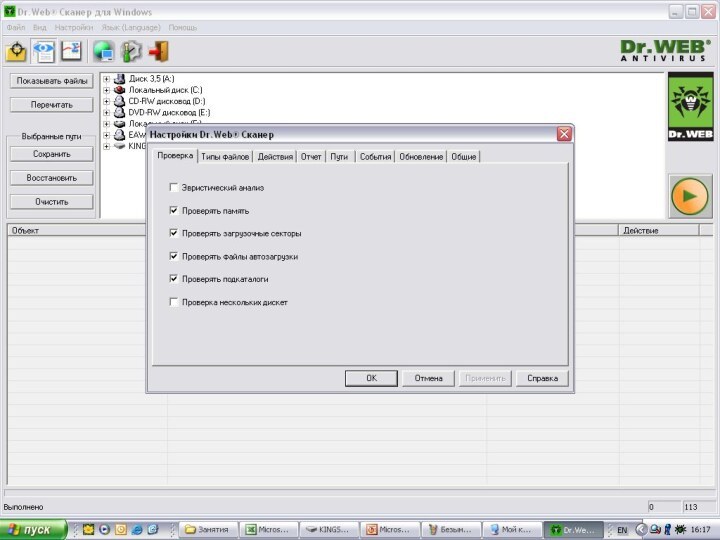

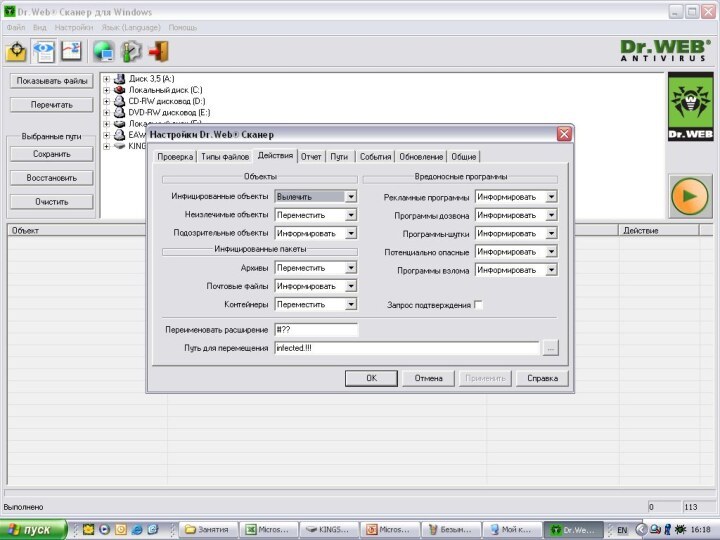

- 82. Популярные антивирусные программыПопулярный отечественный антивирус.Хорошо распознает вирусы,

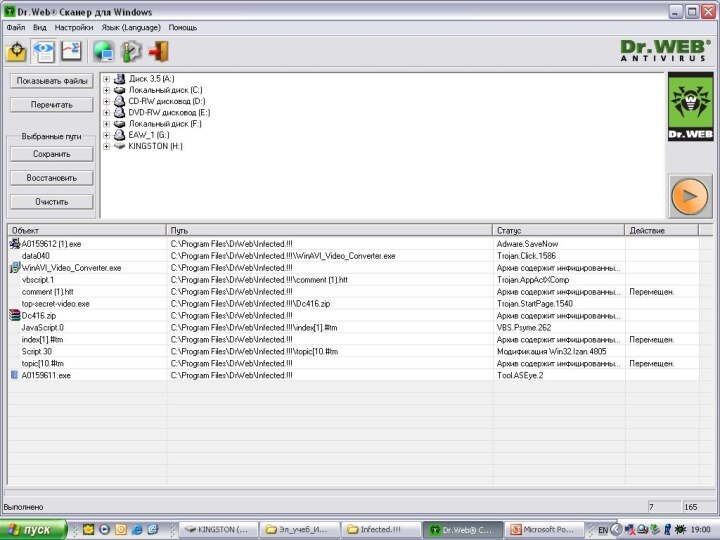

- 83. Популярные антивирусные программыПроцесс обновления происходит незаметно для

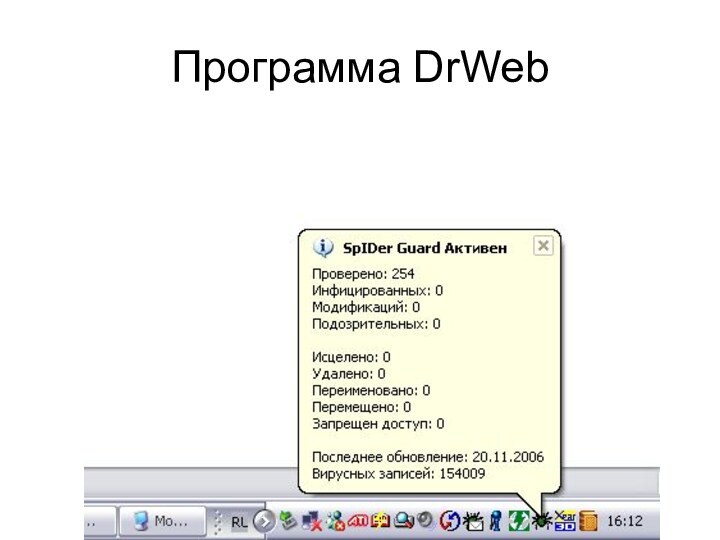

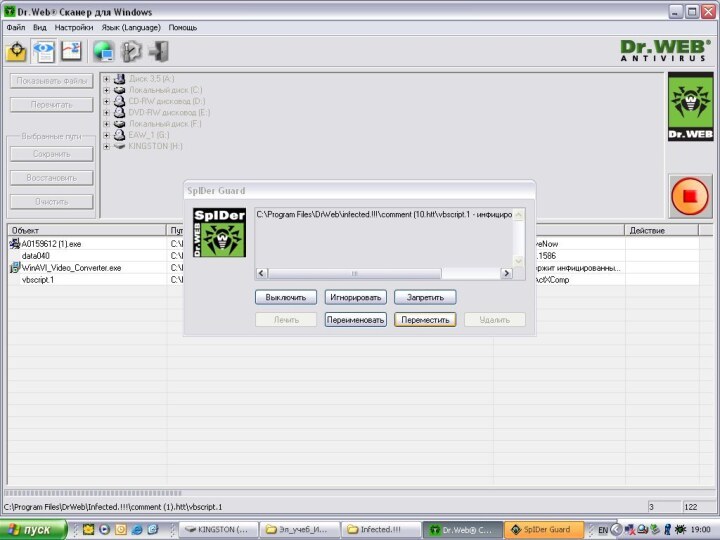

- 84. Программа DrWeb

- 91. Популярные антивирусные программыNorton AntiVirus является одним из

- 92. Популярные антивирусные программы

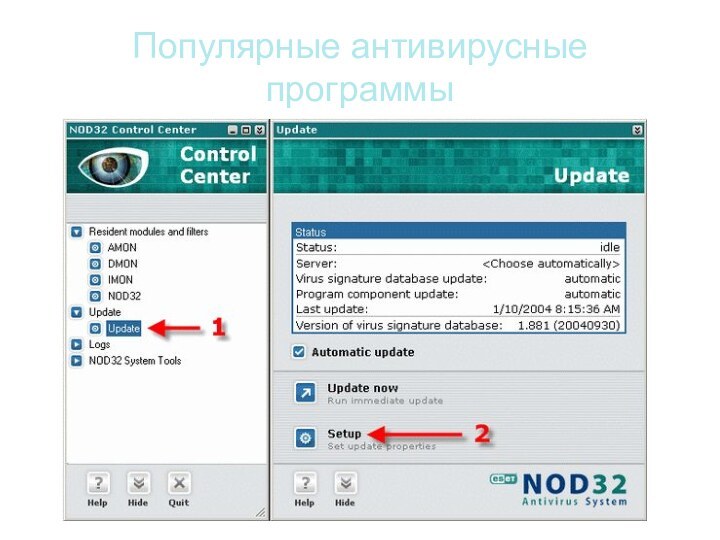

- 93. Популярные антивирусные программыAntiVir Personal — антивирус, бесплатный для

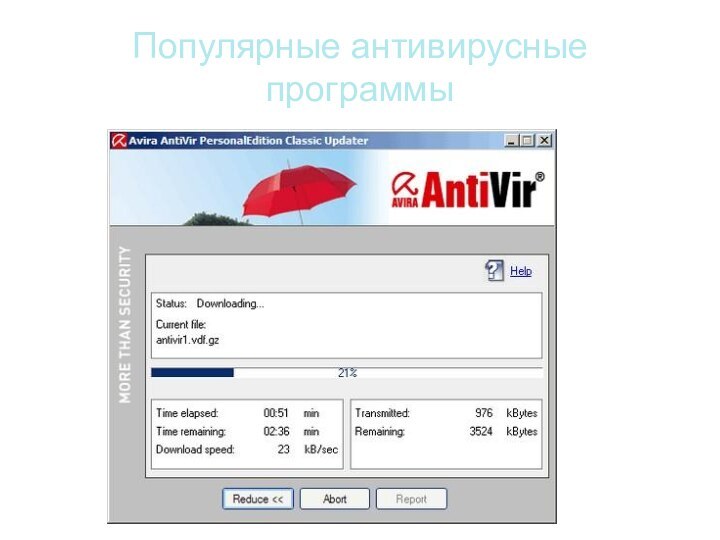

- 94. Популярные антивирусные программыAntiVir Premium — платная Premium версия

- 95. Популярные антивирусные программы

- 96. Популярные антивирусные программыAvast— это антивирусная программа для

- 97. Популярные антивирусные программыВозможности программы:Резидентный антивирусный сканер. Проверка

- 98. Скачать презентацию

- 99. Похожие презентации

Слайд 3

Архиваторы

Архиваторы – программы сжатия информации.

Замечание

Не путать архиваторы с

программами резервного копирования информации.

Слайд 4

Объекты сжатия

• уплотнение (архивация) файлов;

• уплотнение (архивация)

папок;

• уплотнение дисков.

Слайд 5 1. Для любой последовательности данных существует теоретический предел

сжатия, который не может быть превышен без потери части

информации.2. Для любого алгоритма сжатия можно указать такую последовательность данных, для которой он обеспечит лучшую степень сжатия, чем другие методы.

3. Для любого алгоритма сжатия можно указать такую последовательность данных, для которой данный алгоритм вообще не позволит получить сжатия.

Таким образом, различные методы сжатия демонстрируют наивысшую эффективность для данных разных типов и разных объемов.

Слайд 6

Принципы сжатия информации:

Создание словаря повторяющихся в сжимаемом объекте

(файле, группе файлов, папках, дисках, и пр.) кодов, таблицы

адресов исходного местоположения повторяющихся кодов и удаление из исходного объекта всех повторных вхождений кодов.Использование психо-физиологических особенностей человека.

Создание опорных кадров.

Слайд 7

Алгоритм сжатия RLE

Кодирование серий последовательностей (Run Length Encoding

- RLE) - замена цепочек или серий повторяющихся байтов

или их последовательностей на один кодирующий байт и счетчик числа их повторений.Пример 1, исходная последовательность:

0, 0, 0, 127, 127, 0, 255, 255, 255, 255 (всего 10 байт)

сжатая последовательность: 3,0,2,127,0,1,0,4,255 (всего 8 байт). Коэффициент сжатия =8/10 (экономия объема 20%)

Пример 2:

44 44 44 11 11 11 11 11 01 33 FF 22 22 - исходная последовательность

03 44 05 11 00 03 01 33 FF 02 22 - сжатая последовательность

Первый байт указывает сколько раз нужно повторить следующий байт

Если первый байт равен 00, то затем идет счетчик, показывающий сколько за ним следует неповторяющихся данных и сами данные.

Эффективен для сжатия растровых графических изображений (BMP, PCX, TIF, GIF).

Недостаток метода RLE - достаточно низкая степень сжатия.

Слайд 8

Использование психо-физиологических особенностей человека.

Установлено, что человек не

слышит определенных звуковых сигналов, на фоне других определенных сигналов.

Установлено,

что человек не видит определенных цветов на фоне других определенных цветов.Удаление такой не воспринимаемой (замаскированной) информации приводит к сжатию файла. Этот прием используется во многих аудио (mp3, Dolby surround, 5.1, dts) и графических (jpg) форматах.

Слайд 10

Создание опорных кадров.

За счет непрерывности информации каждый следующий

кадр (звук, элемент изображения) не сильно отличается от предыдущего.

Для фильма, в среднем, каждый следующий кадр отличается от предыдущего не более чем на 10%.

Слайд 11

Три способа уменьшения их избыточности:

изменение содержания данных,

изменение

их структуры,

либо и то и другое вместе.

Слайд 12

Архивация без потери информации

Если при сжатии данных происходит

только изменение их структуры, то метод сжатия обратим.

Обратимые

методы применяют для сжатия любых типов данных.Характерными форматами являются:

.GIF, TIF, .PCX и многие другие для графических данных;

.AVI для видеоданных;

.ZIP, .ARJ, .RAR, .LZH, .LH, .CAB и многие другие для любых типов данных.

Таким образом, область применения - сжатие:

документов,

программ,

данных

Слайд 13

Архивация с потерей информации

Если при сжатии данных происходит

изменение их содержания, метод сжатия необратим

Такие методы называют

также методами сжатия с регулируемой потерей информации. Характерными форматами сжатия с потерей информации являются:

JPG для графических данных;

.MPG для видеоданных;

.МРЗ для звуковых данных.

Слайд 15

Динамическое сжатие

Магнитный диск

Драйвер архиватора (сжатие информации)

Windows

Приложение

Запрос на

чтение-запись

Сжатая информация

Слайд 17

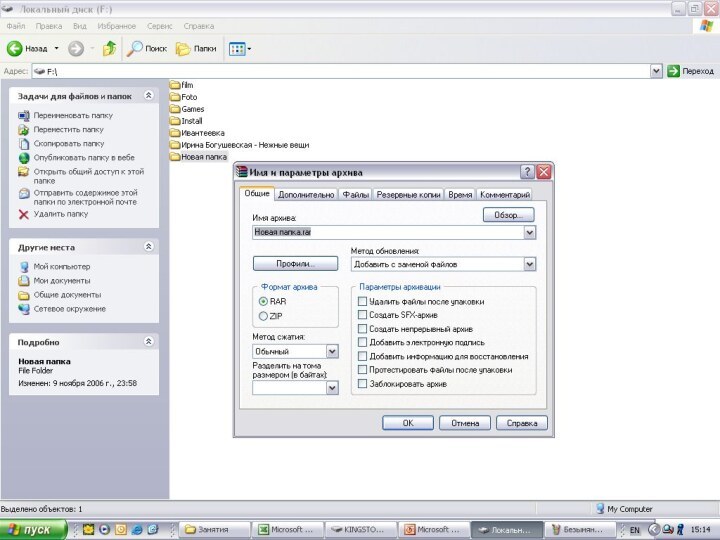

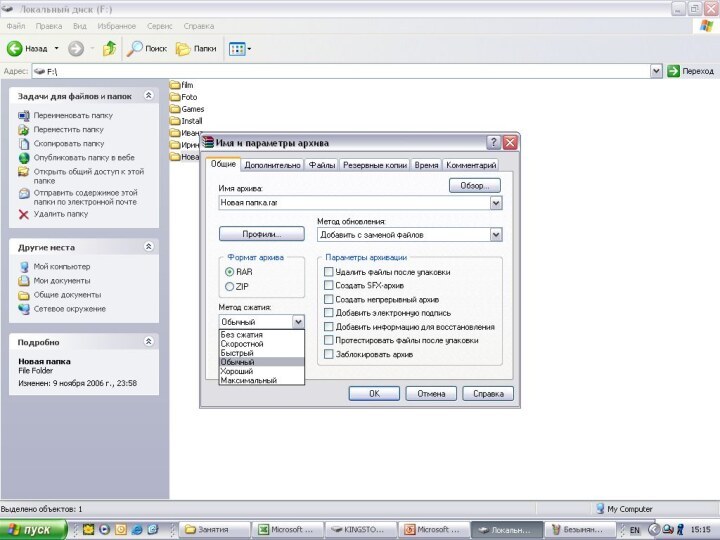

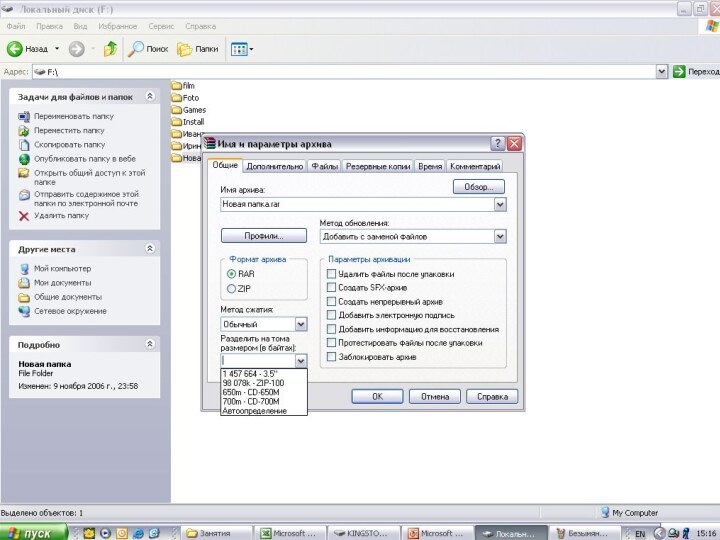

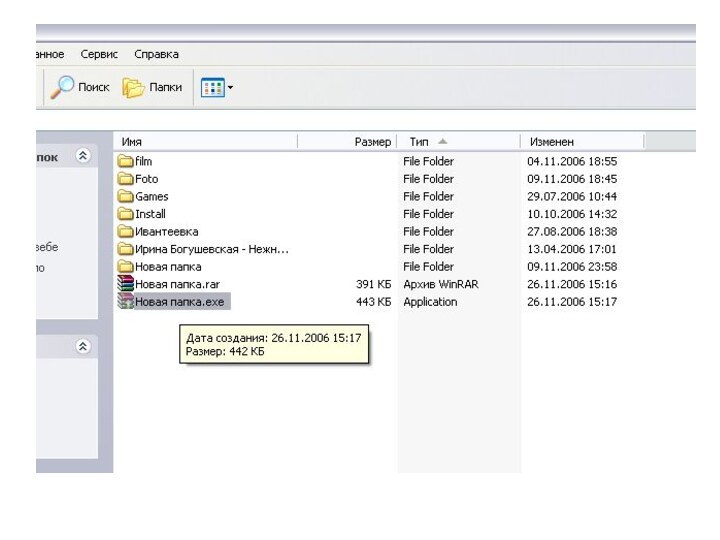

Сжатие по команде пользователя реализуется:

встроенными средствами Windows;

программой WinRAR;

программой

WinZip;

и др.

Слайд 18

Базовые требования к диспетчерам архивов

• извлечение файлов

из архивов;

• создание новых архивов;

• добавление файлов

в имеющийся архив; • создание самораспаковывающихся архивов;

• создание распределенных архивов на носителях малой емкости;

• тестирование целостности структуры архивов;

• полное или частичное восстановление поврежденных архивов;

• защита архивов от просмотра и несанкционированной модификации.

Слайд 26

Дополнительные требования к диспетчерам архивов

• просмотр файлов

различных форматов без извлечения их из архива;

• поиск

файлов и данных внутри архивов; • установку программ из архивов без предварительной распаковки;

• проверку отсутствия компьютерных вирусов в архиве до его распаковки;

• криптографическую защиту архивной информации;

• декодирование сообщений электронной почты;

• «прозрачное» уплотнение исполнимых файлов .ЕХЕ и .DLL;

• создание самораспаковывающихся многотомных архивов;

• выбор или настройку коэффициента сжатия информации.

Слайд 27

Утилиты обслуживания дисков

Утилита проверки логической структуры и качества

магнитного покрытия (MS ScanDisk, Norton Disk Doctor из комплекта

Norton Utilities)Утилита дефрагментации (Speed Disk из комплекта Norton Utilities, Disk Defragmenter)

Слайд 33

Чистка магнитных дисков

процесс удаления ненужных файлов для

высвобождения дискового пространства.

Для этих целей можно использовать утилиту

Space Wizard (Мастер дискового пространства) из комплекта Norton Utilities.Слайд 34 Утилита Space Wizard оказывает помощь в поиске файлов,

являющимися кандидатами на удаление, обеспечивает их пересылку, удаление и

архивирование.При поиске могут быть обнаружены следующие группы ненужных файлов:

временные – файлы с расширением tmp и все файлы, размещенные в папках TEMP и TMP;

лишние;

редко;

большие;

файлы-дубликаторы.

Слайд 36 Компьютерный вирус - фрагмент исполняемого кода, который копирует

себя в другую программу (главную программу), модифицируя ее при

этом. Дублируя себя, вирус заражает другие программы. Вирус выполняется только при запуске главной программы и вызывает ее непредсказуемое поведение, приводящее к уничтожению и искажению данных и программ.

Слайд 37

Классификация вирусов

по среде обитания вируса

по способу

заражения среды обитания

по деструктивным возможностям

по особенностям алгоритма

вирусапо виду деструктивных действий

Слайд 38

Среда обитания

- Сетевые - распространяются по

компьютерной сети; - Файловые - внедряются в выполняемые

файлы; - Загрузочные - внедряются в загрузочные области носителей информации (boot-сектор).

Слайд 39

Способ заражения

- Резидентные - находятся в

оперативной памяти компьютера, активны до выключения компьютера; -

Не резидентные - не заражают память, являются активными ограниченное время

Слайд 40

Деструктивные возможности

- Безвредные - практически не

влияют на работу; уменьшают свободную память на диске в

результате своего распространения; - Не опасные - уменьшают свободную память, создают звуковые, графические и прочие эффекты; - Опасные - могут привести к серьезным сбоям в работе; - Очень опасные - могут привести к потере программ или системных данных.

Слайд 41

Особенности алгоритма вируса

- Вирусы - "спутники"

- вирусы, не изменяющие файлы, создают для ЕХЕ-файлов файлы-спутники

с расширением СОМ; - Вирусы - "черви" - распространяются по сети, рассылают свои копии, вычисляя сетевые адреса; - Паразитические - изменяют содержимое дисковых секторов или файлов; - "Студенческие" - примитив, содержат большое количество ошибок; - "Стелс" - вирусы - перехватывают обращения DOS к пораженным файлам или секторам и подставляют вместо себя незараженные участки; - Вирусы-"призраки" или Полиморфные вирусы - не имеют ни одного постоянного участка кода, трудно обнаруживаемы, основное тело вируса зашифровано; - Макровирусы - пишутся не в машинных кодах, а на VBA и JS, живут в документах Word, переписывают себя в Normal.dot.

Слайд 42

Вид деструктивных действий

- Информационные вирусы -

уничтожают информацию; - Аппаратные вирусы - выводят из

строя аппаратную часть компьютера;

Слайд 43

Загрузочные вирусы

Загрузочные вирусы заражают загрузочный (boot) сектор флоппи-диска

и boot-сектор или Master Boot Record (MBR) винчестера.

При

заражении дисков загрузочные вирусы "подставляют" свой код вместо какой-либо программы, получающей управление при загрузке системы. Таким образом, вирус "заставляет" систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, а коду вируса.

Слайд 44

Алгоритм работы загрузочного вируса

Практически все загрузочные вирусы резидентны.

Они внедряются в память компьютера при загрузке с инфицированного

диска.В дальнейшем загрузочный вирус перехватывает обращения операционной системы к дискам и инфицирует их, в зависимости от некоторых условий совершает деструктивные действия или вызывает звуковые или видеоэффекты.

Слайд 45

Файловые вирусы

К данной группе относятся вирусы, которые при

своем размножении тем или иным способом используют файловую систему

какой-либо ОС.Внедрение файлового вируса возможно практически во все исполняемые файлы всех популярных ОС, а также динамические и виртуальные библиотеки драйверов (dll,VxD) и многие другие файлы.

По способу заражения файлов вирусы делятся на переписчиков ("overwriting"), паразитические ("parasitic"), компаньон-вирусы ("companion"), вирусы-черви и вирусы, заражающие объектные модули (OBJ), библиотеки компиляторов (LIB) и исходные тексты программ.

Слайд 46

Переписчики - Overwriting вирусы

Данный метод заражения является наиболее

простым: вирус записывает свой код вместо кода заражаемого файла,

уничтожая его содержимое. Естественно, что при этом файл перестает работать и не восстанавливается. Такие вирусы очень быстро обнаруживают себя, так как операционная система и приложения довольно быстро перестают работать.Вирусы паразиты (Parasitic)

К ним относятся все файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов, оставляя сими файлы при этом полностью или частично работоспособными.

Слайд 47

Компаньон - вирусы

К категории "компаньон" относятся вирусы, не

изменяющие заражаемых файлов. Алгоритм работы этих вирусов состоит в

том, что для заражаемого файла создается файл-двойник, причем при запуске зараженного файла управление получает именно этот двойник, т.е. вирус.Наиболее распространены компаньон - вирусы, использующие особенность DOS первым выполнять .COM-файл, если в одном каталоге присутствуют два файла с одним и тем же именем, но различными расширениями имени - .COM и .EXE. Такие вирусы создают для EXE-файлов файлы-спутники, имеющие то же самое имя, но с расширением .COM,

Вторую группу составляют вирусы, которые при заражении переименовывают файл в какое-либо другое имя, запоминают его (для последующего запуска файла-хозяина) и записывают свой код на диск под именем заражаемого файла. Например, файл XCOPY.EXE переименовывается в XCOPY.EXD, а вирус записывается под именем XCOPY.EXE. При запуске управление получает код вируса, который затем запускает оригинальный XCOPY, хранящийся под именем XCOPY.EXD. Интересен тот факт, что данный метод работает, наверное, во всех операционных системах - подобного типа вирусы были обнаружены не только в DOS, но в Windows и OS/2.

Слайд 48

Файловые черви

Файловые черви (worms) являются, в некотором смысле,

разновидностью компаньон - вирусов, но при этом никоим образом

не связывают свое присутствие с каким-либо выполняемым файлом. При размножении они всего лишь копируют свой код в какие-либо каталоги дисков в надежде, что эти новые копии будут когда-либо запущены пользователем. Иногда эти вирусы дают своим копиям "специальные" имена, чтобы подтолкнуть пользователя на запуск своей копии - например, INSTALL.EXE или WINSTART.BAT.Существуют вирусы-черви, записывающие свои копии в архивы (ARJ, ZIP, RAR и прочие).

OBJ-, LIB-вирусы и вирусы в исходных текстах

Вирусы, заражающие библиотеки компиляторов, объектные модули и исходные тексты программ, достаточно экзотичны и практически не распространены.

Слайд 49

Алгоритм работы файлового вируса

резидентный вирус проверяет оперативную память

на наличие своей копии и инфицирует память компьютера, если

копия вируса не найдена.нерезидентный вирус ищет незараженные файлы в текущем и (или) корневом оглавлении, в оглавлениях, отмеченных командой PATH, сканирует дерево каталогов логических дисков, а затем заражает обнаруженные файлы;

возвращает управление основной программе (если она есть).

Слайд 50

Макро-вирусы и Скрипт-вирусы

Макро-вирусы (macro viruses) являются программами на

языках (макроязыках), встроенных в некоторые системы обработки данных (текстовые

редакторы, электронные таблицы и т.д.), а также на скрипт-языках, таких как VBA (Visual Basic for Applications), JS (Java Script). Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макро-вирусы для Microsoft Office.

Слайд 51

Стелс вирусы

Представители этого класса используют различные средства для

маскировки своего присутствия в системе.

Стелс - вирусы, или

вирусы-невидимки, после запуска оставляют в оперативной памяти компьютера специальные модули, перехватывающие обращение программ к дисковой подсистеме компьютера. Если такой модуль обнаруживает, что программа пользователя пытается прочитать зараженный файл или системную область диска, он на ходу подменяет читаемые данные и таким образом остается незамеченным, обманывая антивирусные программы.

Слайд 52

Полиморфные вирусы

Полиморфные вирусы - вирусы, модифицирующие свой код

в зараженных программах таким образом, что два экземпляра одного

и того же вируса могут не совпадать ни в одном бите.Такие вирусы не только шифруют свой код, используя различные пути шифрования, но и содержат код генерации шифровщика и расшифровщика, что отличает их от обычных шифровальных вирусов

Этот вид компьютерных вирусов представляется на сегодняшний день наиболее опасным.

Слайд 53

Вирусы по виду деструктивных действий

Информационные вирусы (вирусы первого

поколения)

Так называемые вирусы первого поколения - это все ныне

существующие вирусы, действия которых направлены на уничтожение, модификацию или хищение информации.Аппаратные вирусы (вирусы второго поколения)

Данный вид вирусов способен вывести из строя аппаратную часть компьютера. Например, стереть BIOS или испортить его, нарушить логическую структуру жесткого фиска таким образом, что восстановить её будет возможным только низкоуровневым форматированием (и то не всегда). Единственным представителем данного вида является самый опасный из всех, когда-либо существовавших, вирус Win95.CIH "Чернобль". В свое время этот вирус вывел из строя миллионы компьютеров. Он стирал программу из BIOS, тем самым, выводя из строя компьютер, а так же уничтожал всю информацию с жесткого диска так, что восстановить её было практически невозможно.

Слайд 54

Сетевые вирусы (Черви)

К данной категории относятся программы, распространяющие

свои копии по локальным и/или глобальным сетям с целью:

проникновения

на удаленные компьютеры;запуска своей копии на удаленном компьютере;

дальнейшего распространения на другие компьютеры в сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные (P2P) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д.

Слайд 55 Черви, в отличие от вирусов, для своего распространения

активно используют протоколы и возможности локальных и глобальных сетей,

поэтому они и называются сетевыми. Основным принципом работы сетевого вируса является возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. "Полноценные" сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере

Слайд 56

Троянские программы

Данный тип вредоносных программ не является вирусами.

Троян - это программа, предоставляющая удаленный доступ к чужому

компьютеру, позволяющая проводить различные манипуляции на нем, отсылать конфиденциальную информацию (пароли, номера кредитных карт, Интернет - аккаунты и т.д.). Изначально троянский конь не несет в себе деструктивных функций, а предназначен для управления чужими компьютерами.

Трояны делятся на три основных типа: Mail Senders, BackDoor, Log Writers или KeyLoger.

Слайд 57

Mail Senders

Это - тип Троянов, работающих на основе

отправки информации "хозяину".

На данный момент это очень распространенный

вид Троянов. С помощью такого типа "коней" люди, настроившие их, могут получать по почте аккаунты Интернета, пароли ICQ, почтовые пароли, пароли к ЧАТам. И это в лучшем случае.

В худшем же жертва даже не будет знать о том, что некто читает его почту, входит в Интернет через его аккаунт, пользуется UIN'ом ICQ для распространения таких же Троянов пользователям контакт-листа.

Слайд 58

BackDoor

Если переводить дословно означает - задняя дверь или

черный ход.

Это - тип Троянов, функции которого включают

в себя все, на что способен Троян типа Mail Sender, плюс еще десяток-другой функций удаленного администрирования (управления чужым компьютером с другой машины, например, через Интернет).Такой Троян ждет соединения со стороны клиента (неотъемлемая часть всякого трояна, с помощью которой посылаются команды на сервер). Трояны такого типа дают кому угодно полный доступ к зараженному компьютеру. После того как клиент на зараженной машине подключается к Интернету или локальной сети, троянская программа отправляет собранную информацию своему хозяину и открывает доступ к пораженному компьютеру

Слайд 59

Log Writers или Key loggers

Это последний тип Тронов,

копирующий всю информацию, вводимую с клавиатуры, и записывающий ее

в файл, который впоследствии будет либо отправлен на определенный E-Mail адрес, либо просмотрен через FTP (File Transfer Protocol).

Слайд 60

Ущерб, нанесенный мировой экономике от компьютерных атак,

млн. долл

Источник: MI2G

* Данные за 2003 год учитывают потери

только за первый квартал.

Слайд 62

Мобильные угрозы

В феврале 2011 г. было обнаружено сразу

несколько новых вирусов для мобильной платформы Android:

Trojan-Spy.AndroidOS.Adrd.a

Trojan-Spy.AndroidOS.Geinimi.a.

Она представляет собой «улучшенную» версию программы семейства Adrd и была обнаружена не только в Китае, но и в США, Испании, Бразилии и России.

Слайд 63

Антивирусные программы

Антивирусная программа (антивирус) – программный пакет, специально

разработанный для защиты, перехвата и удаления вирусов и прочих

вредоносных программ. Она служит для обнаружения и лечения программ, зараженных компьютерными вирусами, а так же для профилактики – предотвращения заражения файла вирусом.

Слайд 64

Классификация антивирусов

Евгений Касперский (российский программист, специалист по антивирусной

защите, один из основателей, ведущих разработчиков и крупнейших акционеров

ЗАО «Лаборатория Касперского») использовал следующую классификацию антивирусов в зависимости от их принципа действия:Сканеры — определяют наличие вируса по базе сигнатур, хранящей сигнатуры вирусов. Их эффективность определяется актуальностью вирусной базы.

Ревизоры — запоминают исходное состояние системных областей диска, каталогов и файлов и сразу после загрузки операционной системы производят сравнение (проверяется контрольная сумма файла).

Сторожа (мониторы) — отслеживают потенциально опасные операции, выдавая пользователю соответствующий запрос на разрешение/запрещение операции.

Вакцины — изменяют прививаемый файл таким образом, чтобы вирус, против которого делается прививка, уже считал файл заражённым.

Современные антивирусы сочетают все вышесказанные функции.

Евгений Касперский

Слайд 65

Антивирусные сканеры

Самыми популярными и эффективными антивирусными программами являются

антивирусные сканеры - они проверяют как файлы на жестком

диске, так и системную память компьютера, обнаруживая уже известные ей вирусы и распознавая с большей или меньшей степенью успеха новые путем поиска кодов известных вирусов. Программы, работающие на основе сканирования, называются полифагами. (DrWeb фирмы Диалог-Наука, AVP лаборатории Касперского.)

Слайд 66

Эвристический анализ

используется для поиска полиморфных и стелс-вирусов. Эвристический

анализатор позволяет обнаруживать ранее неизвестные вирусы, хотя их лечение

при этом бывает невозможным. К программам, использующим эвристический анализ, относится DrWeb фирмы Диалог-Наука.Слайд 67 Антивирусное программное обеспечение использует два метода для выполнения своих

задач:

сканирование файлов для поиска известных вирусов, соответствующих

определению в антивирусных базах;обнаружение подозрительного поведения любой из программ, похожего на поведение заражённой программы.

Антивирусные компании и программы

Avira - Германия

NOD32 - Словакия

Dr.Web - Россия

Антивирус Касперского - Россия

Avast - Чехия

Слайд 68

Методы обнаружения вирусов

Метод соответствия определению вирусов в словаре

Это

метод, когда антивирусная программа, просматривая файл, обращается к антивирусным

базам, которые составлены производителем программы-антивируса.В случае соответствия какого-либо участка кода просматриваемой программы известному коду (сигнатуре) вируса в базах, программа-антивирус может по запросу выполнить одно из следующих действий:

удалить инфицированный файл

заблокировать доступ к инфицированному файлу

отправить файл в карантин

попытаться «вылечить» файл, удалив вирус из тела файла

в случае невозможности лечения/удаления, выполнить эту процедуру при следующей перезагрузке операционной системы.

Слайд 69

Методы обнаружения вирусов

Метод обнаружения странного поведения программ

Антивирусы, использующие

метод обнаружения подозрительного поведения

программ не пытаются идентифицировать известные вирусы,

вместо этого онипрослеживают поведение всех программ. Если программа пытается записать

какие-то данные в исполняемый файл (.EXE-файл), программа-антивирус может

пометить этот файл, предупредить пользователя и спросить что следует

сделать.

В отличие от метода поиска соответствия определению вируса в антивирусных базах, метод обнаружения подозрительного поведения даёт защиту от новых вирусов, которых ещё нет в антивирусных базах.

Однако следует учитывать, что программы или модули, построенные на этом методе, выдают также большое количество предупреждений (в некоторых режимах работы), что делает пользователя мало восприимчивым ко всем предупреждениям.

Слайд 70

Популярные антивирусные программы

При выборе антивирусной программы необходимо учитывать

не только процент обнаружения вирусов, но и способность обнаруживать

новые вирусы, количество вирусов в антивирусной базе, частоту ее обновления, наличие дополнительных функций.Антивирус должен уметь распознавать не менее 25000 вирусов. Однако только 200-300 вирусов из них можно встретить, а опасность представляют лишь несколько десятков из них.

Слайд 71

Популярные антивирусные программы

Антивирус Касперского — одно из наиболее

популярных решений на российском рынке и содержит целый ряд

уникальных технологий.Слайд 72 Поведенческий блокиратор модуль Office Guard держит под контролем

выполнение макросов, пресекая все подозрительные действия. Наличие модуля Office

Guard дает стопроцентную защиту от макровирусов.Ревизор Inspector отслеживает все изменения в вашем компьютере и при обнаружении несанкционированных изменений в файлах или в системном реестре позволяет восстановить содержимое диска и удалить вредоносные коды.

Фоновый перехватчик вирусов Monitor, постоянно присутствующий в памяти компьютера, проводит антивирусную проверку всех файлов непосредственно в момент их запуска, создания или копирования, что позволяет контролировать все файловые операции и предотвращать заражение даже самыми технологически совершенными вирусами.

Антивирусный сканер Scanner дает возможность проводить полномасштабную проверку всего содержимого локальных и сетевых дисков по требованию.

Популярные антивирусные программы

Слайд 74

Antiviral Toolkit Pro

Собственно программа AVP, сканирующая ваши

жесткие диски на предмет зараженности вирусами.

AVP Monitor –

программа, автоматически загружается при запуске Windows. AVP Inspector позволяет обнаруживать даже неизвестные вирусы, контролируя размер файлов.

Слайд 82

Популярные антивирусные программы

Популярный отечественный антивирус.

Хорошо распознает вирусы, но

в его базе их меньше чем у других антивирусных

программ

Антивирус Dr.Web нетребователен к ресурсам, работает, не перегружая систему, что позволяет ему уверенно защищать даже самые маломощные компьютеры прежних поколений.

Слайд 83

Популярные антивирусные программы

Процесс обновления происходит незаметно для пользователя

– при каждом подключении к сети Интернет, по запросу

или по расписанию.Загрузка осуществляется быстро (даже на медленных модемных соединениях).

Всегда имеются доступные сервера обновлений.

По завершении обновления не требуется перезагружать компьютер: Dr.Web сразу готов к работе с использованием самых свежих вирусных баз.

Компактность и удобство Dr.Web:

Слайд 91

Популярные антивирусные программы

Norton AntiVirus является одним из наиболее

надежных и продаваемых решений в мире. Последняя версия программы

имеет ряд новых возможностей: защиту от вирусов в приложениях Instant messenger; блокировку червей (Worm Blocking), которая позволяет защитить исходящую почту и предотвратить инфицирование компьютеров третьих лиц, а также парольную защиту настройки опций в Norton AntiVirus. Системы Worm Blocking (блокирование червей) и Script Blocking (блокирование скриптов) способны предотвращать угрозы от еще неизвестных вирусов, что позволяет проводить профилактику быстро распространяющихся вирусов-червей даже в промежутке между обновлениями базы вирусных описаний.

Слайд 93

Популярные антивирусные программы

AntiVir Personal — антивирус, бесплатный для личного

использования. Продукт включает в себя резидентный монитор (который проверяет

процессы при их попытке обратиться к файлам), сканер и программу автоматического/ручного обновления (в котором открывается окно с рекламным предложением приобрести коммерческую premium версию).

Слайд 94

Популярные антивирусные программы

AntiVir Premium — платная Premium версия персонального

антивируса имеет ряд преимуществ по сравнению с бесплатной версией,

наиболее значительные:помимо вирусов, обнаруживает рекламные программы, программы-шпионы и другие вредоносные программы;

обновления через Интернет выполняются гораздо быстрее (используются специальные серверы обновлений) и эффективнее (отсутствует рекламное окно и некоторые другие ограничения);

присутствует возможность проверки входящей и исходящей почты по протоколам POP3 и SMTP.

Слайд 96

Популярные антивирусные программы

Avast— это антивирусная программа для операционных

систем Microsoft Windows и GNU/Linux, а также для КПК

на платформе Palm. Выпускается в виде нескольких версий: платной и бесплатной для некоммерческого использования.

Слайд 97

Популярные антивирусные программы

Возможности программы:

Резидентный антивирусный сканер.

Проверка компьютера

на вирусы во время показа экранной заставки.

Проверка компьютера

на вирус во время запуска, до полной загрузки операционной системы. Эвристический анализ.

Блокировка вредоносных скриптов (в версии Professional Edition).

Автоматическое обновление антивирусных баз, а также самой программы.

Встроенный в программу облегчённый межсетевой экран (IDS —- Intrusion Detection System (система обнаружения вторжений)).

Удаление шпионского программного обеспечения (spyware) с компьютера.

Возможность установки пароля на изменение настроек программы.

Многоязычный интерфейс.

Антивирусный сканер командной строки (в версии Professional Edition).