- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

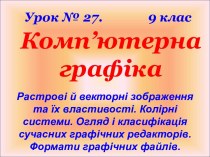

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Защита собственной информации от несанкционированного доступа

Содержание

- 2. Проблема защиты информации от постороннего

- 3. Существует притча о самом надежном способе хранения

- 4. В то же время пользователям необходимо защищать

- 5. организационные мероприятия;технические средства;программные средства; шифрование.Для защиты информации от несанкционированного доступа применяются:

- 6. разработка административных руководящих документов;пропускной режим;хранение носителей и

- 7. фильтры, экраны на аппаратуру;ключ для блокировки клавиатуры;устройства

- 8. парольный доступ – задание полномочий пользователя;блокировка экрана

- 9. для входя в систему; - идентификация

- 10. идентификация по отпечаткам пальцев;системы распознавания речи;системы идентификации

- 11. Для защиты информации во внешнем канале связи

- 12. В заключении можно сказать, что на данный

- 13. Скачать презентацию

- 14. Похожие презентации

Проблема защиты информации от постороннего доступа возникла с той поры, когда человеку по каким-либо причинам не хотелось делиться ею ни с кем или не с каждым. В следствии развития передовых технологий

Слайд 3 Существует притча о самом надежном способе хранения информации:

«Информация должна быть в одном экземпляре на компьютере, который

находится в бронированном сейфе, отключенный от всех сетей и обесточенный».Удобно ли работать с такой информацией?

Конечно, нет.

Слайд 4 В то же время пользователям необходимо защищать свои

программы и данные от несанкционированного доступа (НСД).

А чтобы разрешить

доступ к информации санкционированным пользователям, нужно определить, кому что можно, а что нельзя, т.е. разграничить права пользователей.Несанкционированный доступ – чтение, обновление или разрушение информации при отсутствии на это соответствующих полномочий

Слайд 5

организационные мероприятия;

технические средства;

программные средства;

шифрование.

Для защиты информации от

несанкционированного доступа применяются:

Слайд 6

разработка административных руководящих документов;

пропускной режим;

хранение носителей и устройств

в сейфе (дискеты, монитор, клавиатура и т.д.);

ограничение доступа лиц

в компьютерные помещения.Организационные мероприятия включают в себя :

Слайд 7

фильтры, экраны на аппаратуру;

ключ для блокировки клавиатуры;

устройства аутентификации

– для чтения отпечатков пальцев, формы руки, радужной оболочки

глаза;электронные ключи на микросхемах.

резервное копирование архивов информации на жесткие диски.

Технические средства включают в себя :

Слайд 8

парольный доступ – задание

полномочий пользователя;

блокировка экрана и клавиатуры

с помощью комбинации клавиш в утилите Diskreet из пакета

Norton Utilites;использование средств парольной защиты BIOS – на сам BIOS и на ПК в целом и т.д.;

Использование современных антивирусных программ, сетевых экранов (firewall-программа для контроля и фильтрации проходящих через него сетевых пакетов по заданным правилам. ).

Программные средства включают в себя :

Слайд 9

для входя в систему;

- идентификация –

пользователь сообщает системе по ее запросу свое имя (идентификатор);

- аутентификация - пользователь подтверждает идентификацию, вводя в систему уникальную, не известную другим пользователям информацию о себе (например, пароль);для доступа к разрешенным ему программам, папкам, файлам.

Парольный доступ используется :

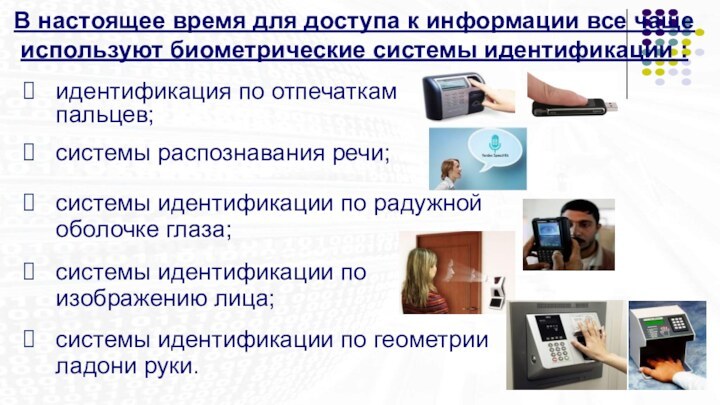

Слайд 10

идентификация по отпечаткам пальцев;

системы распознавания речи;

системы идентификации по

радужной оболочке глаза;

системы идентификации по изображению лица;

системы идентификации по

геометрии ладони руки. В настоящее время для доступа к информации все чаще используют биометрические системы идентификации :

Слайд 11 Для защиты информации во внешнем канале связи используются

следующие устройства:

скремблеры для защиты речевой

информации;

шифраторы для

широковещательной

связи;криптографические средства, обеспечивающие шифрование цифровых данных.

Слайд 12 В заключении можно сказать, что на данный момент

с развитием технологий существует большое количество угроз, направленных на

несанкциони- рованный доступ к информации и ,естественно, возникает потребность её защитить.Главное при определении мер и принципов защиты информации - это квалифицированно определить границы разумной безопасности и затрат на средства защиты с одной стороны и поддержания системы в работоспособном состоянии и приемлемого риска с другой.