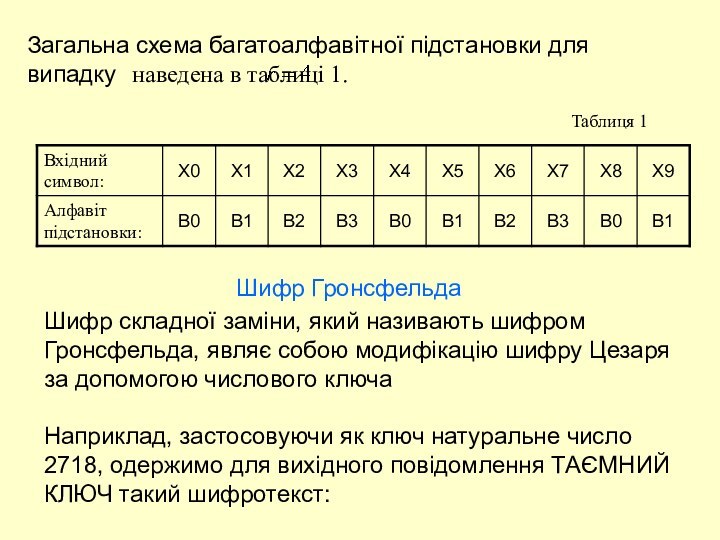

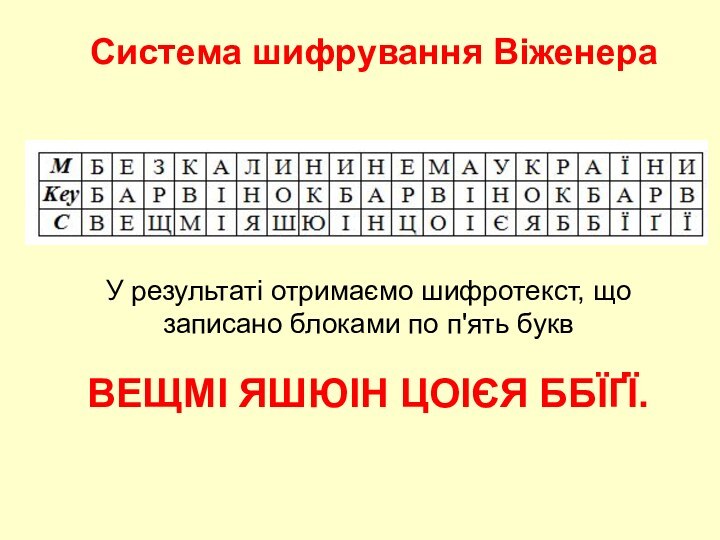

шифрування кожного символа вихідного повідомлення застосовують свій шифр простої

заміни.Багатоалфавітна підстановка послідовно й циклічно змінює використовувані алфавіти.

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Email: Нажмите что бы посмотреть

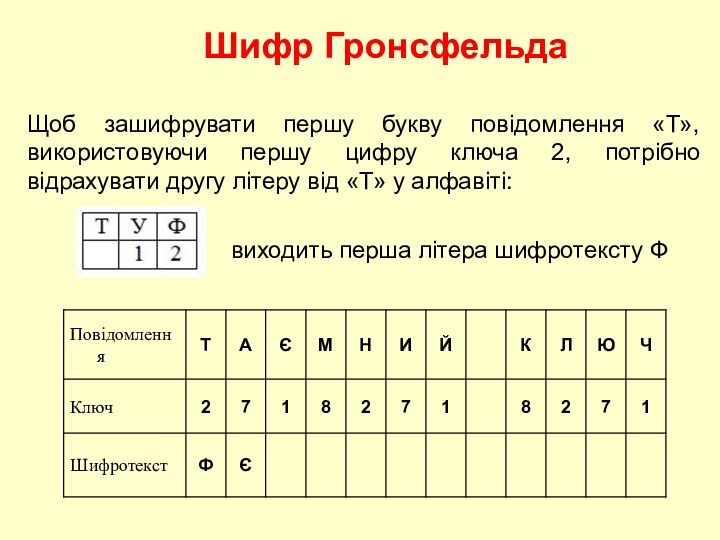

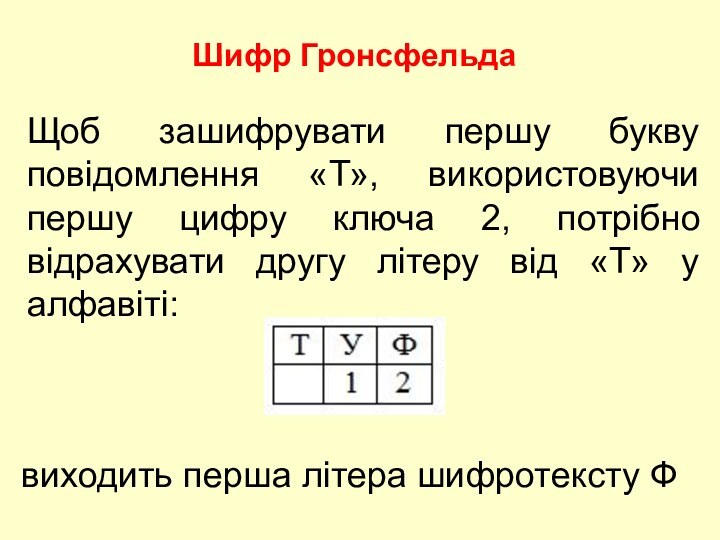

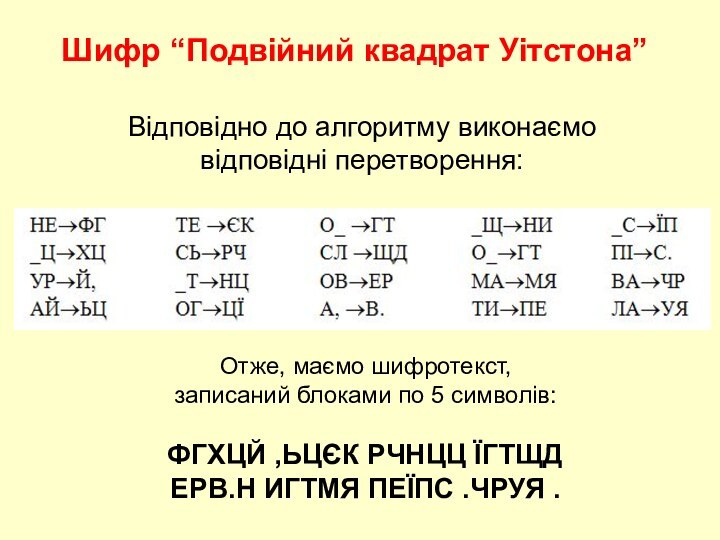

виходить перша літера шифротексту Ф

виходить перша літера шифротексту Ф

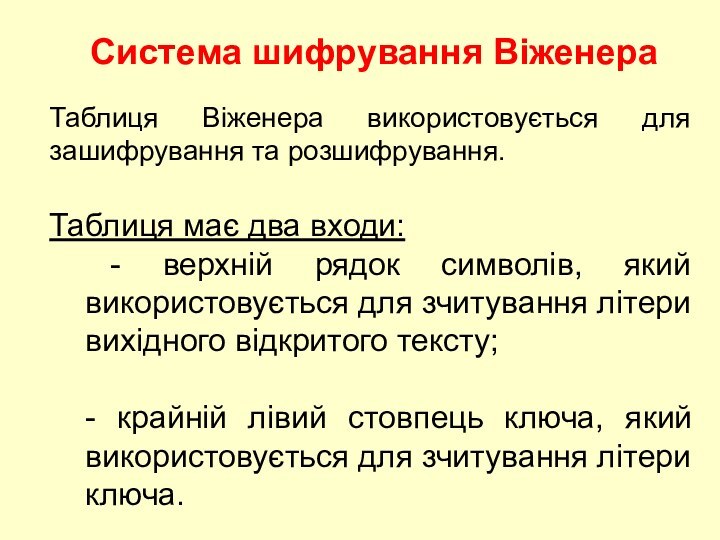

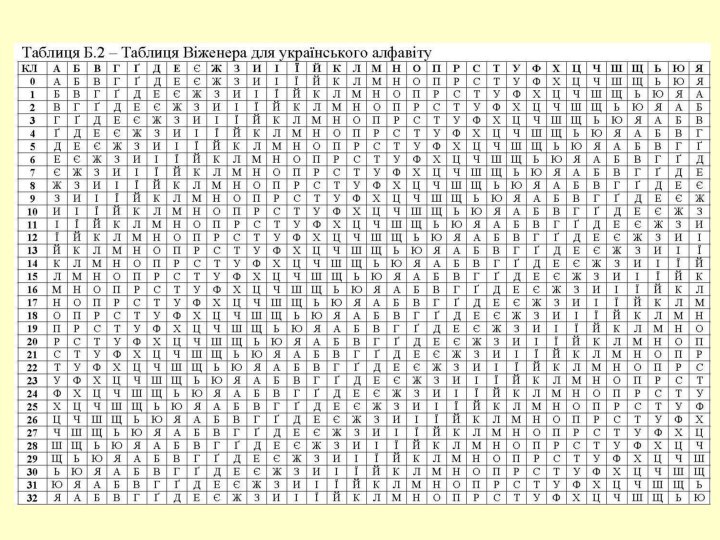

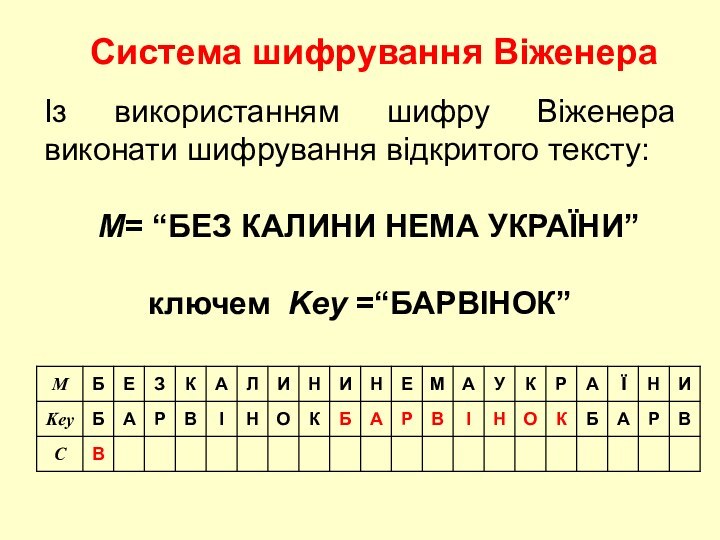

Система шифрування Віженера

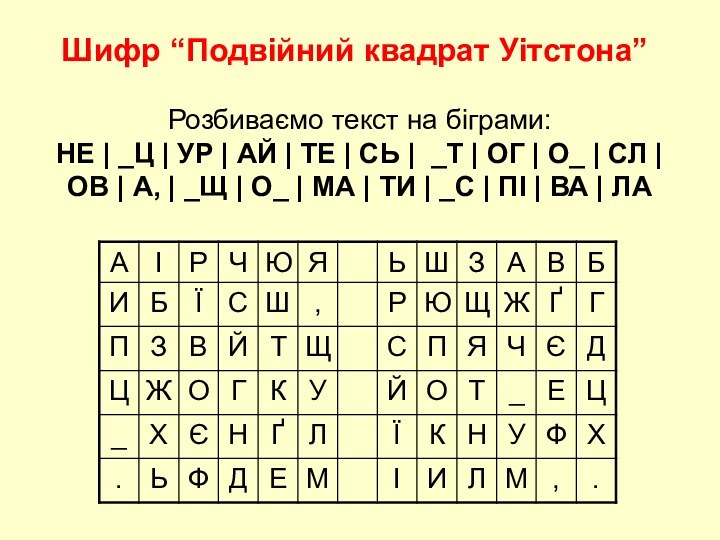

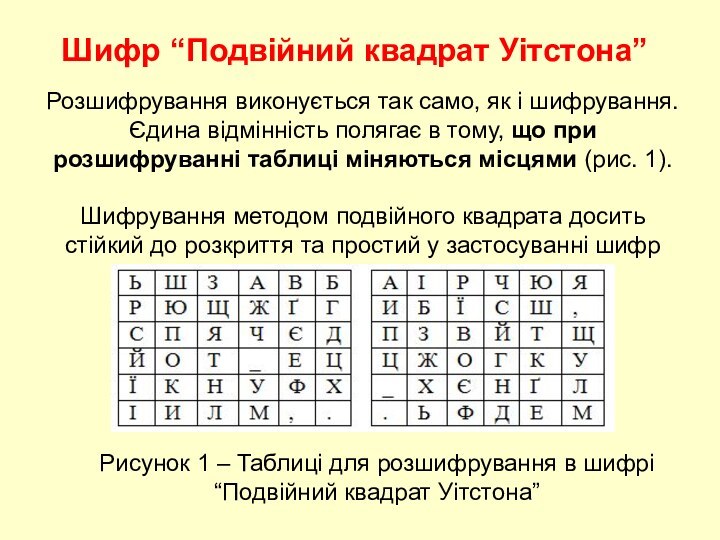

Рисунок 1 – Таблиці для розшифрування в шифрі “Подвійний квадрат Уітстона”