оболочек сервисов (TCP wrapper)

3) Списки доступа на маршрутизаторе

4) Расширенные

списки доступа5) Общие правила составления списков доступа на маршрутизаторе

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Email: Нажмите что бы посмотреть

Задачи обеспечения безопасности

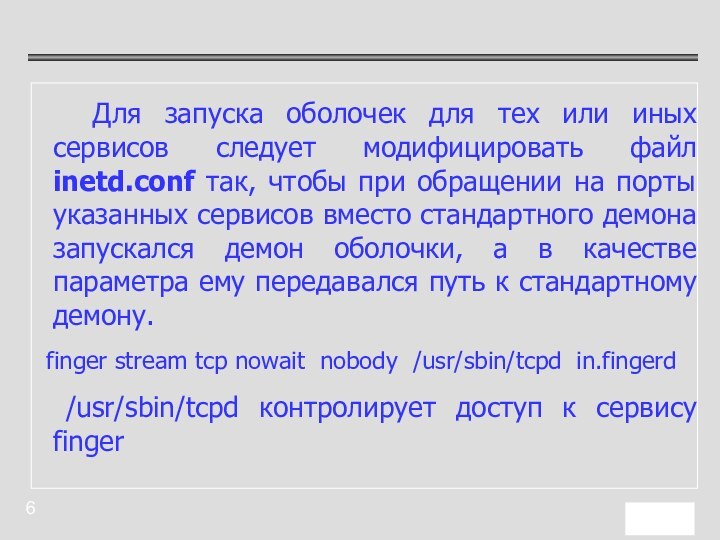

Демон оболочек сервисов (TCP wrapper)

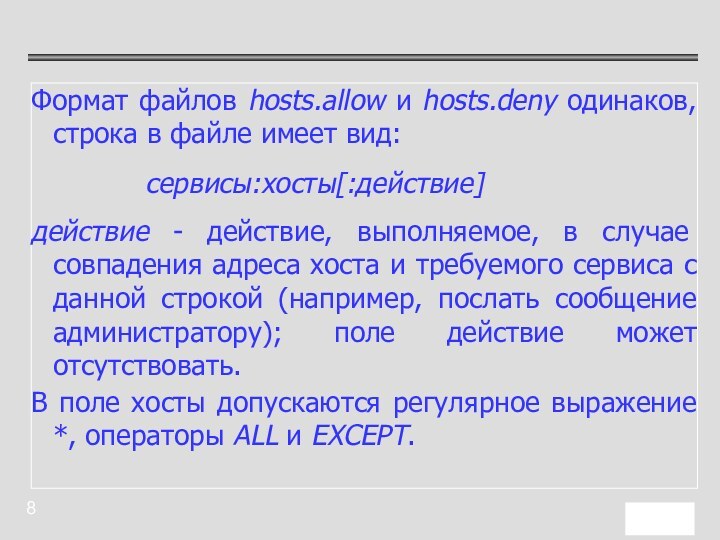

Списки доступа в TCP wrappers

Списки доступа на маршрутизаторе

Списков доступа маршрутизаторов Cisco

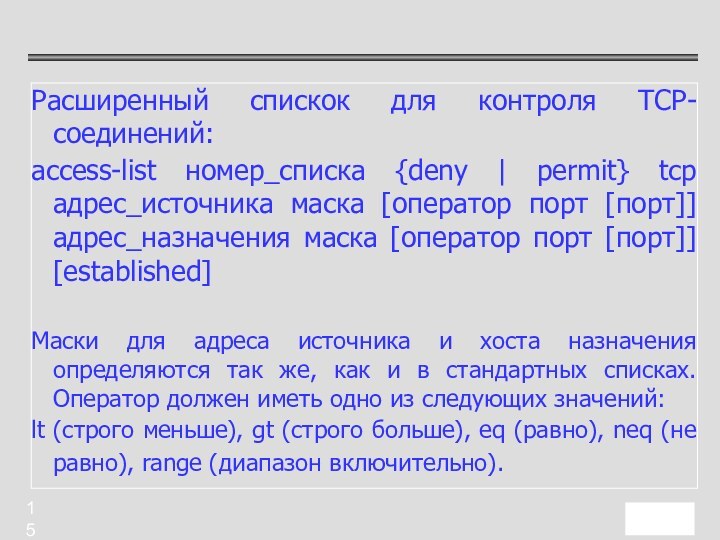

Расширенные списки доступа

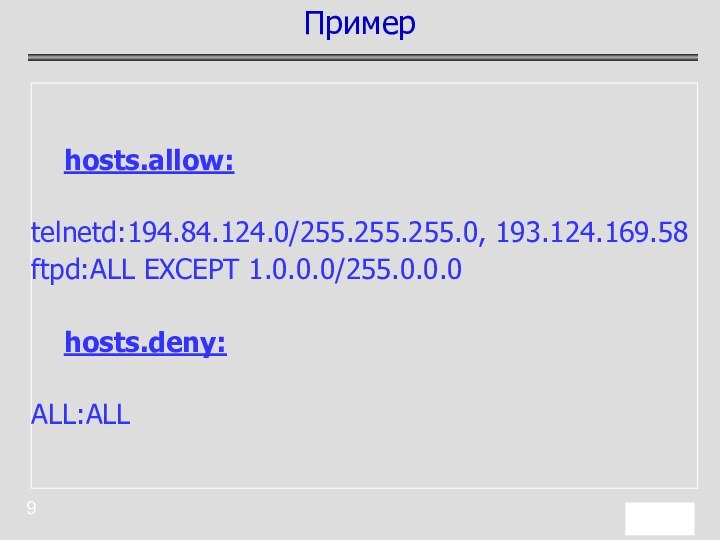

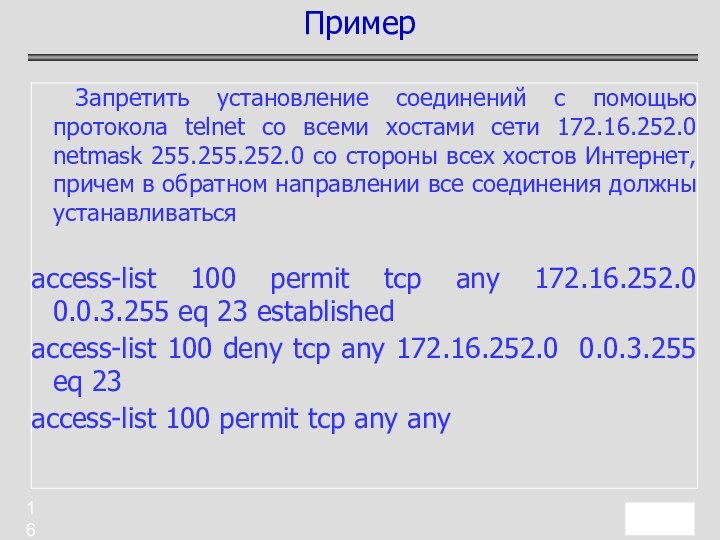

Пример

Контроль за ICMP сообщениями

Правила составления списков доступа на маршрутизаторе

Правила составления списков доступа на маршрутизаторе

Вопросы для самопроверки: