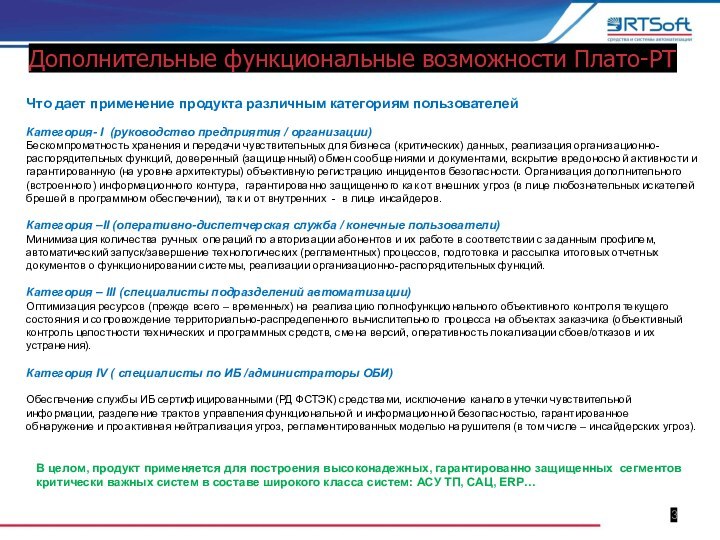

I (руководство предприятия / организации)

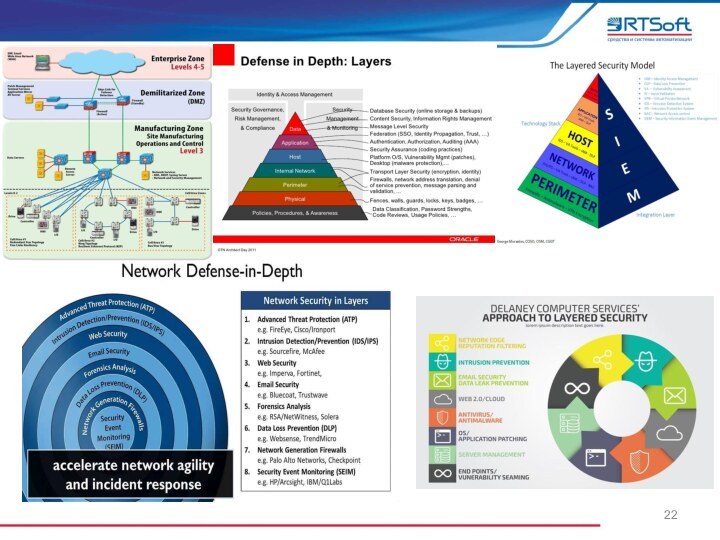

Бескомпроматность хранения и передачи чувствительных

для бизнеса (критических) данных, реализация организационно-распорядительных функций, доверенный (защищенный) обмен сообщениями и документами, вскрытие вредоносной активности и гарантированную (на уровне архитектуры) объективную регистрацию инцидентов безопасности. Организация дополнительного (встроенного) информационного контура, гарантированно защищенного как от внешних угроз (в лице любознательных искателей брешей в программном обеспечении), так и от внутренних - в лице инсайдеров.

Категория –II (оперативно-диспетчерская служба / конечные пользователи)

Минимизация количества ручных операций по авторизации абонентов и их работе в соответствии с заданным профилем, автоматический запуск/завершение технологических (регламентных) процессов, подготовка и рассылка итоговых отчетных документов о функционировании системы, реализации организационно-распорядительных функций.

Категория – III (специалисты подразделений автоматизации)

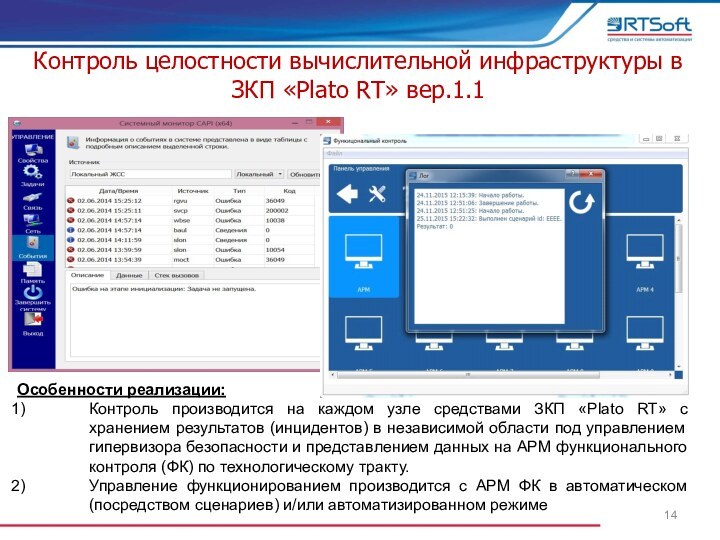

Оптимизация ресурсов (прежде всего – временных) на реализацию полнофункционального объективного контроля текущего состояния и сопровождение территориально-распределенного вычислительного процесса на объектах заказчика (объективный контроль целостности технических и программных средств, смена версий, оперативность локализации сбоев/отказов и их устранения).

Категория IV ( специалисты по ИБ /администраторы ОБИ)

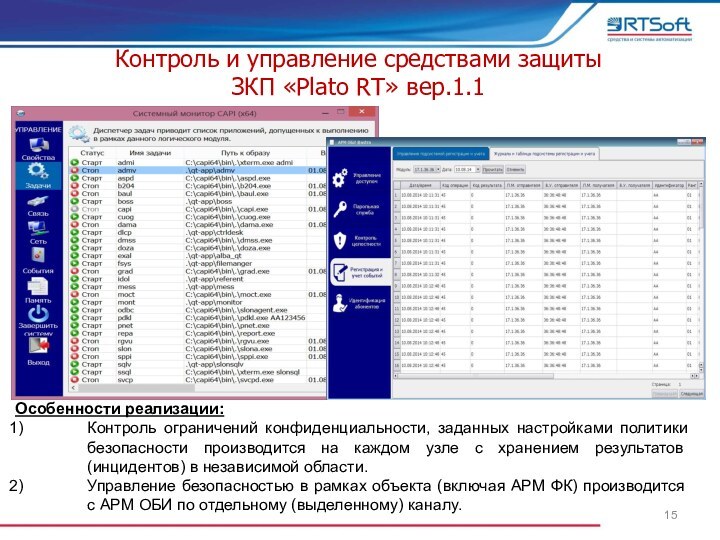

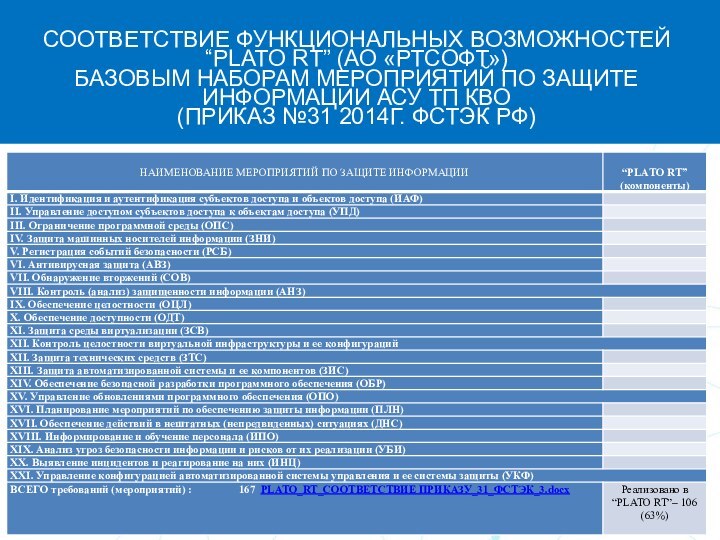

Обеспечение службы ИБ сертифицированными (РД ФСТЭК) средствами, исключение каналов утечки чувствительной информации, разделение трактов управления функциональной и информационной безопасностью, гарантированное обнаружение и проактивная нейтрализация угроз, регламентированных моделью нарушителя (в том числе – инсайдерских угроз).

Дополнительные функциональные возможности Плато-РТ

3

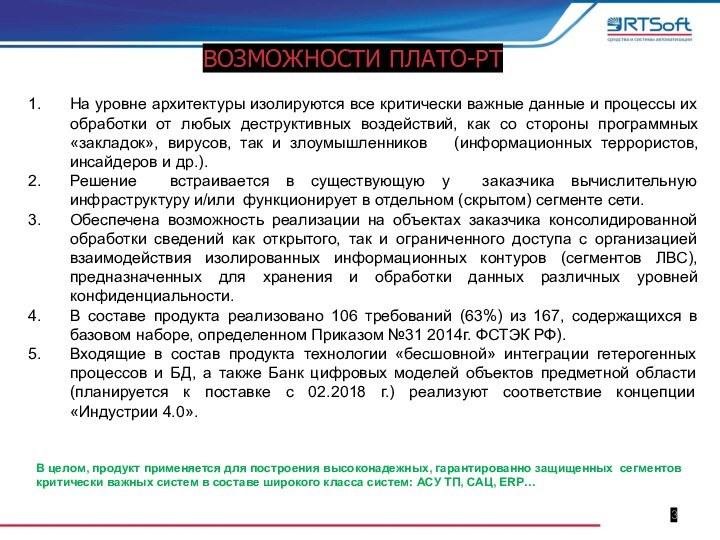

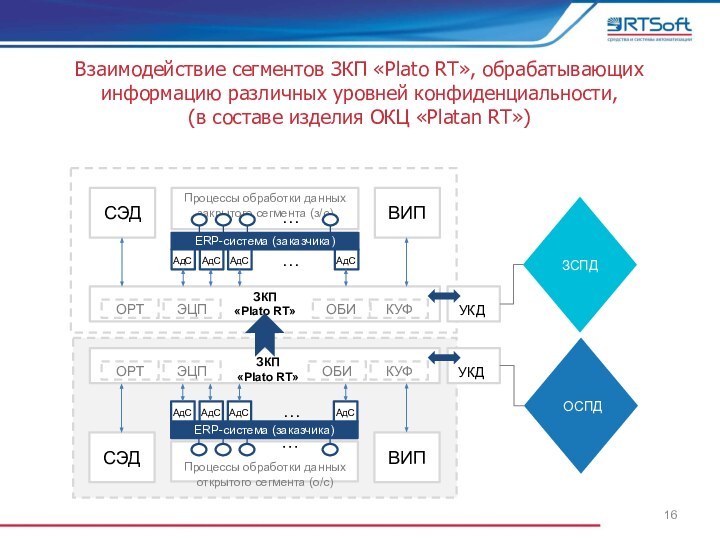

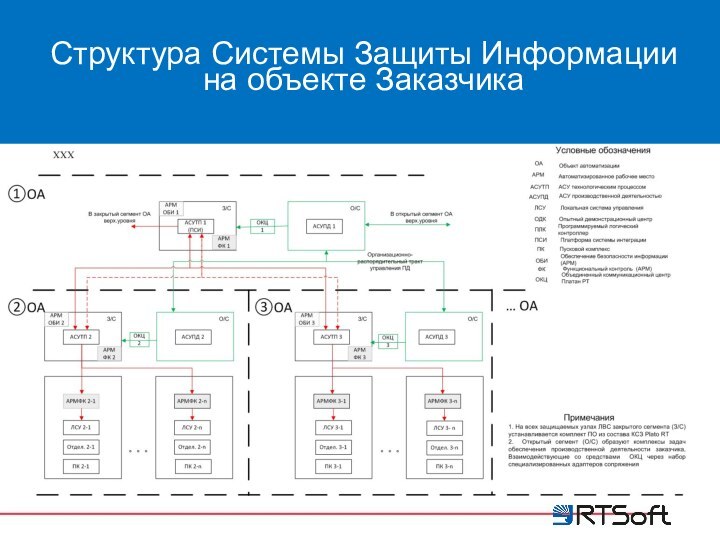

В целом, продукт применяется для построения высоконадежных, гарантированно защищенных сегментов критически важных систем в составе широкого класса систем: АСУ ТП, САЦ, ERP…