Слайд 2

Как выбрать хороший криптографический алгоритм

Слайд 3

Выбор алгоритма

воспользоваться известным алгоритмом, сравнительно давно опубликованным в

специальном издании;

довериться известной фирме, специализирующейся на продаже средств шифрования;

обратиться к независимому эксперту;

обратиться за поддержкой в соответствующее правительственное ведомство;

попытаться создать собственный криптографический алгоритм.

Слайд 4

Наиболее предпочтительной является использование известного алгоритма, сравнительно давно

опубликованного в специальном издании по проблемам криптографии.

Слайд 5

Криптографические алгоритмы, предназначенные для экспорта

Слайд 6

В настоящее время у пользователей ПК имеется возможность

применять шифровальные алгоритмы, встроенные в различные программные продукты.

Слайд 7

Считается, что

время от времени отдельные биты ключа подмешиваются

в шифртекст;

ключ имеет длину всего 30 бит вместо официально

заявляемых 100 бит;

в начало каждого шифруемого сообщения вставляется фиксированный заголовок;

любое шифрованное сообщение содержит отрезок случайного открытого текста вместе с соответствующим ему шифртекстом.

Слайд 8

Симметричный или асимметричный криптографический алгоритм?

Слайд 9

Симметричные криптографические алгоритмы имеют меньшую длину ключа и

работают быстрее, чем асимметричные.

Слайд 10

Симметричные криптографические алгоритмы служат для шифрования данных.

Асимметричные криптографические

алгоритмы отвечают за работу с ключами и многочисленными криптографическими

протоколами.

Слайд 11

Шифрование в каналах связи компьютерной сети

Слайд 12

Одной из отличительных характеристик любой компьютерной сети является

ее деление на уровни, каждый из которых отвечает за

соблюдение определенных условий и выполнение функций, которые необходимы для общения между собой компьютеров, связанных в сеть.

Слайд 13

Примерная модель компьютерной сети - OSI.

Слайд 14

OSI разносит коммуникационные функции по уровням.

Модель OSI выделяет

семь уровней: верхние три служат для связи с конечным

пользователем, а нижние четыре ориентированы на выполнение коммуникационных функций в реальном масштабе времени.

Слайд 15

Если данные шифруются на нижних уровнях, шифрование называется

канальным.

Если шифрование данных выполняется на верхних уровнях, то

оно зовется сквозным.

Слайд 17

При канальном шифровании шифруются абсолютно все данные, проходящие

через каждый канал связи.

Слайд 18

Недостатки канального шифрования

Данные приходится шифровать при передаче

по каждому физическому каналу компьютерной сети.

Отправка информации в

незашифрованном виде по какому-то из каналов ставит под угрозу обеспечение безопасности всей сети в целом.

Стоимость реализации канального шифрования в больших сетях может оказаться чрезмерно велика.

Необходимо защищать каждый узел компьютерной сети, через который проходят передаваемые по сети данные.

Слайд 20

При сквозном шифровании криптографический алгоритм реализуется на одном

из верхних уровней модели OSI.

Шифрованию подлежит только содержательная

часть сообщения, которое требуется передать по сети.

Слайд 21

Недостатки сквозного шифрования

Служебная информация передается по сети в

незашифрованном виде.

Более сложная работа с ключами.

Различия в коммуникационных протоколах

и интерфейсах в зависимости от типов компьютерных сетей и объединяемых в сеть компьютеров.

Слайд 23

При комбинированном шифровании работа с ключами ведется раздельно:

сетевые администраторы отвечают за ключи, используемые при канальном шифровании,

а о ключах, применяемых при сквозном шифровании, заботятся сами пользователи.

Слайд 25

При шифровании файлов необходимо предусмотреть специальные механизмы для

предотвращения возникновения ошибок в шифртексте.

Слайд 26

Особенности шифрования файлов

нередко после шифрования файла его незашифрованная

копия благополучно забывается на другом магнитном диске, на другом

компьютере или в виде распечатки, сделанной на принтере;

размер блока в блочном алгоритме шифрования может значительно превышать размер отдельной порции данных в структурированном файле;

Слайд 27

Особенности шифрования файлов

скорость шифрования файлов должна соответствовать скоростям,

на которых работают устройства ввода/вывода современных компьютеров;

разные пользователи должны

иметь доступ не только к различным файлам, но и к отдельным частям одного и того же файла.

Слайд 28

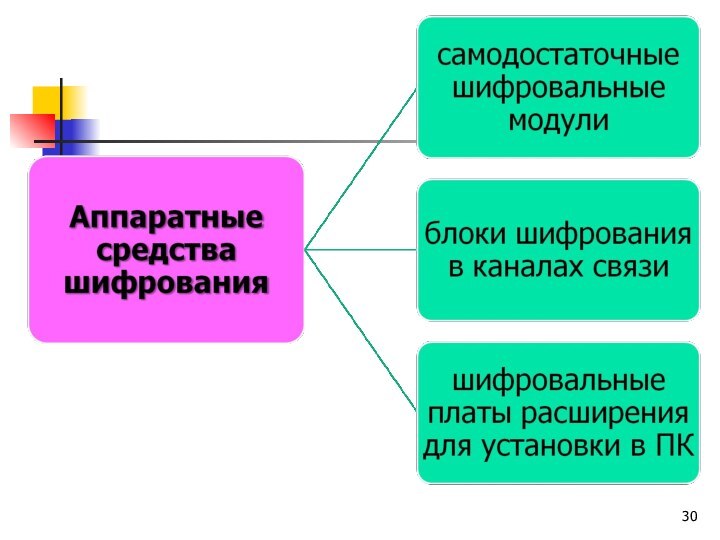

Аппаратное

и программное шифрование

Слайд 29

Аппаратное шифрование

обладает большей скоростью;

аппаратуру легче физически защитить от

проникновения извне;

аппаратура шифрования более проста в установке.

Слайд 31

Программное шифрование

программные средства шифрования легко копируются,

они просты

в использовании,

их нетрудно модифицировать в соответствии с конкретными

потребностями.

Слайд 32

Особенности применения встроенных средств шифрования файлов

ни в

коем случае нельзя хранить ключи на диске вместе с

зашифрованными с их помощью файлами,

незашифрованные копии файлов необходимо стереть сразу же после шифрования.