Слайд 2

Ғимарат ішіндегі мекеменің бөлімдері арасында сенімді ақпарат алмасуды

ұйымдастыру және деректер қорын ортақтасып пайдалануға мүмкіндік беретін компьютерлік

желіні жергілікті дейді

локальды желісі зерделеніп оның функциялары анықталады

ақпараттың қауіпсіздігін қамтамасыз ету құралдары зерттеледі, таңдалады және әдістері өңделеді

Ақпараттық қауіпсіздік саясатын жоспарлап берілген сенімділікті қамтамасыз ететін шараларын белгілеу және тиісті құралдармен қамтамсыз ету

Жергілікті желілерді қорғау

Слайд 3

Желідегі ақпаратты қорғау

Дербес компьютердегі жұмыстан желідегі жұмысқа көшу

келесі себептермен ақпаратты қорғау күрделендіреді:

1) желіде пайдаланушылардың үлкен саны және

олардың өзгергіш құрамы болады. Пайдаланушынының аты және паролі деңгейінде қорғау бөтен адамдардың желіге кіруден қорғамайды;

2) желінің маңызды ұзындығы және желіге ену көптеген потенциалды каналдарының бар болауы;

3) аппараттық және бағдарламалық қамтамасыз етудегі белгіленген жетіспеушіліктері пайдалану барысында анықталады.

Слайд 4

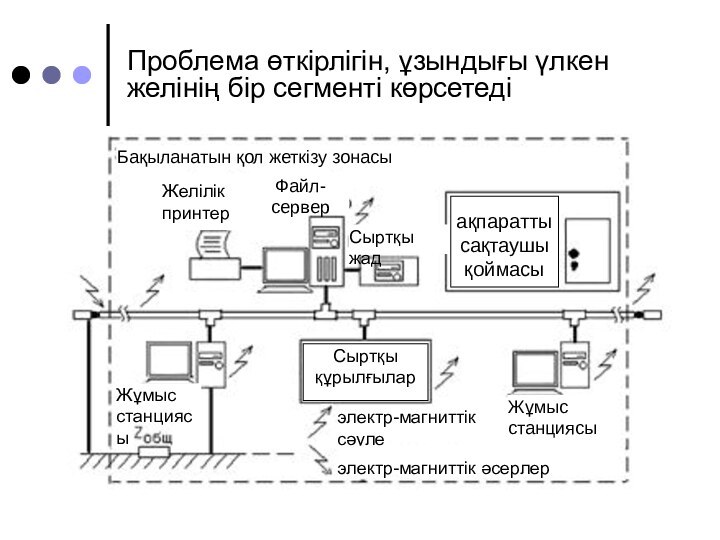

Проблема өткірлігін, ұзындығы үлкен желінің бір сегменті көрсетеді

Желілік

принтер

Бақыланатын қол жеткізу зонасы

Файл-сервер

Сыртқы жад

ақпаратты сақтаушы қоймасы

Жұмыс станциясы

Сыртқы

құрылғылар

электр-магниттік сәуле

электр-магниттік әсерлер

Жұмыс станциясы

Слайд 5

Қасақана әрекеттерді қақпайлау құралдары

Бүтіндей ақпаратты қорғауды қамтамасыз ету

құралдарын орындау тәсілі бойынша қасақана әрекеттерді қақпайлау мына топтарға

бөлуге болады:

1) техникалық (аппараттық ) құралдар.

Техникалық құралдардың артықшылығы олардың сенімділігі, субъективті факторлардан туәелсіз, модификацияға биік тұрақтылығы.

Әлсіз жақтары – иілгіштігі төмен, салыстырмалы көлемі және салмағы үлкен, құны жоғары.

2) бағдарламалық құралдар

пайдаланушыларды сәйкестендіру, қол жеткізуді бақылау, ақпаратты шифрлеу, қалған (жұмысшы) уақытша файлдан ақпараты өшіру, қорғау жүйелерін тестлік бақылау бағдарламаларынан құралады.

Слайд 6

Бағдарламалық құралдар

Бағдарламалық құралдардың артықшылығы:

әмбебаптық, иілгіштік, сенімділік,

құруы қарапайым,

модификацияға және дамуға қабілеттіліктері.

Жетіспеушіліктері

желінің функционалдылық шектелуі,

файл-сервер

және жұмысшы станциялардың ресурстарының бір бөлімін қолдану,

кездейсоқ немесе қасақана өзгертуге биік сезгіштік, компьютерлердің үлгісіне тәуелділігі

3) араласқан аппараттық-бағдарламалық құралдар қасиеттері аралық

Слайд 7

Ұйымдық құралдар

4) ұйымдық құралдар:

ұйымдық - техникалық

(компьютерлер орналастыру, кабелдік жүйе салу)

және ұйымдық-құқықтық құралдардан тұрады.

Оладың артықшылықтары:

әр текті проблемалардың жиынын шешуге мүмкіндік етеді,

орындауы қарапайым,

желідегі жағымсыз әрекеттерге жылдам сезінеді, модификация және даму мүмкіншіліктері шектелмеген.

Жетіспеушіліктері

жалпы ұйымдардағы субъективті факторларға биік тәуелділігі.

Слайд 8

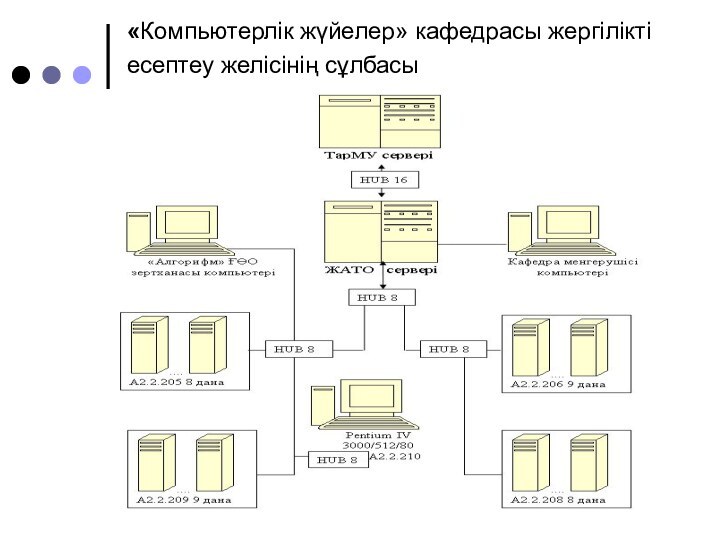

«Компьютерлік жүйелер» кафедрасы жергілікті есептеу желісінің сұлбасы

Слайд 10

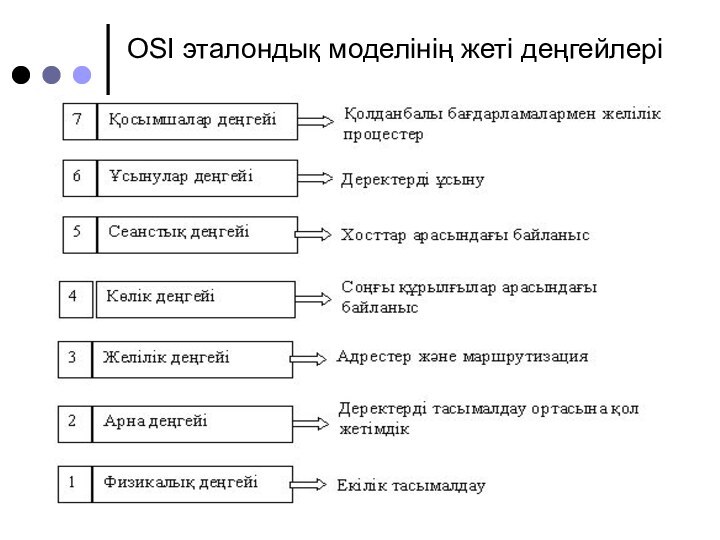

OSI эталондық моделінің жеті деңгейлері

Слайд 12

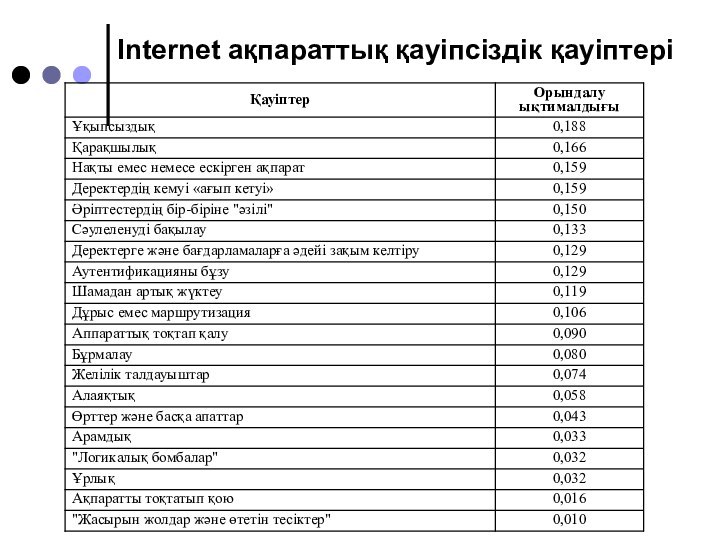

Internet ақпараттық қауіпсіздік қауіптері

Слайд 13

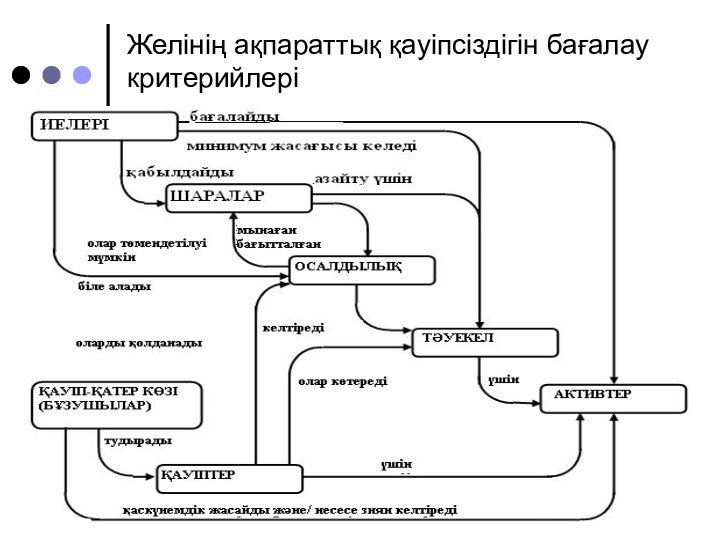

Желінің ақпараттық қауіпсіздігін бағалау критерийлері

Слайд 15

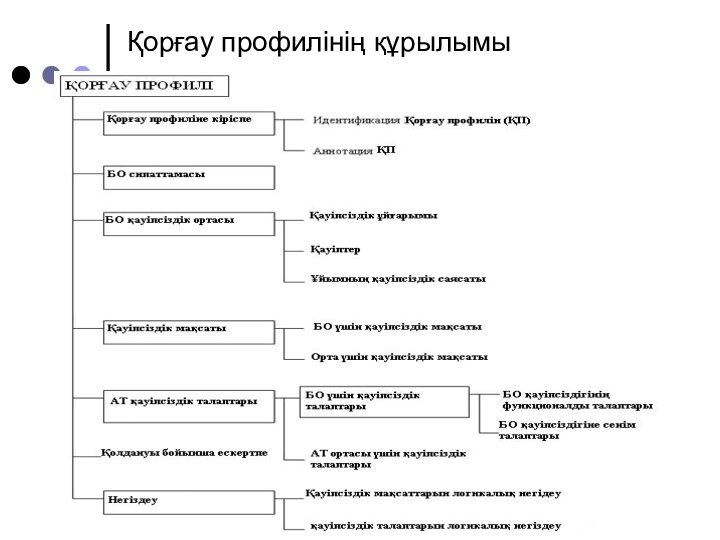

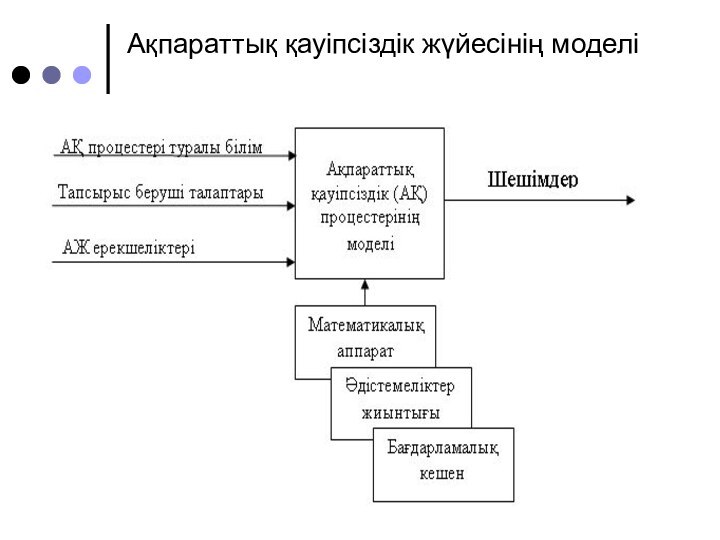

Ақпараттық қауіпсіздік жүйесінің моделі

Слайд 16

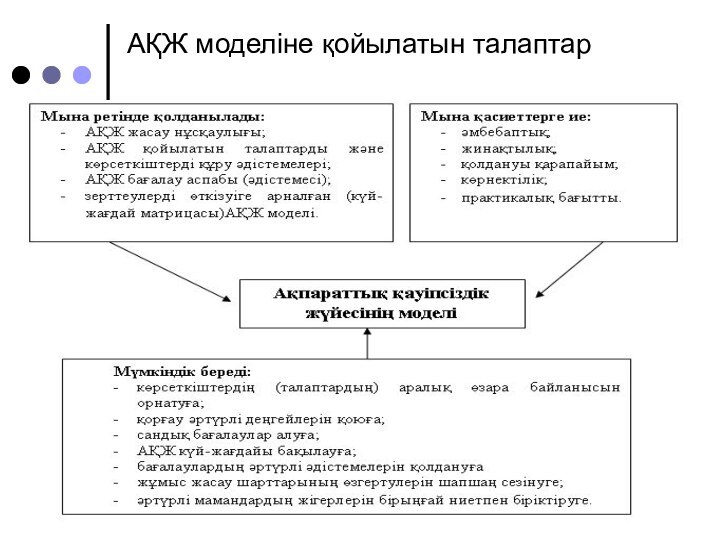

АҚЖ моделіне қойылатын талаптар

Слайд 17

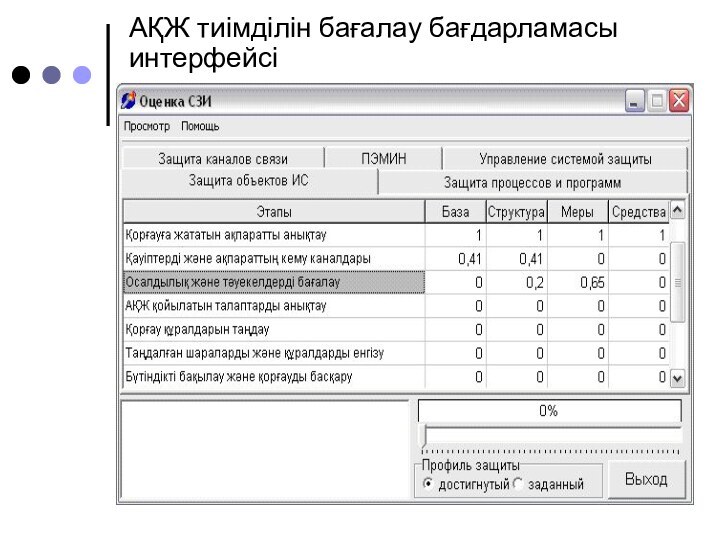

АҚЖ тиімділін бағалау бағдарламасы интерфейсі

Слайд 18

ҚОРЫТЫНДЫ

Өңделетін ақпараттың көлемінің өсуі және пайдаланушылар шеңберінің

кеңейуі ақпараттық жүйенің ресурстарына және деректеріне бекітілмеген қол жетімдік

жаңа мүмкіншіліктерге және олардың жоғары осалдылығына әкеледі.

Біріншіден, қорғау механизмдарын ақпараттық жүйе өңдеуімен бір уақытта жобалау қажет, бұл олардың келіспеушіліктерінен құтқарады, есептеуіш ортаға дер кезінде интеграциялау мүмкіншілігін береді және шығындарды қысқартады

Екіншіден, бірыңғай ақпаратты қорғау жүйесі рамкаларында кешенді қорғау сұрақтарын анық қарауға болады

Қауіпсіздік екі профилі қарастырылады: қойылатын талаптар және нақты қол жеткен. Қауіпсіздікке қойылатын талаптардың профилін АҚЖ құруға тапсырыс беруші алдын ала анықтайды

АҚЖ тиімділігі (сапасы) оған қойылған талаптардың орындалу дәрежесімен (толықтығымен) анықталады.

Слайд 19

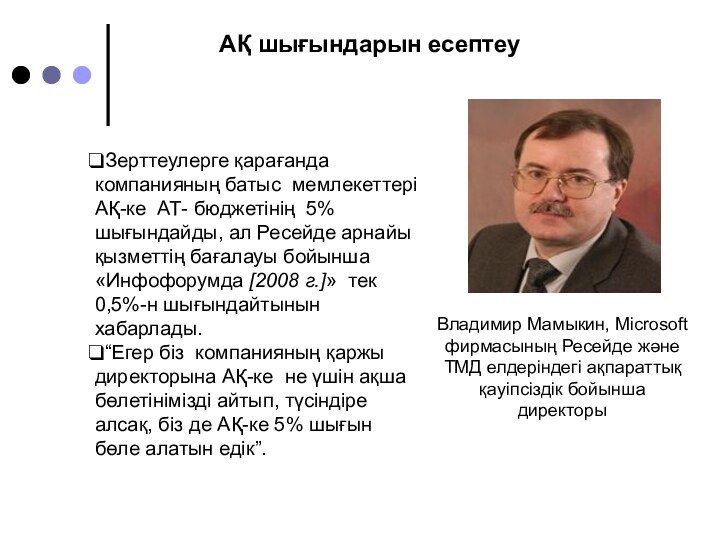

АҚ шығындарын есептеу

Зерттеулерге қарағанда компанияның батыс мемлекеттері АҚ-ке

АТ- бюджетінің 5% шығындайды, ал Ресейде арнайы қызметтің бағалауы

бойынша «Инфофорумда [2008 г.]» тек 0,5%-н шығындайтынын хабарлады.

“Егер біз компанияның қаржы директорына АҚ-ке не үшін ақша бөлетінімізді айтып, түсіндіре алсақ, біз де АҚ-ке 5% шығын бөле алатын едік”.

Владимир Мамыкин, Microsoft

фирмасының Ресейде және ТМД елдеріндегі ақпараттық қауіпсіздік бойынша директоры

Слайд 20

АҚ ғылыми зерттеу облысындағы негізгі бағыттар мен басымды

мәселелер

«Жүйенің қауіп-қатер қауіпсіздік моделін құру және оларды жүзеге

асыру әдістерін, әлсіз критерийлерін анықтау және жүйенің тұрақтылығына деструктивті әсер ету, методология және методикалық шығындарды бағалау аппаратын құру.

Экспертиза жүргізу үшін әдістер мен құралдарды құру және ақпаратты қорғау сапасын бағалау, ақпараттық ресурстарды, сонымен қатар негізгі жалпы жүйелік программалық құралдарды ақпараттық қауіпсіздікке сай екендігін тексеру.

Слайд 21

Бағалау әдістері

Криптотұрақтылықтың сараптамасы;

В.П. Иванов құрастырған санкционирленбеген енуден ақпараттың

математикалық қорғалуының бағасы;

Ойындардың теориясы;

Ақпараттық тәуекелділіктердің сараптауының және бақылауының

әдістері мен құралдары;

Криптохаттамалардың формальды сараптамасының әдістері

Слайд 22

Бағалау әдістері

Криптотұрақтылықтың сараптамасы;

В.П. Иванов құрастырған санкционирленбеген енуден ақпараттың

математикалық қорғалуының бағасы;

Ойындардың теориясы;

Ақпараттық тәуекелділіктердің сараптауының және бақылауының

әдістері мен құралдары;

Криптохаттамалардың формальды сараптамасының әдістері

Слайд 23

Криптотұрақтылықтың сараптамасы

«… it becomes increasingly clear that

the term "security" doesn't have meaning unless also you

know things like "Secure from whom?" or "Secure for how long?“»

Слайд 24

Криптотұрақтылықтың сараптамасы;

Ойындардың теориясы;

В.П. Иванов құрастырған санкционирленбеген енуден ақпараттың

математикалық қорғалуының бағасы;

Ақпараттық тәуекелділіктердің сараптауының және бақылауының әдістері

мен құралдары;

Британиялық CRAMM (Insight Consulting, Siemens)

Америкалық RiskWatch (компания RiskWatch)

Ресейлік ГРИФ (компания Digital Security).

Криптохаттамалардың формальды сараптамасының әдістері

Бағалау әдістері

Слайд 25

Ойындар теориясы (Bennet S. Yee)

Слайд 26

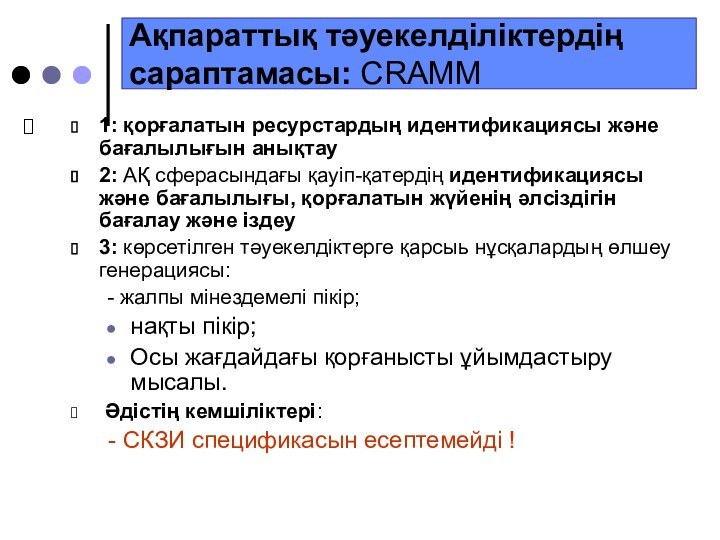

Ақпараттық тәуекелділіктердің сараптамасы: CRAMM

1: қорғалатын ресурстардың

идентификациясы және бағалылығын анықтау

2: АҚ сферасындағы қауіп-қатердің идентификациясы

және бағалылығы, қорғалатын жүйенің әлсіздігін бағалау және іздеу

3: көрсетілген тәуекелдіктерге қарсыь нұсқалардың өлшеу генерациясы:

- жалпы мінездемелі пікір;

нақты пікір;

Осы жағдайдағы қорғанысты ұйымдастыру мысалы.

Әдістің кемшіліктері:

- СКЗИ спецификасын есептемейді !

Слайд 27

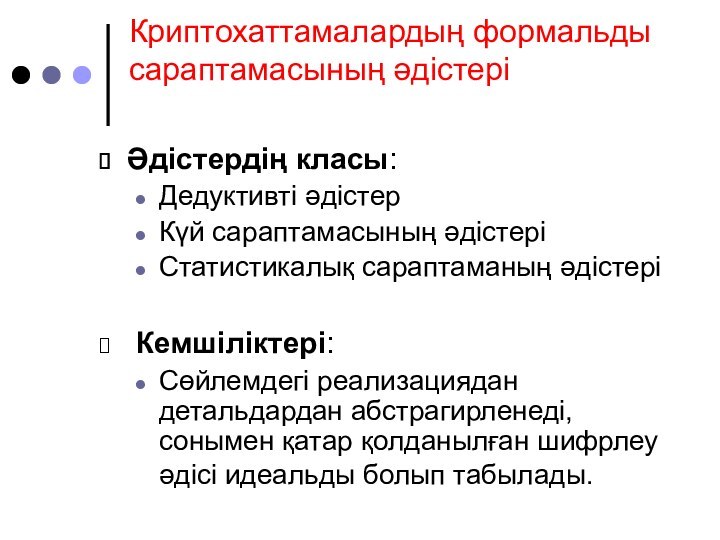

Криптохаттамалардың формальды

сараптамасының әдістері

Әдістердің класы:

Дедуктивті әдістер

Күй сараптамасының әдістері

Статистикалық сараптаманың

әдістері

Кемшіліктері:

Сөйлемдегі реализациядан детальдардан абстрагирленеді, сонымен қатар қолданылған шифрлеу

әдісі идеальды болып табылады.

Слайд 29

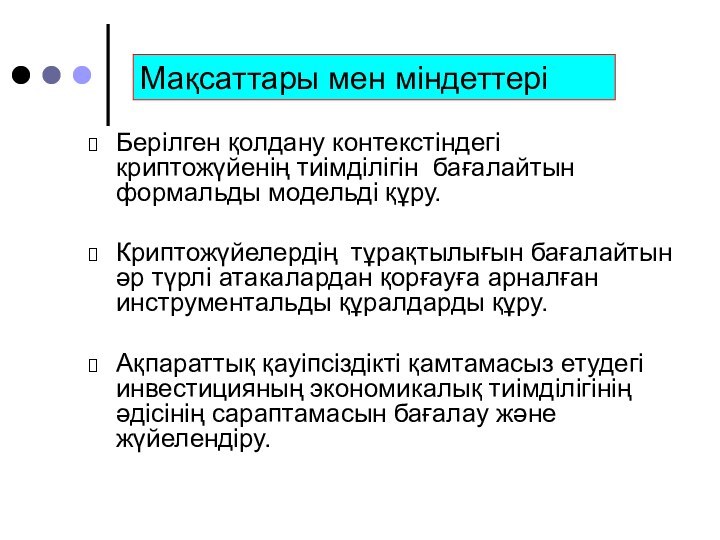

Мақсаттары мен міндеттері

Берілген қолдану контекстіндегі криптожүйенің тиімділігін

бағалайтын формальды модельді құру.

Криптожүйелердің тұрақтылығын бағалайтын әр түрлі атакалардан

қорғауға арналған инструментальды құралдарды құру.

Ақпараттық қауіпсіздікті қамтамасыз етудегі инвестицияның экономикалық тиімділігінің әдісінің сараптамасын бағалау және жүйелендіру.

Слайд 30

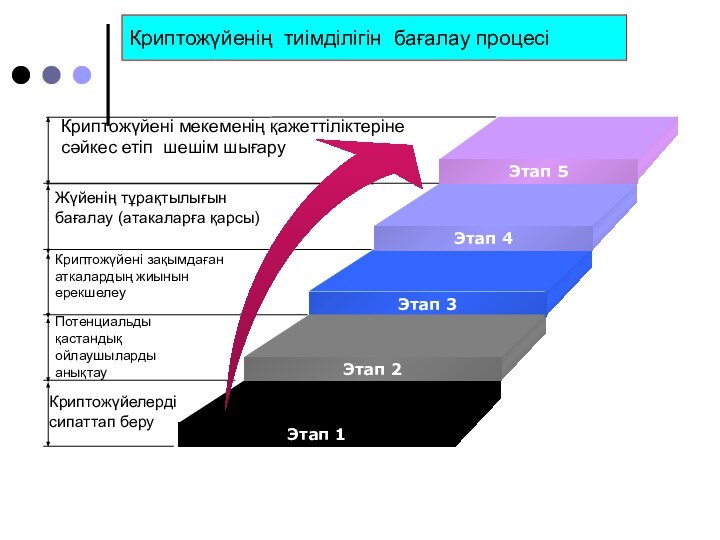

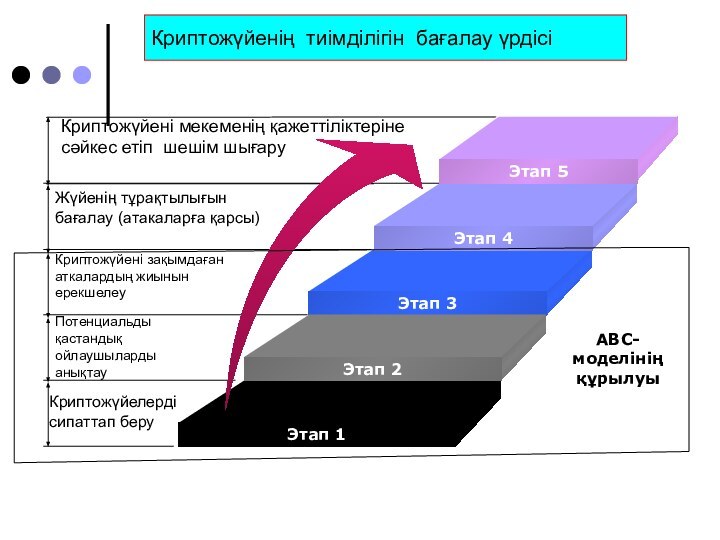

Криптожүйенің тиімділігін бағалау процесі

Жүйенің тұрақтылығын бағалау (атакаларға қарсы)

Криптожүйені

зақымдаған аткалардың жиынын ерекшелеу

Потенциальды қастандық ойлаушыларды анықтау

Криптожүйелерді сипаттап

беру

Этап 4

Этап 3

Этап 2

Этап 1

Этап 5

Криптожүйені мекеменің қажеттіліктеріне сәйкес етіп шешім шығару

Слайд 31

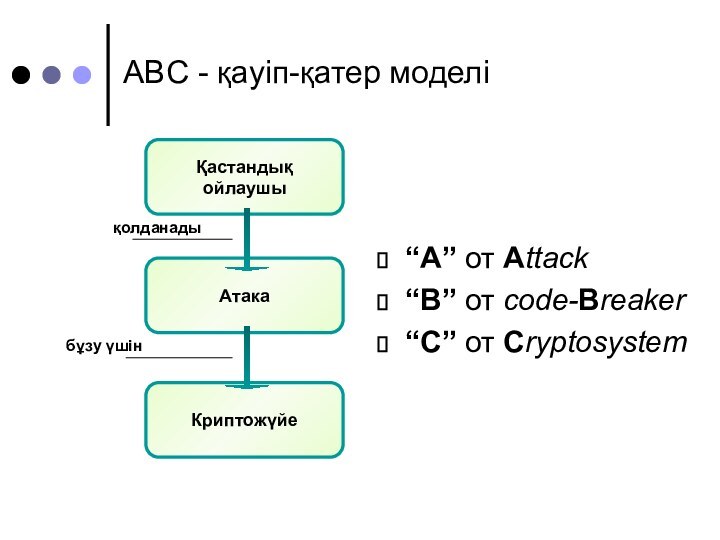

ABC - қауіп-қатер моделі

“A” от Attack

“B” от

code-Breaker

“C” от Cryptosystem

Слайд 32

Криптожүйенің тиімділігін бағалау үрдісі

Жүйенің тұрақтылығын бағалау (атакаларға

қарсы)

Криптожүйені зақымдаған аткалардың жиынын ерекшелеу

Потенциальды қастандық ойлаушыларды анықтау

Криптожүйелерді

сипаттап беру

Этап 4

Этап 3

Этап 2

Этап 1

Этап 5

Криптожүйені мекеменің қажеттіліктеріне сәйкес етіп шешім шығару

ABC-моделінің құрылуы

Слайд 33

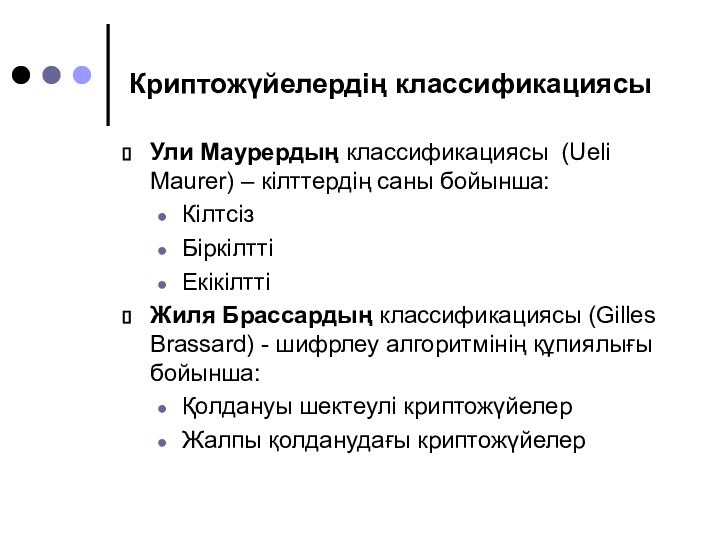

Ули Маурердың классификациясы (Ueli Maurer) – кілттердің саны

бойынша:

Кілтсіз

Біркілтті

Екікілтті

Жиля Брассардың классификациясы (Gilles Brassard) - шифрлеу алгоритмінің құпиялығы

бойынша:

Қолдануы шектеулі криптожүйелер

Жалпы қолданудағы криптожүйелер

Криптожүйелердің классификациясы

Слайд 34

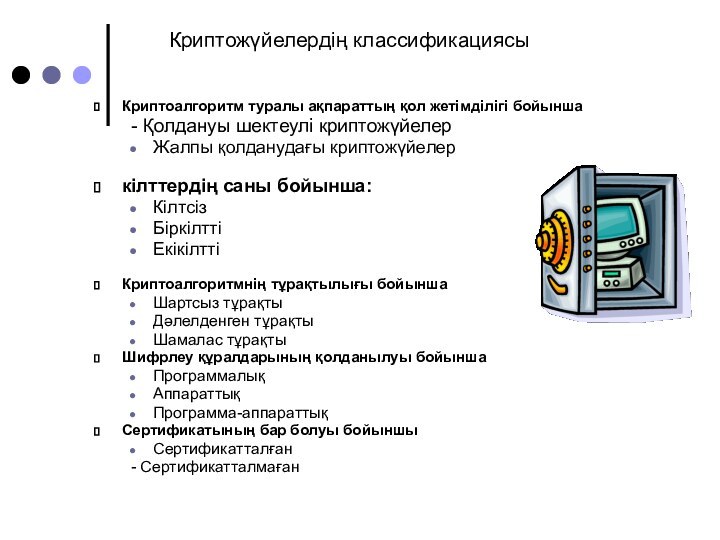

Криптожүйелердің классификациясы

Криптоалгоритм туралы ақпараттың қол жетімділігі бойынша

- Қолдануы шектеулі криптожүйелер

Жалпы қолданудағы криптожүйелер

кілттердің

саны бойынша:

Кілтсіз

Біркілтті

Екікілтті

Криптоалгоритмнің тұрақтылығы бойынша

Шартсыз тұрақты

Дәлелденген тұрақты

Шамалас тұрақты

Шифрлеу құралдарының қолданылуы бойынша

Программалық

Аппараттық

Программа-аппараттық

Сертификатының бар болуы бойыншы

Сертификатталған

- Сертификатталмаған

Слайд 35

Бұзушылардың классификациясы

Бұзушының моделі төмендегілерді есептеуі міндетті:

Адамдар категориясы, бұл

категорияда бұзушы болуы мүмкін;

Бұзушының біліктілігі және оның техникалық жабдықталуы

туралы деректер;

Бұзушының орындалуы мүмкін болатын мақсаттары және одан күтетін іс-әрекет.

Мотив (деректеме) бойынша Брюса Шнайердың классификациясы:

Арнайы бұзуға ниеттенген бұзушылар;

Эмоциональды күйде бұзуға ниеттенген бұзушылар;

Достары/туысқандары;

Өндірістік бәсекелестері;

Пресса;

Үкімет;

Полиция;

Ғылыми-зерттеу мекемелері.

Слайд 36

Бұзушылардың классификациясы

Техникалық жабдықталуы бойынша

Дербес компьютер

ЭЕМ желісі

Суперкомпьютер

Соңғы мақсаты бойынша

алгоритмде

әлсіздікті анықтау (Обнаружение слабости в алгоритме)

Алгоритмді түгелімен бұзу

Шифрленетін

құралдарға енуі бойынша

«ішкі» бұзушы

«сыртқы» бұзушы

Дайындық деңгейі бойынша

Қолданушы деңгейінде компьютермен өзара әрекеттестік

Математикалық аппарат

Программалау

Электротехника және физика

Әлеуметтік инженерия

шифрлеу туралы бірінші ақпарат бойынша

қолданушы

криптограф

«клептограф»

кооперацияның мүмкіндігі бойынша

«жалғыз»

Ұйым

Слайд 37

Шабуылдардың классификациясы (1/2)

Ашық және шифрленген мәтінге ену

негізінде:

тек шифрмәтін

Ашық мәтін

Таңдап алынған ашық мәтін

Адаптивті таңдап алынған ашық

мәтін

каналдардан алынған ақпарат

Үрдістерді бақылауы бойынша:

Пассивті

активті

Шабуылдардың шығуы бойынша:

Толық бұзу

глобальды дедукция

Бөліктенген дедукция

Ақпараттық дедукция

критикалық ресурстары бойынша:

жады

уақыт

Мәліметтер

Слайд 38

Шабуылдардың классификациясы (2/2)

Әр түрлі шифрлерге қолданылуы бойынша

универсальды

(әмбебап)

шифрдың анықталған категориясы бойынша

нақты криптоалгоритмге

Қолданылатын құралдары бойынша

Математикалық әдістер

шифрлеу үрдісінің

физическалық параметрлерін алатын (перехват) құралдар

Эволюциялық программалау

Кванттық компьютерлер

Қадам бойынша

Құпиялықтың бұзылуы

Бүтіндіктің бұзылуы

Қол жетімділіктің бұзылуы

параллельдеу мүмкіндігі бойынша

Бөлінген

Бөлінбеген

Слайд 39

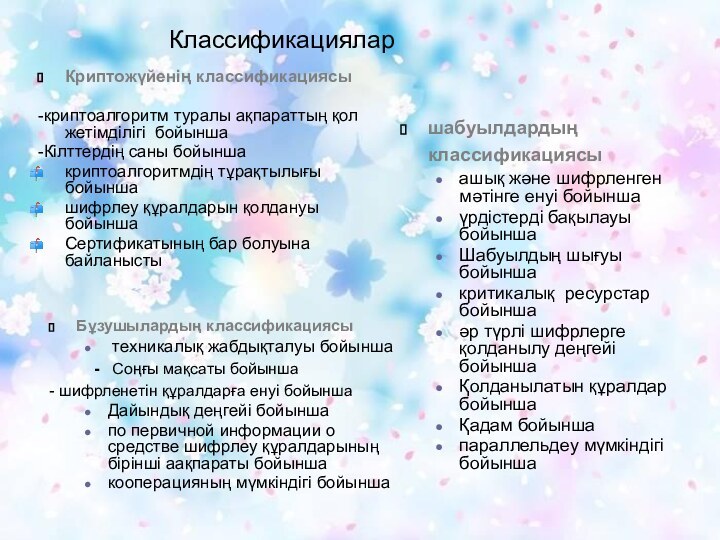

Классификациялар

Криптожүйенің классификациясы

-криптоалгоритм туралы ақпараттың қол жетімділігі бойынша

-Кілттердің

саны бойынша

криптоалгоритмдің тұрақтылығы бойынша

шифрлеу құралдарын қолдануы бойынша

Сертификатының бар болуына

байланысты

Бұзушылардың классификациясы

техникалық жабдықталуы бойынша

- Соңғы мақсаты бойынша

- шифрленетін құралдарға енуі бойынша

Дайындық деңгейі бойынша

по первичной информации о средстве шифрлеу құралдарының бірінші аақпараты бойынша

кооперацияның мүмкіндігі бойынша

шабуылдардың классификациясы

ашық және шифрленген мәтінге енуі бойынша

үрдістерді бақылауы бойынша

Шабуылдың шығуы бойынша

критикалық ресурстар бойынша

әр түрлі шифрлерге қолданылу деңгейі бойынша

Қолданылатын құралдар бойынша

Қадам бойынша

параллельдеу мүмкіндігі бойынша

Слайд 40

Экономикалық тиімділікті бағалау әдісін таңдау

Слайд 41

«As information security is about power and money

…, the evaluator should not restrict herself to technical

tools like cryptanalysis and information flow, but also apply

economic tools»

Ross Anderson,

Professor in Security Engineering at the University of Cambridge Computer Laboratory

Шешімдер

Слайд 42

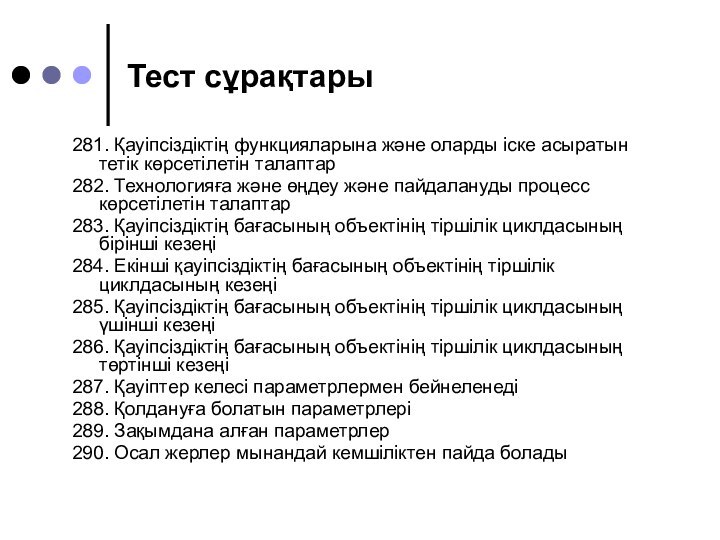

Тест сұрақтары

281. Қауiпсiздiктiң функцияларына және оларды iске асыратын

тетiк көрсетiлетiн талаптар

282. Технологияға және өңдеу және пайдалануды процесс

көрсетiлетiн талаптар

283. Қауiпсiздiктiң бағасының объектiнiң тiршiлiк циклдасының бiрiншi кезеңi

284. Екiншi қауiпсiздiктiң бағасының объектiнiң тiршiлiк циклдасының кезеңi

285. Қауiпсiздiктiң бағасының объектiнiң тiршiлiк циклдасының үшiншi кезеңi

286. Қауiпсiздiктiң бағасының объектiнiң тiршiлiк циклдасының төртiншi кезеңi

287. Қауiптер келесi параметрлермен бейнеленедi

288. Қолдануға болатын параметрлері

289. Зақымдана алған параметрлер

290. Осал жерлер мынандай кемшiлiктен пайда болады