Слайд 2

Асимметричная криптография

М

Слайд 3

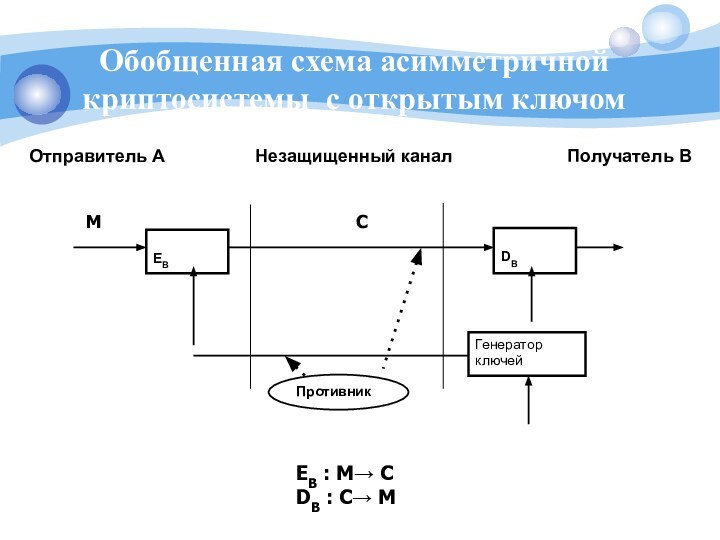

Обобщенная схема асимметричной криптосистемы с открытым ключом

Отправитель

А

Незащищенный канал Получатель В

EB : M→ C

DB : C→ M

M

C

Слайд 4

Подмена открытого ключа асимметричной системы

А передает шифрованную информацию

B. E перехватывает открытый ключ e, посланный B для

A. Затем создает пару ключей e’и d’ , «маскируется» под B, посылая А открытый ключ e’, который, как думает А, открытый ключ, посланный ему B. E перехватывает зашифрованные сообщения от А к B, расшифровывает их с помощью секретного ключа d’ , заново зашифровывает открытым ключом e участника B и отправляет сообщение B. Таким образом, никто из участников не догадывается, что есть третье лицо, которое может как просто перехватить сообщение , так и подменить его на ложное сообщение . Это подчеркивает необходимость аутентификации открытых ключей. Для этого используются сертификаты ключей.

Слайд 5

Подмена открытого ключа асимметричной системы

Слайд 6

Инфраструктура открытых ключей (1)

Инфраструктура открытых ключей ( PKI -

Public Key Infrastructure) - технология аутентификации с помощью открытых

ключей. Это комплексная система, которая связывает открытые ключи с личностью пользователя посредством удостоверяющего центра (УЦ).

Фактически, PKI представляет собой систему, основным компонентом которой является удостоверяющий центр и пользователи, взаимодействующие между собой посредством удостоверяющего центра

Слайд 7

Инфраструктура открытых ключей (2)

В основе PKI лежит использование

криптографической системы с открытом ключом и несколько основных принципов:

закрытый

ключ известен только его владельцу;

удостоверяющий центр создает сертификат открытого ключа, удостоверяя этот ключ;

никто не доверяет друг другу, но все доверяют удостоверяющему центру;

удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом.

Слайд 8

Объекты PKI (1)

PKI реализуется в модели клиент-сервер.

Основные компоненты

PKI

Удостоверяющий центр (УЦ) является основной структурой, формирующей цифровые

сертификаты подчиненных центров сертификации и конечных пользователей.

Сертификат открытого ключа (чаще всего просто сертификат) - это данные пользователя и его открытый ключ, скрепленные подписью УЦ.

Слайд 9

Сертификаты открытых ключей. Основные понятия

Х.500 – стандарт службы

каталогов.

Рекомендации Х.509 Международного союза телекоммуникаций (ITU – International

Telecommunication Union) – часть рекомендаций серии Х.500. Появился в 1988 году. После исправлений – в 1993 году.

Обозначения:

Y«Х» - удостоверение пользователя Х, выданное центром сертификации Y

Y{I} – подпись I объектом Y. Она состоит из I с добавленным шифрованным хэш-кодом.

Слайд 10

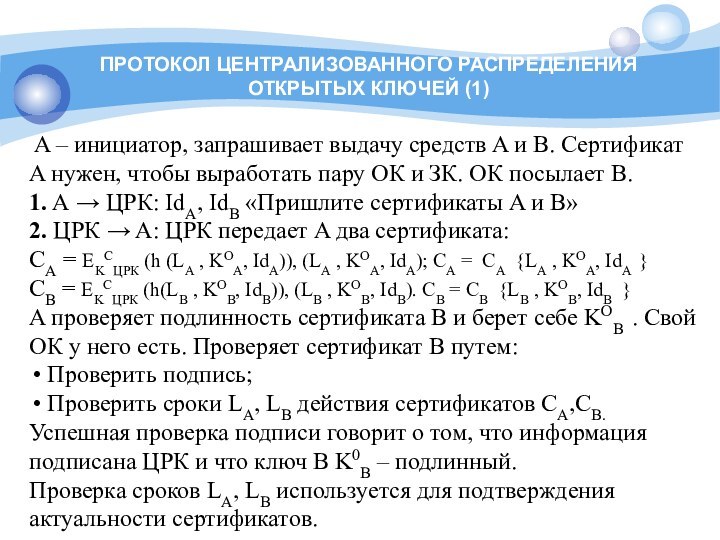

ПРОТОКОЛ ЦЕНТРАЛИЗОВАННОГО РАСПРЕДЕЛЕНИЯ

ОТКРЫТЫХ КЛЮЧЕЙ (1)

A –

инициатор, запрашивает выдачу средств A и B. Сертификат A

нужен, чтобы выработать пару ОК и ЗК. ОК посылает B.

1. A → ЦРК: IdA, IdB «Пришлите сертификаты A и B»

2. ЦРК → A: ЦРК передает A два сертификата:

СА = EKCЦРК (h (LА , KOA, IdA)), (LА , KOA, IdA); СА = СА {LА , KOA, IdA }

СВ = EKCЦРК (h(LВ , KOB, IdB)), (LВ , KOB, IdB). СВ = СВ {LВ , KOB, IdB }

A проверяет подлинность сертификата B и берет себе KOB . Свой ОК у него есть. Проверяет сертификат B путем:

Проверить подпись;

Проверить сроки LА, LВ действия сертификатов СА,СВ.

Успешная проверка подписи говорит о том, что информация подписана ЦРК и что ключ B K0B – подлинный.

Проверка сроков LА, LВ используется для подтверждения актуальности сертификатов.

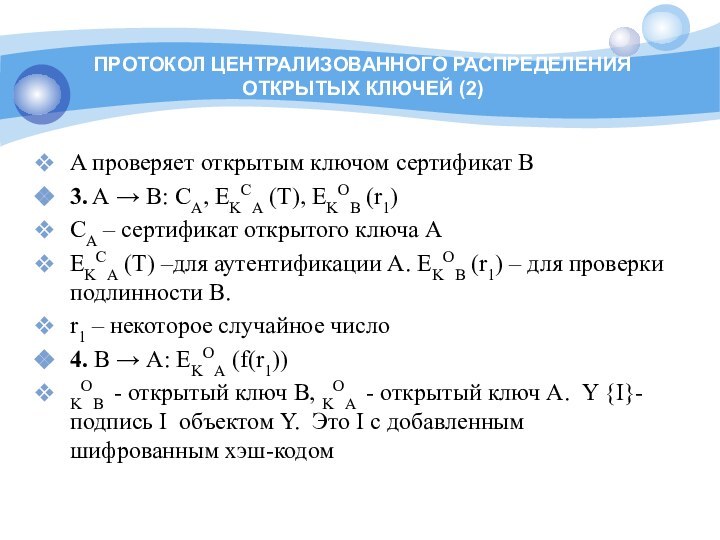

Слайд 11

ПРОТОКОЛ ЦЕНТРАЛИЗОВАННОГО РАСПРЕДЕЛЕНИЯ

ОТКРЫТЫХ КЛЮЧЕЙ (2)

A проверяет открытым

ключом сертификат B

3. A → B: CA, EKCA (T),

EKOB (r1)

CA – сертификат открытого ключа А

EKCA (T) –для аутентификации А. EKOB (r1) – для проверки подлинности B.

r1 – некоторое случайное число

4. В → А: EKOА (f(r1))

KOВ - открытый ключ В, KOА - открытый ключ А. Y {I}-подпись I объектом Y. Это I c добавленным шифрованным хэш-кодом

Слайд 12

Объекты PKI (2)

Регистрационный центр (РЦ) - необязательный компонент

системы, предназначенный для регистрации пользователей. Удостоверяющий центр доверяет регистрационному

центру проверку информации о субъекте. Регистрационный центр, проверив правильность информации, подписывает её своим ключом и передаёт удостоверяющему центру, который, проверив ключ регистрационного центра, выписывает сертификат.

Слайд 13

Объекты PKI (3)

Один регистрационный центр может работать с

несколькими удостоверяющими центрами (т.е. состоять в нескольких PKI), один

удостоверяющий центр может работать с несколькими регистрационными центрами. Иногда, удостоверяющий центр выполняет функции регистрационного центра.

Конечные пользователи - пользователи или приложения, являющиеся владельцами сертификата и использующие инфраструктуру управления открытыми ключами.

Слайд 14

Основные поля сертификата Х.509 (1)

V – версия:

SN –

порядковый номер;

AI – идентификатор алгоритма подписи (не слишком полезное,

т.к. в конце есть поле в подписи);

СА – имя объекта, выдавшего сертификат;

ТА – срок действия;

А – имя субъекта;

АР – информация об открытом ключе субъекта.

CA«A» = CA {V,SN,AI,CA,TA , A, AP}, где

Y«Х» - удостоверение Х, выдан. Y; Y{I} – подпись I объектом Y.

Слайд 15

Структура сертификата X.509

Рекомендация ITU – international telecommunicaon Union

Срок действия

Пользователь которому направляется сертификат

Инф-ция об ОК

Подпись, зашифрование I

I

Слайд 16

Стандарт X.509 версия 3

Типы дополнений:

ограничивающие

информационные

Слайд 17

Отзыв сертификатов (1)

В некоторых ситуациях желательно иметь возможность

отменить действие сертификата до окончания срока его действия по

следующим причинам:

1. Секретный ключ пользователя оказался скомпрометированным.

2. Пользователь больше не сертифицируется в данном центре сертификации.

3. Сертификат данного центра сертификации оказался скомпрометированным.

Слайд 18

Отзыв сертификатов (2)

Каждый центр должен поддерживать список отозванных

сертификатов (CRL – Certificate Revocation List). CRL должны размещаться

в каталоге, подписываются центром сертификации и включают имя центра, дату создания списка, дату выхода следующей версии CRL и запись для каждого отозванного сертификата. Запись состоит из порядкового номера сертификата и даты отзыва этого сертфиката.

Слайд 19

Важность стандарта Х.509

Структура сертификатов и протоколов аутентификации, определяемых

в Х.509, используется в протоколах S/MIME (Secure/Multipurpose Internet Mail

Extension) – защищенное многоцелевое расширение электронной почты, IP Security, SSL/TLS, SET.

Слайд 20

Электронная цифровая подпись по RSA

Подписывание A:

SA =

mdA mod n

dA – секретный ключ

Проверка для B:

A? B:

SA, M'

B:m' = h (M')

m = (SA)eA mod n

сравнивает m = m'

Слайд 21

Архитектуры PKI

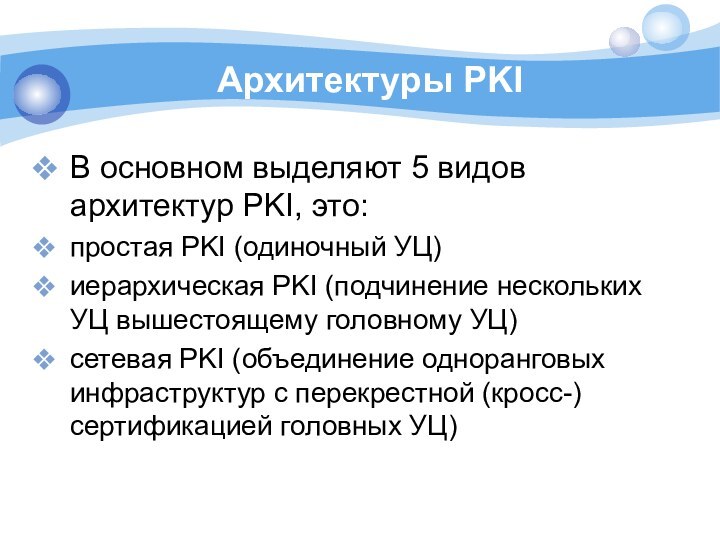

В основном выделяют 5 видов архитектур PKI,

это:

простая PKI (одиночный УЦ)

иерархическая PKI (подчинение нескольких УЦ

вышестоящему головному УЦ)

сетевая PKI (объединение одноранговых инфраструктур с перекрестной (кросс-) сертификацией головных УЦ)

Слайд 22

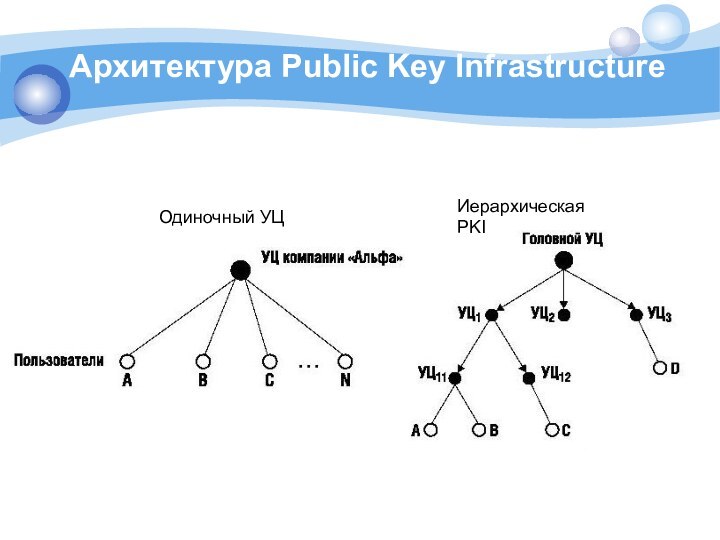

Архитектура Public Key Infrastructure

Одиночный УЦ

Иерархическая PKI

Слайд 23

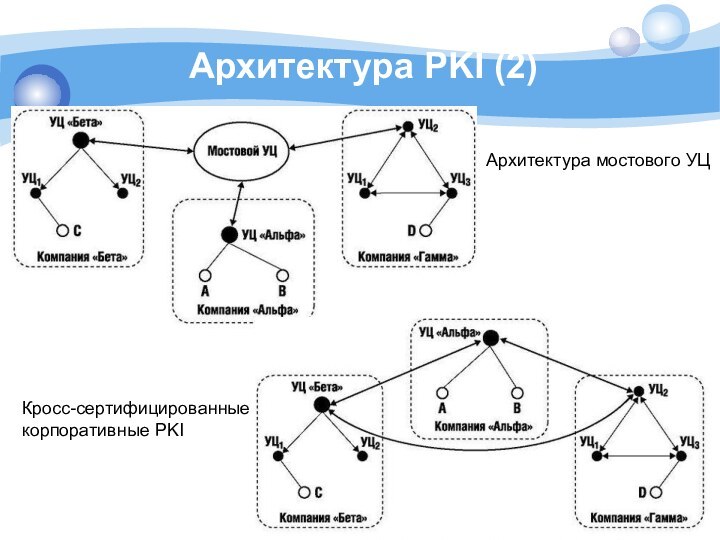

Архитектуры PKI

4.Кросс-сертифицированные корпоративные PKI (смешанный вид иерархической и

сетевой архитектур. Есть несколько фирм, у каждой из которых

организована какая-то своя PKI, но они хотят общаться между собой

5.Архитектура мостового УЦ (убирает недостатки сложного процесса сертификации в кросс-сертифицированной корпоративной PKI. В данном случае все компании доверяют не какой-то одной или двум фирмам, а одному определённому мостовому УЦ, который является практически их головным УЦ)

Слайд 24

Архитектура PKI (2)

Кросс-сертифицированные

корпоративные PKI

Архитектура мостового УЦ

Слайд 25

. Строгая иерархия удостоверяющих центров

Слайд 26

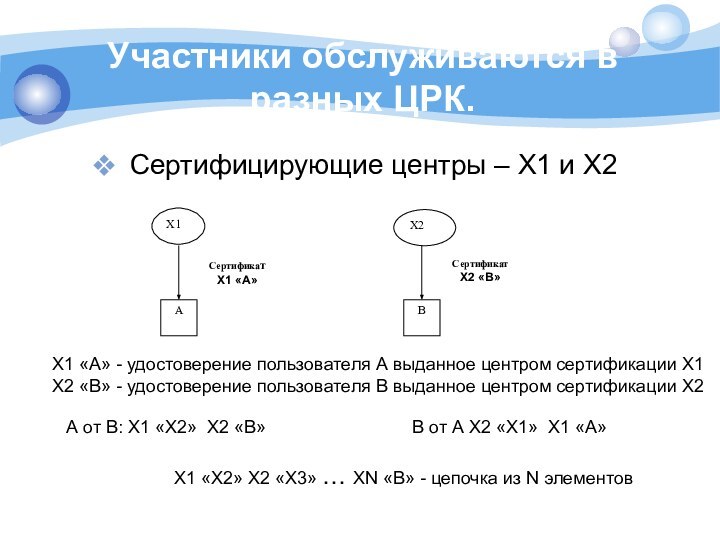

Участники обслуживаются в разных ЦРК.

Сертифицирующие центры – X1

и X2

X1 «A» - удостоверение пользователя А выданное

центром сертификации Х1

X2 «B» - удостоверение пользователя В выданное центром сертификации Х2

А от В: X1 «X2» X2 «B»

В от А X2 «Х1» X1 «А»

Х1 «X2» Х2 «X3» … XN «B» - цепочка из N элементов

Слайд 27

Построение цепочки доверия

XWVYZ : от А к В

Z

Y V W X : от

В к А

Слайд 28

Прямые, возвратные и самоподписанные сертификаты

Прямые сертификаты. Сертификаты Х,

выданные другими центрами сертификации.

Возвратные сертификаты. Сертификаты, выданные Х для

сертификации других центров сертификации.

Самоподписанный сертификат. Открытый ключ для корневой подписи распространяется с автоподписью. Известен всем программным средствам.

Слайд 29

Структура иерархической PKI (1)

Имеется главный (корневой) управляющий

центр (назовем его УЦ1). Подлинность открытого ключа УЦ1 подтверждается

соответствующим юридическим документом. УЦ1 составляет справочники открытых ключей и выдает сертификаты пользователям второго уровня P2i и управляющим центрам второго уровня УЦ2j. Эти справочники и сертификаты УЦ1 подписывает своим ключом.

Слайд 30

Структура иерархической PKI (2)

Каждый управляющий центр второго

уровня обслуживает свою группу пользователей и управляющих центров третьего

уровня, подписывая их открытые ключи своим.

В такой системе может быть произвольное количество уровней.

Слайд 31

Проверка сертификатов в иерархической PKI (1)

Для того, чтобы

проверить принадлежность открытого ключа пользователя n-го уровня, необходимо проверить

сертификат, выданный соответствующим УЦ n-1-го уровня. Подпись этого УЦ можно проверить по сертификату, выданному УЦ n-2 – го уровня, и т. д., а подлинность подписи корневого УЦ гарантируется юридическим документом.

Слайд 32

Проверка сертификатов в иерархической PKI (2)

Для того чтобы

все пользователи системы могли проверить подлинность сертификатов друг друга,

каждый из УЦ, к которому они принадлежат, распределяет между пользователями подписанный этим УЦ справочник открытых ключей, в котором указаны открытые ключи главного УЦ и всех подчиненных УЦ, через которые проходит путь от данного пользователя к главному УЦ

Слайд 33

Иерархическая модель доверительных отношений УЦ

Слайд 34

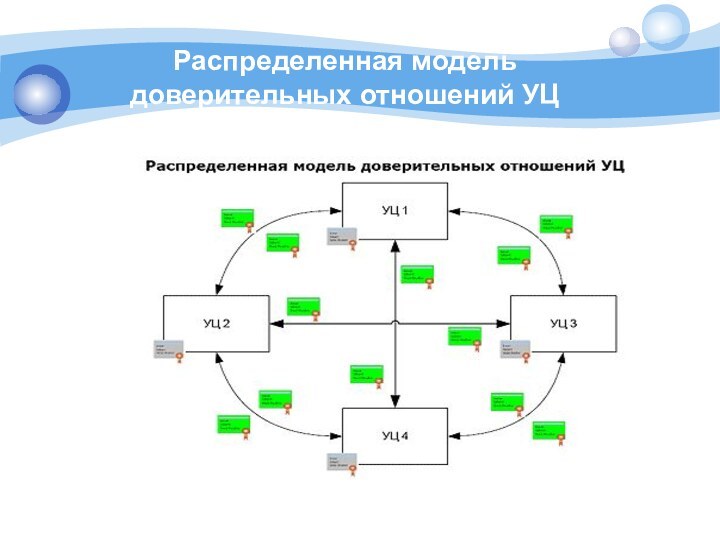

Распределенная модель доверительных отношений УЦ