- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Ассиметричное шифрование

Содержание

- 2. Определение Способ шифрования, в котором для

- 3. Открытый и закрытый ключиОткрытый(публичный) ключ – это

- 4. Другими словамиЛюбой желающий может с помощью открытого

- 5. Односторонняя(вычислительно необратимая функция)Функция реализующая преобразование, которое сложно обратить, без знания некоторой секретной информации.

- 6. Вариант алгоритма асимметричного шифрованияВыбрать два простых числа

- 7. Вариант алгоритма ассиметричного шифрованияПоложим p=7q=11ТогдаN=77E=13D=37Следовательно для зашифровывания числа 8А для расшифровывания

- 8. Это так, потому чтоВсе сравнимые по модулю

- 9. В чём проблемаЭффективность такого рода алгоритмов базируется

- 10. Экскурс в прошлое(или откуда (p-1)•(q-1))Число элементов кольца

- 11. Как происходит шифрованиеОткрытый текст разбивается на блоки

- 12. Процедура шифрования

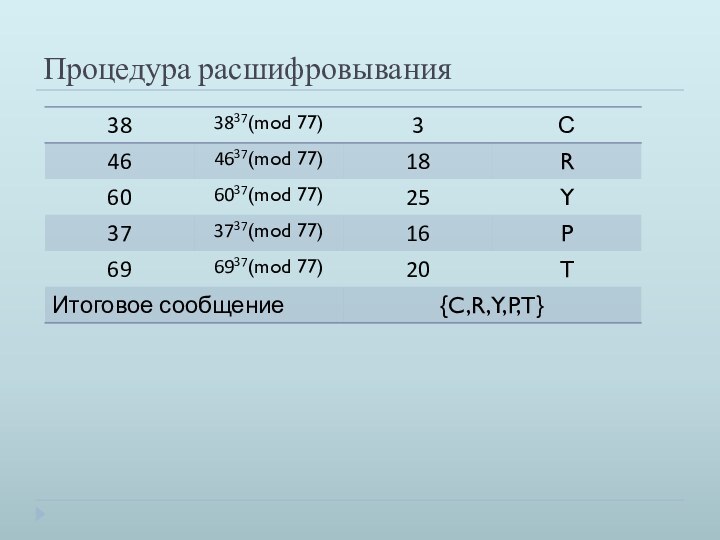

- 13. Процедура расшифровывания

- 14. Как выглядит переписка при использовании шифрования с

- 15. Как работает ЭЦПАлисаБобЕё важный документХЭШ её важного

- 16. ЗнатьЧто такое вычислительно необратимые ф-иЧто такое ассиметричное

- 17. Скачать презентацию

- 18. Похожие презентации

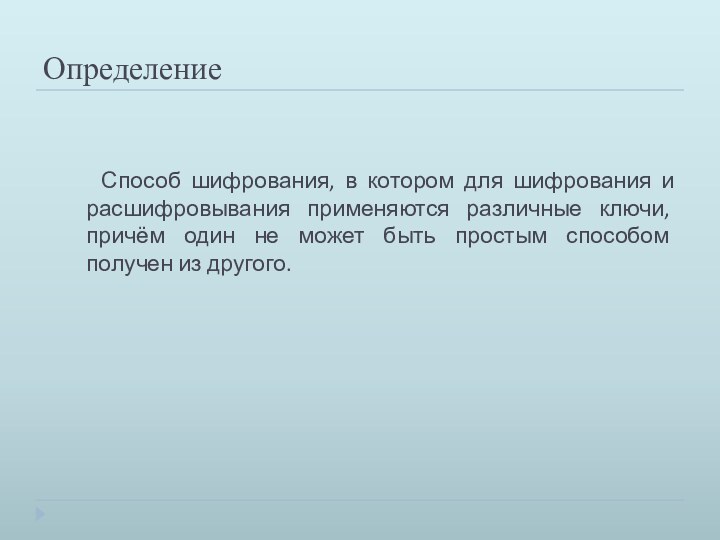

Определение Способ шифрования, в котором для шифрования и расшифровывания применяются различные ключи, причём один не может быть простым способом получен из другого.

Слайд 3

Открытый и закрытый ключи

Открытый(публичный) ключ – это ключ,

который известен каждому и не является секретной частью алгоритма

шифрования. С его помощью, любой желающий может зашифровать сообщение.Закрытый ключ – это часть алгоритма, которая является секретной, только обладая этим ключом можно расшифровать сообщение, полученное с помощью открытого ключа и криптографического преобразования.

Слайд 4

Другими словами

Любой желающий может с помощью открытого ключа

зашифровать своё послание и отправить его владельцу секретного ключа

Имеет

место следующее преобразование:Сообщение + открытый ключ пользователя = шифртекст

Шифртекст + секретный ключ пользователя = сообщение

Слайд 5

Односторонняя(вычислительно необратимая функция)

Функция реализующая преобразование, которое сложно обратить,

без знания некоторой секретной информации.

Слайд 6

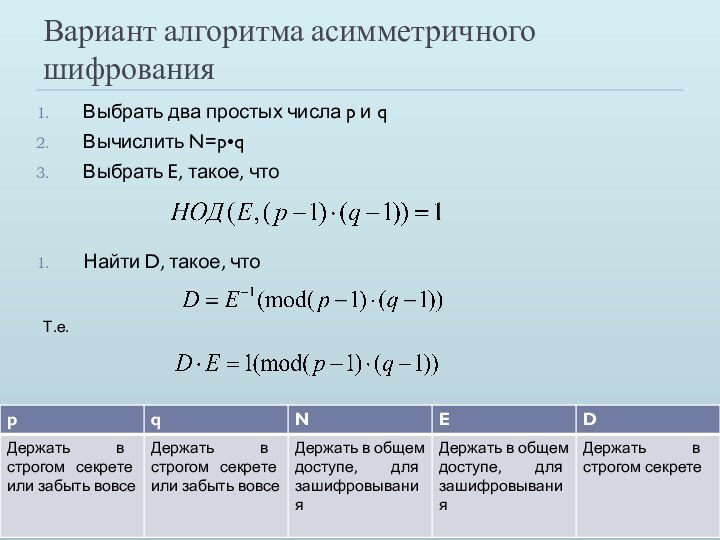

Вариант алгоритма асимметричного шифрования

Выбрать два простых числа p

и q

Вычислить N=p•q

Выбрать E, такое, что

Найти D, такое, что

Т.е.

Слайд 7

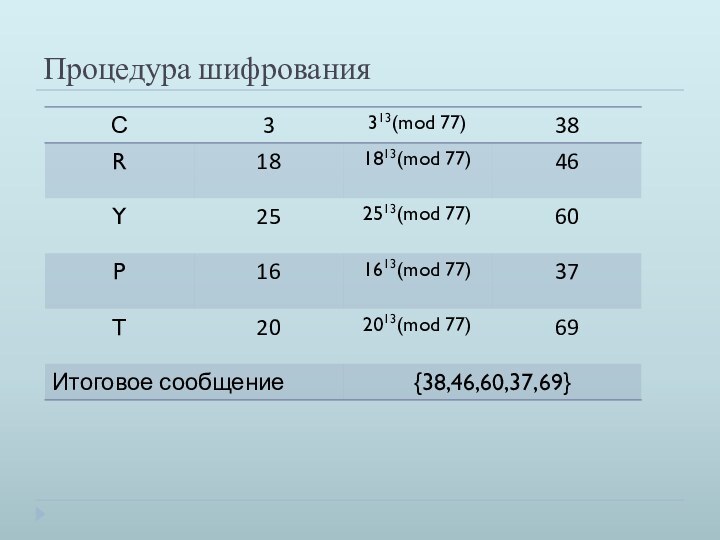

Вариант алгоритма ассиметричного шифрования

Положим

p=7

q=11

Тогда

N=77

E=13

D=37

Следовательно для зашифровывания числа

8

А для расшифровывания

Слайд 8

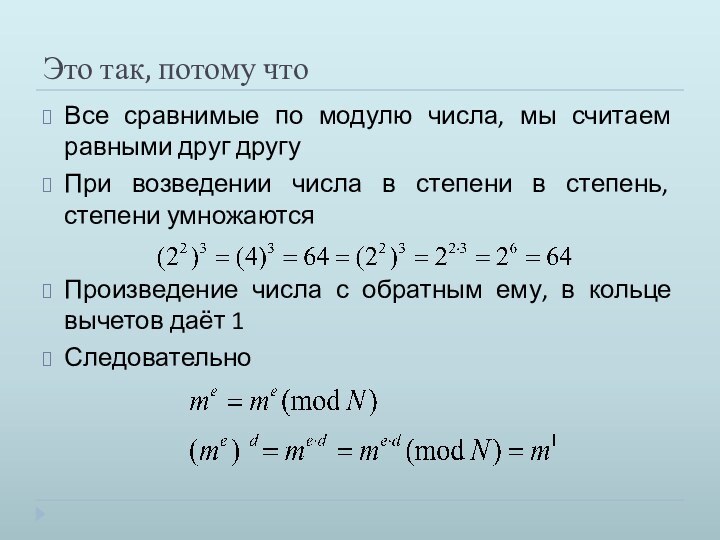

Это так, потому что

Все сравнимые по модулю числа,

мы считаем равными друг другу

При возведении числа в степени

в степень, степени умножаютсяПроизведение числа с обратным ему, в кольце вычетов даёт 1

Следовательно

Слайд 9

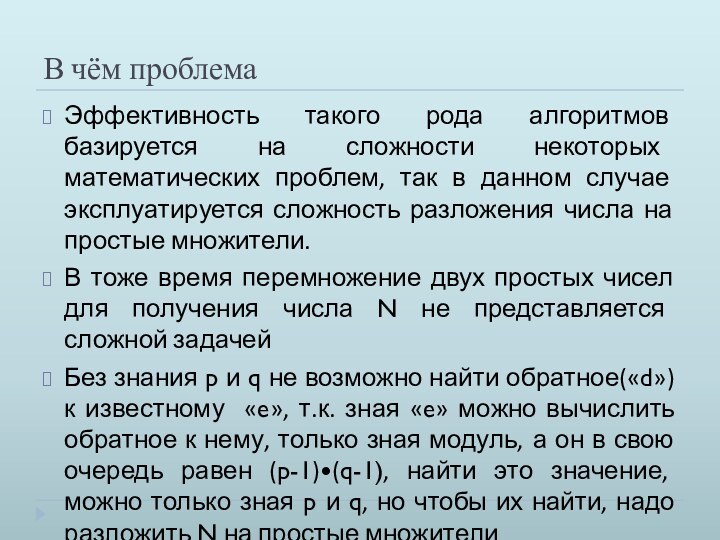

В чём проблема

Эффективность такого рода алгоритмов базируется на

сложности некоторых математических проблем, так в данном случае эксплуатируется

сложность разложения числа на простые множители.В тоже время перемножение двух простых чисел для получения числа N не представляется сложной задачей

Без знания p и q не возможно найти обратное(«d») к известному «e», т.к. зная «e» можно вычислить обратное к нему, только зная модуль, а он в свою очередь равен (p-1)•(q-1), найти это значение, можно только зная p и q, но чтобы их найти, надо разложить N на простые множители

Слайд 10

Экскурс в прошлое(или откуда (p-1)•(q-1))

Число элементов кольца вычетов

взаимнопростых с модулем, даётся ф-ей Эйлера

По аналогии с

Малой теоремой Ферма, теорема Лагранжа в частности позволяет нам утверждать, что

Слайд 11

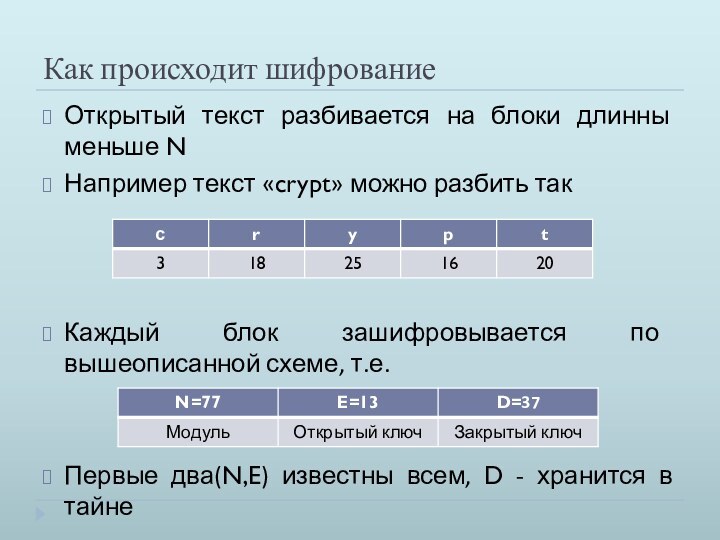

Как происходит шифрование

Открытый текст разбивается на блоки длинны

меньше N

Например текст «crypt» можно разбить так

Каждый блок зашифровывается

по вышеописанной схеме, т.е.Первые два(N,E) известны всем, D - хранится в тайне

Слайд 14 Как выглядит переписка при использовании шифрования с закрытым

ключом

Алиса

Боб

Сообщение зашифрованное открытым ключом Боба

У себя на компьютере Боб

расшифрует его своим закрытым ключом и прочтётПотом он зашифрует ответ для Алисы, её открытым ключом

А Алиса расшифрует его ответ своим закрытым ключом

Алиса и Боб обменяются открытыми ключами по не защищённому каналу

Слайд 15

Как работает ЭЦП

Алиса

Боб

Её важный документ

ХЭШ её важного документа

Зашифрованный

Алисиным закрытым ключом ХЭШ

Боб расшифрует ХЭШ документа открытым ключом

Алисы, а потом вычислит ХЭШ документа, который пришёл вместе с зашифрованным. Если значения ХЭШ функций совпадут, БОБ может быть уверен в подлинности документа.В данном случае закрытый ключ используется для зашифровывания, а открытый для расшифровывания

Слайд 16

Знать

Что такое вычислительно необратимые ф-и

Что такое ассиметричное шифрование

Что

такое закрытый и открытый ключи

Знать приведённый в презентации примитив

RSAУметь объяснять почему это работает

Знать как происходит процесс шифрования

Уметь строить простые примеры зашифровывания аналогичные приведённым в презентации